Fonctionnement

Le point de terminaison de révocation globale de jetons Auth0 suit le profil documenté dans Créer une déconnexion pour votre application. Il utilise le formatiss_sub pour identifier les utilisateurs dans la demande de déconnexion et utilise le format d’URL suivant :

https://{yourDomain}/oauth/global-token-revocation/connection/{yourConnectionName}

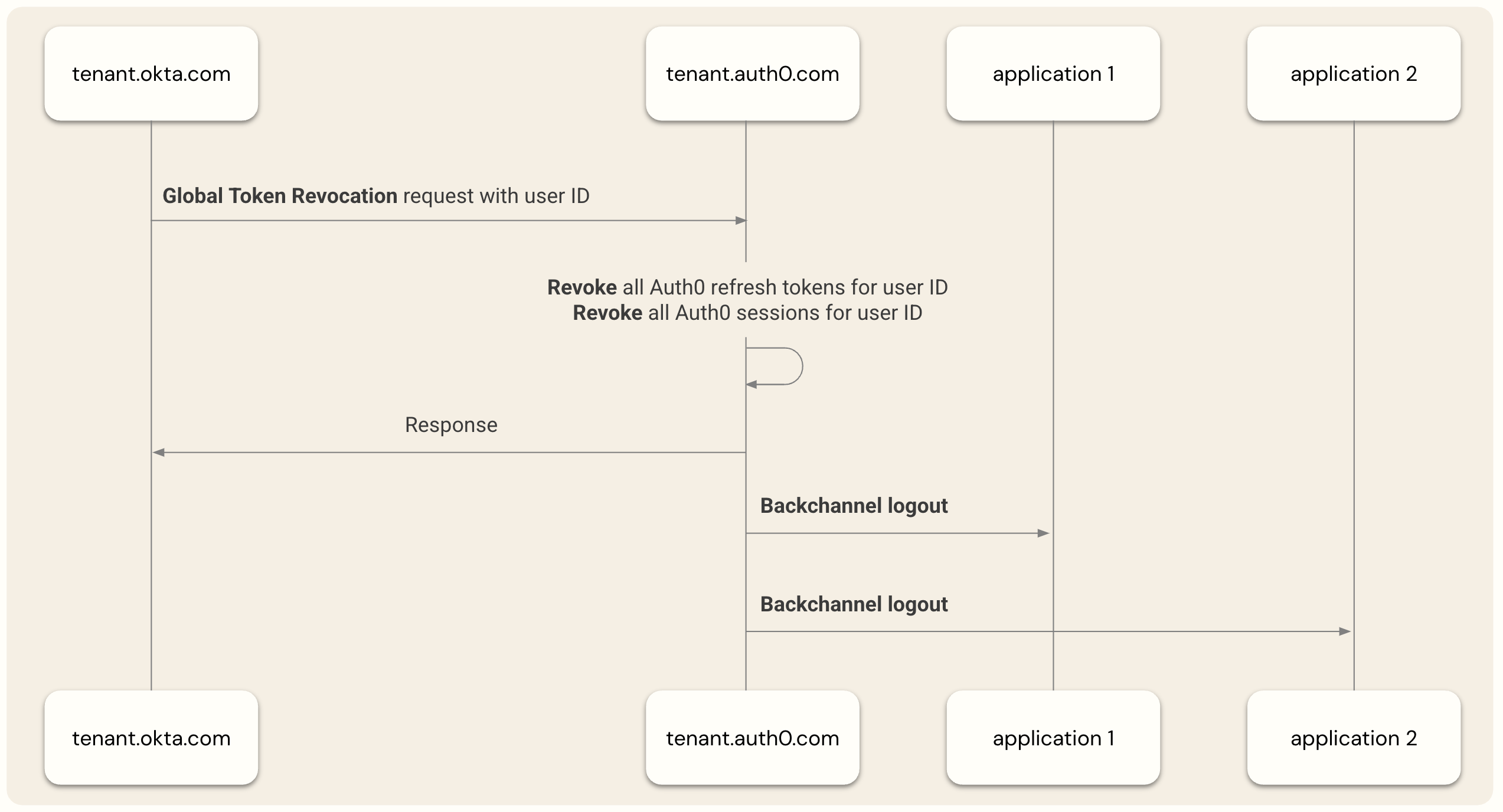

Lorsque Auth0 reçoit une demande de déconnexion d’un utilisateur, il valide la demande à l’aide du même jeu de clés que celui utilisé pour valider les jetons d’ID ou les assertionsº émises par Okta Workforce Identity Cloud. Il met ensuite fin à toutes les sessions Auth0 pour l’utilisateur, révoque les jetons d’actualisation émis par Auth0 et, si elle est configurée, déclenche la déconnexion par canal d’appui OpenID Connect pour révoquer les sessions d’application.

- Les applications Web traditionnelles qui créent leurs propres sessions d’application peuvent utiliser des jetons d’actualisation et des jetons d’accès pour accéder auxºAPI au moyen d’un système dorsal sécurisé.

- Les applications JavaScript basées sur un navigateur qui tirent parti de la couche de session Auth0 ou utilisent des techniques telles que la rotation des jetons d’actualisation pour obtenir des jetons d’accès nécessaires pour accéder aux API au sein d’un navigateur Web.

- Les applications natives ou mobiles qui ne s’exécutent pas dans un navigateur Web et qui utilisent des jetons d’actualisation et des jetons d’accès comme méthode principale pour maintenir la connexion des utilisateurs.

Révoquer les jetons d’actualisation et les sessions utilisateur Auth0

Les applications qui utilisent des jetons d’actualisation ou qui exploitent des sessions Auth0 bénéficient des avantages suivants en matière de sécurité lorsque l’intégration Universal Logout est activée :- Pour les applications basées sur un navigateur qui tirent parti de la session Auth0, l’utilisateur perd l’accès la prochaine fois que l’application interroge la session Auth0, et Auth0 invite l’utilisateur à s’identifier à nouveau lorsqu’il est redirigé.

- Pour les applications qui utilisent des jetons d’actualisation, l’utilisateur perd l’accès dès que son jeton d’accès actuel expire, ce qui varie de quelques secondes à la durée de vie maximale du jeton d’accès configurée dans Auth0.

Révoquer des sessions d’utilisateurs d’applications

Pour les sessions créées par des applications Web, vous devez utiliser la fonction Déconnexion par canal d’appui OpenID Connect existante dans Auth0 pour mettre fin à ces sessions lorsque Universal Logout met fin à la session de l’utilisateur Auth0. Pour en savoir plus, reportez-vous aux exemples de mise en œuvre de la trousse SDK Auth0.Configurer Universal Logout dans Auth0

Configurer Universal Logout par le type de connexion Auth0.Okta Workforce

- Connectez votre locataire Auth0 à OktaºWorkforce Identity Cloud.

- Dans Auth0 Dashboard, naviguez vers Authentification > Entreprise > Okta Workforce. Sélectionnez votre connexion et choisissez Settings (Paramètres).

- Copiez l’Revocation Endpoint URL (URL du point de terminaison) de révocation que vous fournirez à l’administrateur d’Okta Workforce.

OpenID Connect

Nous recommandons fortement d’utiliser le type de connexion Okta Workforce pour les nouvelles intégrations OpenID Connect. Cependant, Universal Logout peut toujours être activée sur des intégrations plus anciennes en utilisant le type de connexion générique OpenID Connect dans les Settings (Paramètres) OpenID Connect d’Auth0 Dashboard.

- Dans Auth0 Dashboard, naviguez vers Authentification > Entreprise > OpenID Connect. Sélectionnez votre connexion et choisissez Settings (Paramètres).

- Copiez l’Revocation Endpoint URL (URL du point de terminaison) de révocation que vous fournirez à l’administrateur d’Okta Workforce.

SAML

- Configurer Okta en tant que fournisseur d’identité SAML

- Dans Auth0 Dashboard, naviguez vers Authentification > Entreprise > SAML. Sélectionnez votre connexion et choisissez Settings (Paramètres).

-

Pour Subject (Objet), entrez l’identifiant d’application de l’application SAML enregistrée dans Okta Workforce Identity Cloud. Exemple :

0oagcc12354688xxxx. Pour en savoir plus, consultezComment obtenir un identifiant d’application. -

Pour Emetteur, naviguez jusqu’à l’application SAML enregistrée dans l’organization Okta Workforce Identity Cloud et copiez l’URI de l’émetteur.

Pour récupérer cette valeur, les administrateurs WIC peuvent se rendre dans la section Applications > Applications > [Application] > Authentication > Sign-on settings (Paramètres de connexion) > Sign-on methods (Méthodes de connexion) > SAML 2.0 > More details (Plus de détails) du portail Okta.

- Copiez l’Revocation Endpoint URL (URL du point de terminaison de révocation), que vous fournirez à l’administrateur d’Okta Workforce.

Configurer Universal Logout dans Okta WorkforceºIdentity Cloud

Configurez Universal Logout dans Okta Workforce Identity Cloud pour envoyer des signaux de déconnexion à l’application en utilisant la connexion Auth0. Cette opération doit être effectuée par un administrateur Okta.Conditions préalables

Vous avez besoin de ce qui suit :- Une organization OktaºWorkforce Identity Cloud avec la Protection contre les menaces liées à l’identité activée, ou un essai gratuit.

- L’accès anticipé à Universal Logout pour les applications génériques SAML et OIDC doit être activé pour votre organization Okta Workforce Identity Cloud. Pour en savoir plus, consultez Configurer Universal Logout pour les applications prises en charge.

Configurer Okta

Activez Universal Logout dans une organization Okta Workforce pour la connexion Auth0.- Dans le portail Okta, sélectionnez Applications > Applications.

- Sélectionnez l’application que vous avez enregistrée pour l’intégration Auth0.

-

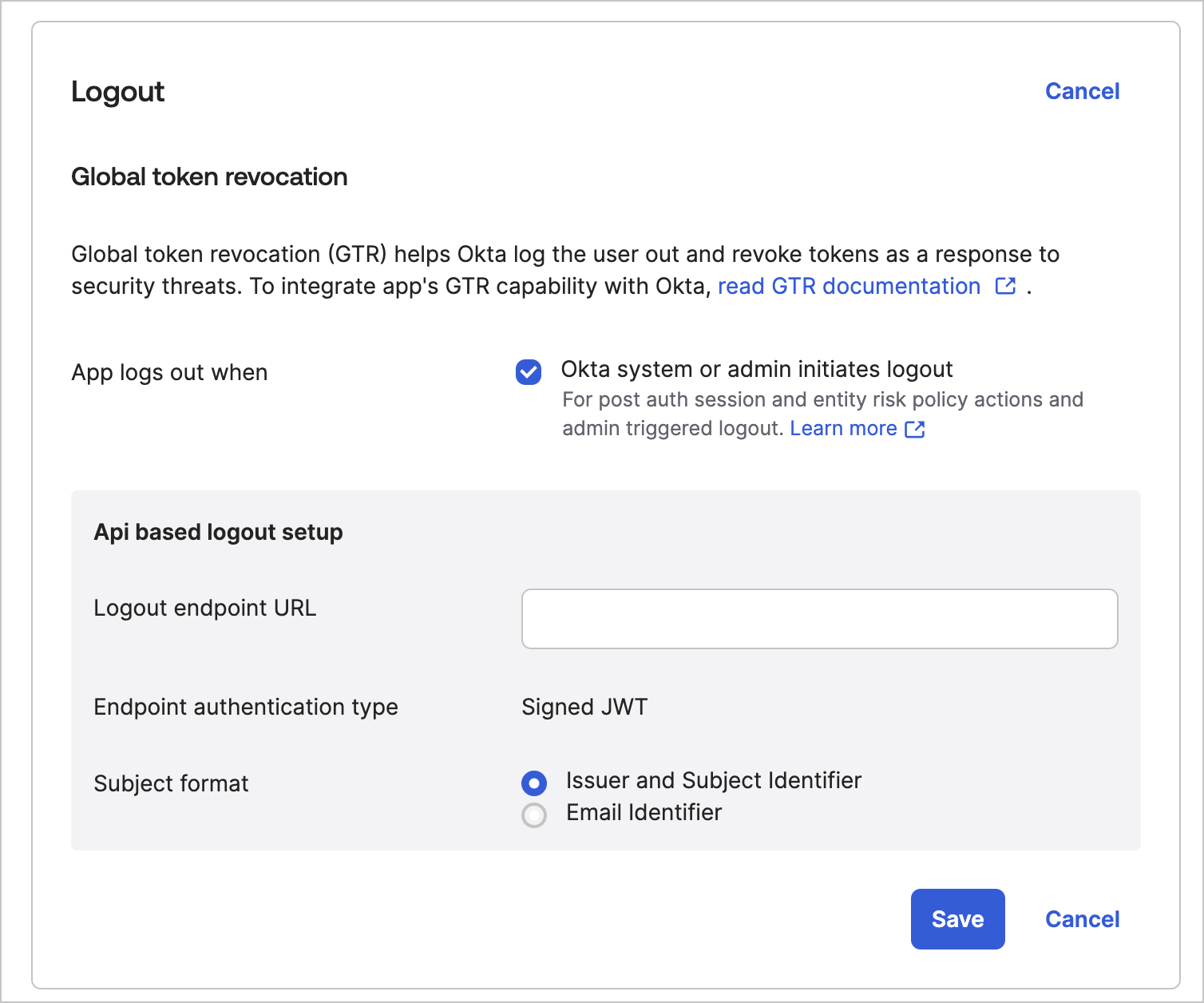

Sous l’onglet General (Général), sélectionnez Logout (Déconnexion) > Edit (Modifier).

- Choisissez Okta system or admin initiates logout (Système Okta ou administrateur à l’origine de la déconnexion).

- Saisissez l’URL copiée depuis Auth0 dans Logout Endpoint URL (URL du point de terminaison de déconnexion).

- Sélectionnez Issuer and Subject Identifier (Émetteur et identifiant du sujet) comme Subject Format (Format du sujet).

- Sélectionnez Save (Enregistrer).

Tester Universal Logout

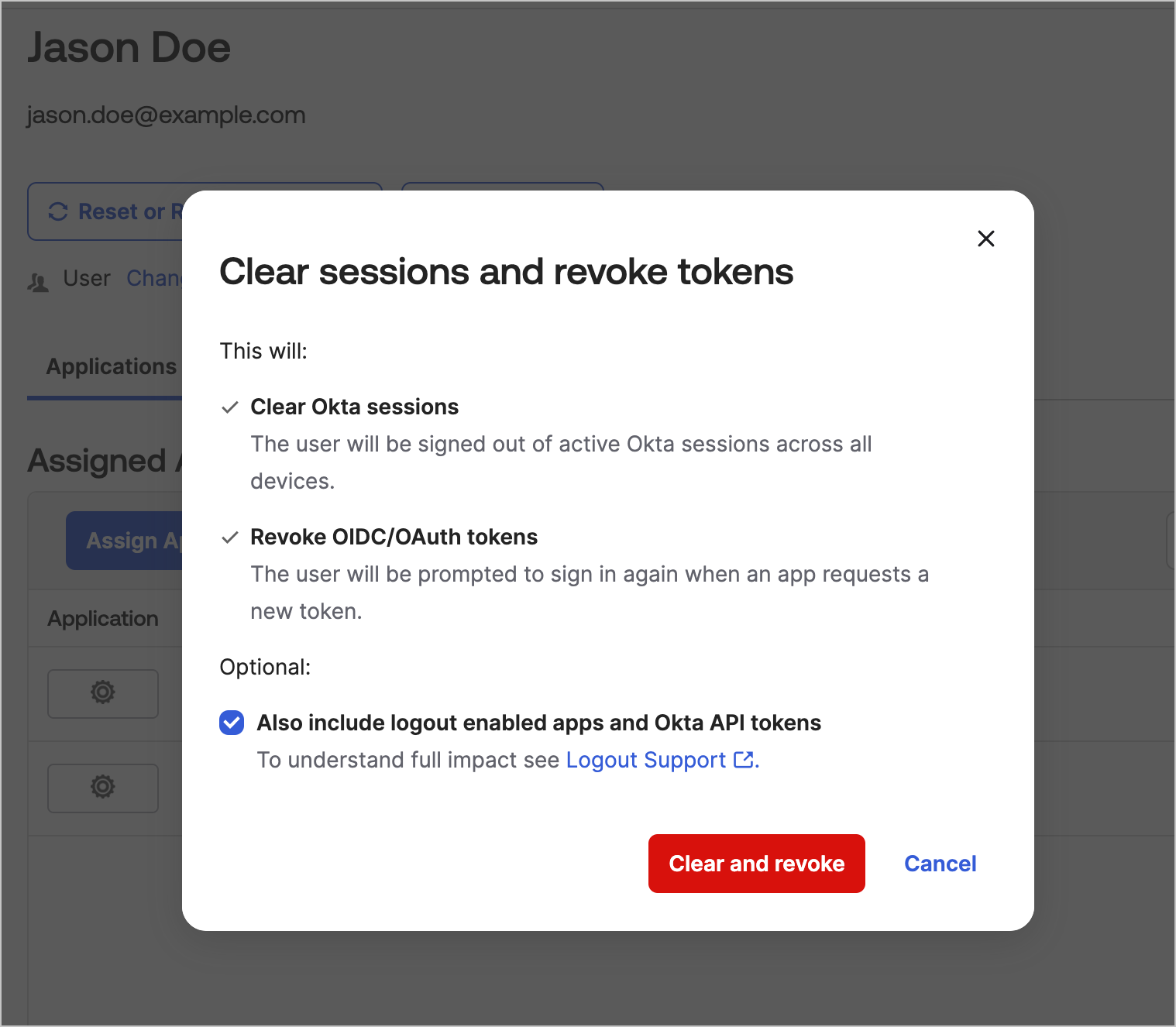

Testez Universal Logout dans Okta Workforce Identity Cloud en révoquant les sessions d’un utilisateur sélectionné.- Dans le portail Okta, sélectionnez Directory (Répertoire) > People (Personnes).

- Sélectionnez un utilisateur connecté à une application Auth0.

-

Sélectionnez More Actions (Autres actions) > Clear User Sessions (Supprimer les sessions d’utilisateur).

- Dans la boîte de dialogue, sélectionnez Also include logout enabled apps and Okta API tokens (Inclure aussi les applications avec déconnexion activée et les jetons d’API Okta).

- Sélectionnez Clear and Revoke (Effacer et révoquer).

Journaux et notifications

Les administrateurs du locataire Auth0 peuvent voir l’état et les détails de chaque demande Universal Logout qu’Auth0 reçoit dans Auth0 Dashboard > Suivi > Journaux. Les types d’événements de journal émis pour Universal Logout sont documentés dans les Codes de type d’événement de journal. Vous pouvez également intégrer des exportations de journaux personnalisées pour notifier les systèmes externes lorsque des événements Universal Logout se produisent.Management API

Vous pouvez également utiliser Management API pour configurer Universal Logout de manière programmatique. Cela est utile pour automatiser les configurations ou pour construire votre propre configuration en dehors d’Auth0 Dashboard. Pour les connexions Okta Workforce et OpenID, aucune entrée dans Management API n’est nécessaire, car seul le point de terminaison de révocation globale du jeton Auth0 doit être présenté à l’administrateur Okta Workforce. Pour les connexions SAML, outre le partage de l’URL du point de terminaison, Universal Logout doit être configurée en définissant ces attributs sur l’objetconnection :

- options.global_token_revocation_jwt_iss – L’identifiant de l’émetteur de l’application SAML enregistrée dans Okta Workforce Identity Cloud. Exemple de valeur :

http://www.okta.com/exkhwkmkwhZUnuA6xxxx. - options.global_token_revocation_jwt_sub - L’identifiant d’application de l’application SAML enregistrée dans Okta Workforce Identity Cloud. Exemple de valeur :

0oagcc12354688xxxx.