Avant de commencer

Créez une connexion SAML dans votre locataire Auth0 et connectez-la à une application SAML personnalisée correspondante dans votre tableau de bord Workforce Identity Cloud d’Okta.

Configuration des paramètres SCIM dans Auth0

- Lancez Auth0 Dashboard et rendez-vous dans Authentification > Entreprise > SAML > [Connexion] > Fourniture.

- Désactivez Synchroniser les attributs du profil utilisateur à chaque connexion sauf si vous souhaitez synchroniser des attributs supplémentaires à la connexion.

- Dans la même section, activez Synchroniser les profils utilisateurs à l’aide du SCIM.

- Dans l’onglet Mappage, assurez-vous que l’attribut SCIM contenant l’identifiant utilisateur est réglé sur userName.

-

Passez en revue les mappages supplémentaires pour vous assurer que les attributs SCIM étendus sont mappés avec vos attributs Auth0 préférés, en examinant mappage des attributs pour plus de détails. Si vous recevez des numéros de téléphone et des adresses physiques, notez qu’Okta Workflow les envoie en tant que valeur

phoneNumbers[primary eq true].valueetadresses[primary eq true].*par défaut. -

Mappez l’attribut SCIM

userNameà l’attribut Auth0emailafin qu’Okta puisse trouver et faire correspondre les utilisateurs existants si cette connexion a déjà été déployée en production en utilisant l’adresse courriel comme identifiant de la connexion et qu’aucun attribut Auth0usernamen’est défini sur les profils utilisateurs existants. Dans Mappages supplémentaires trouvez la paire d’attributs suivante :Remplacez-la par la suivante, puis supprimez la correspondance avecemails[primary eq true].value. - Sélectionnez Enregistrer les modifications.

Récupérer l’URL et le jeton du point de terminaison SCIM

- Dans l’Auth0 Dashboard, naviguez jusqu’à l’onglet SCIM Configuration et copiez l’URL du point de terminaison SCIM, puis collez-la dans un endroit sûr.

- Sélectionnez Générer un nouveau jeton et définissez une date d’expiration facultative pour le jeton. Vous pouvez également sélectionner les permissions que vous souhaitez accorder à Okta Workforce; les permissions par défaut utilisées par Okta Workforce sont

get:users,post:users, etput:users.

Configurer le SCIM dans Okta Workforce pour les applications SAML

- Accédez à votre application Workforce Identity Cloud d’Okta, sélectionnez l’onglet Général, puis sélectionnez ModifierpourParamètres de l’application.

- Dans la section Fourniture, sélectionnez SCIM puis Enregistrer.

- Sous l’onglet Général, confirmez que le mode Federation Broker est désactivé.

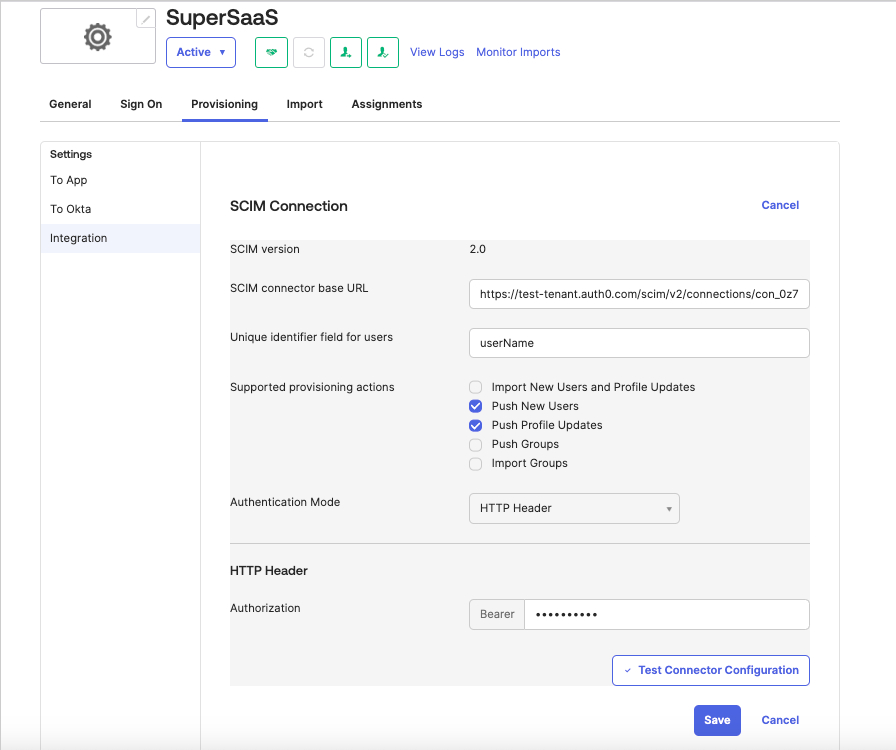

- Sélectionnez l’onglet Fourniture, puis rendez-vous à l’onglet Intégration et sélectionnez Modifier.

- Saisissez la valeur de l’URL du point de terminaison SCIM que vous avez copiée précédemment dans la section URL de base du connecteur SCIM.

- Dans le Champ d’identification unique pour les utilisateurs, saisissez userName.

-

Sous Actions de fourniture prises en charge, sélectionnez

Pousser les nouveaux utilisateursetPousser les mises à jour de profil, puis En-tête HTTPcomme Mode d’authentification. -

Collez le jeton SCIM dans le champ Autorisation, puis sélectionnezTester la configuration de la connexion si vous souhaitez tester la nouvelle connexion. Sélectionnez Enregistrer.

-

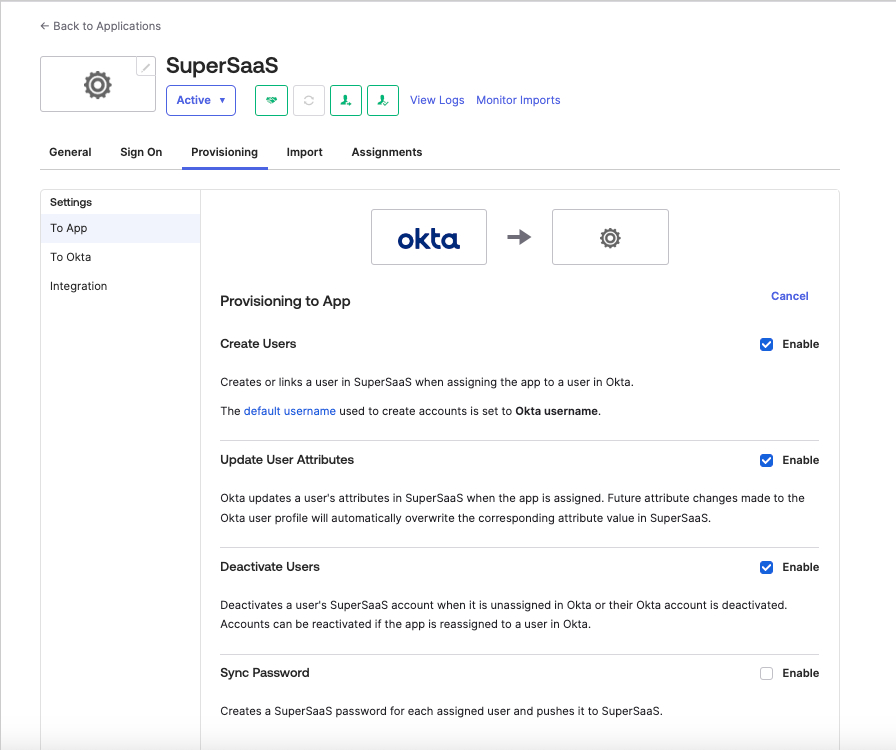

Rendez-vous à Fourniture > Paramètres > À l’applicationet sélectionnez Modifier, puis activez les opérations Créer des utilisateurs, mettre à jour les attributs des utilisateurs, et Désactiver utilisateurs. Sélectionnez Enregistrer.

- Dans la section Mappages des attributs, utilisez la touche X pour supprimer les lignes suivantes :

| Attribut | Valeur |

|---|---|

| Type de courriel principal | (user.email != null && user.email != ’’) ? ’work’ : ‘’ |

| Type de téléphone principal | (user.primaryPhone != null && user.primaryPhone != ’’) ? ’work’ : ‘’ |

| Type d’adresse | (user.streetAddress != null && user.streetAddress != ’’) ? ’work’ : ‘’ |