-

Réservations corporatives Travel0 : fournit aux organizations une application en ligne où leurs employés peuvent se connecter et réserver des déplacements liés au travail. Les organizations clientes de cette aplication comprennent :

- Hoekstra & Associates : un petit cabinet d’avocats avec seulement quelques employés. Ils ne disposent pas d’un service informatique et n’ont ni le temps ni les ressources pour apprendre à configurer un fournisseur d’identité d’entreprise (IdP).

- Gupta & Smith Law : un cabinet d’avocats plus important, mais qui n’a également pas de service informatique et n’a ni le temps ni les ressources pour apprendre à configurer un fournisseur d’identité d’entreprise (IdP).

- MetaHexa Bank : une grande organization financière. Ils fournissent des services bancaires et d’assurance et disposent de leur propre fournisseur d’identité (IdP).

- Many Student University (MSU) : une grande université avec plusieurs campus, où chaque campus possède son propre fournisseur d’identité (IdP).

-

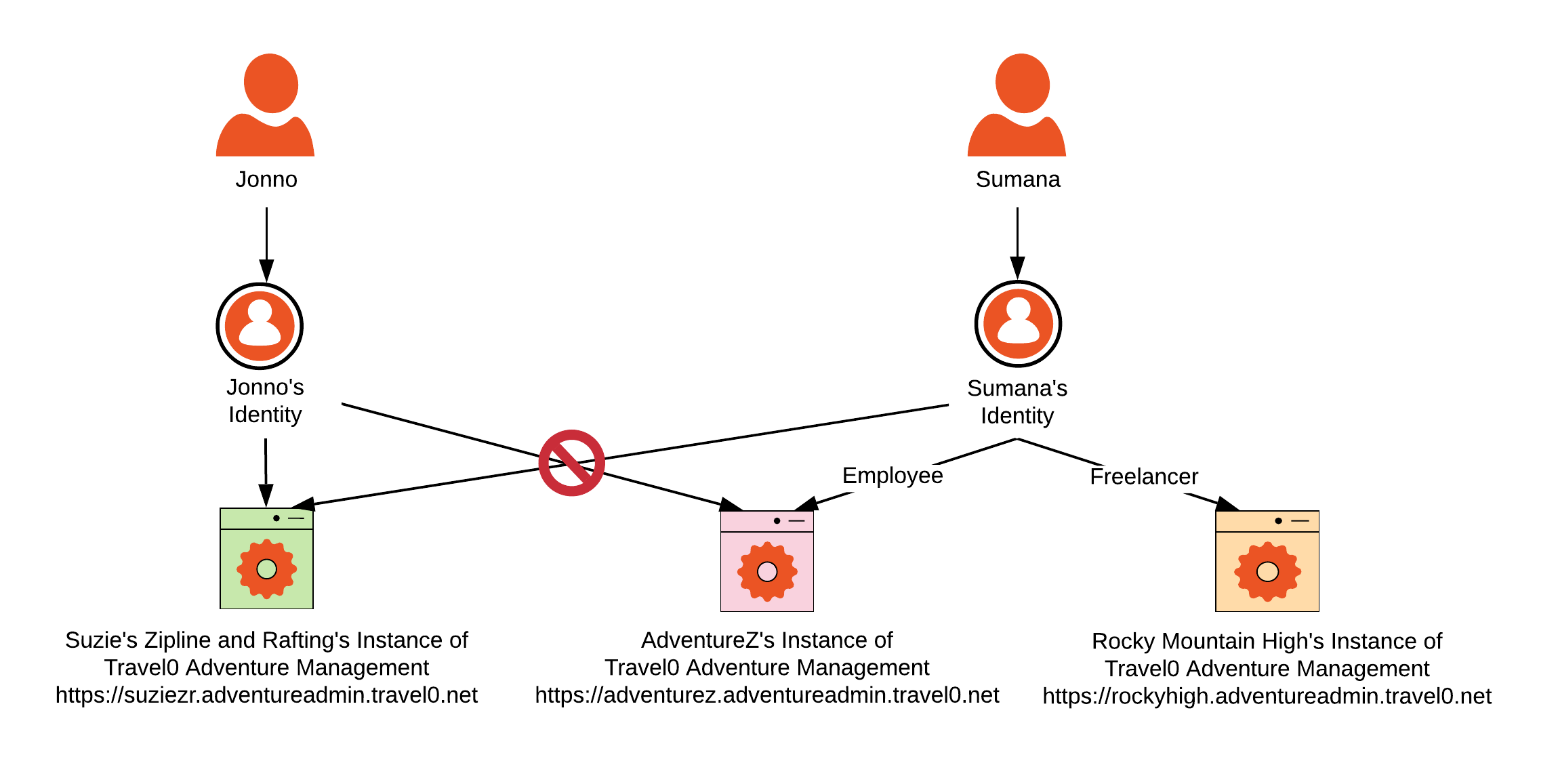

Travel0 Adventure Management : permet aux organizations de créer et de commercialiser des aventures telles que le rafting en eau vive. Les guides (qui sont des travailleurs indépendants ou des employés de certaines organizations de voyage ou d’événements tierces) peuvent utiliser cette application pour créer un compte et gérer les programmes pour diriger des aventures. Les organizations clientes de cette aplication comprennent :

- AdventureZ : un grand organisateur de circuits/événements. Ils ont leur propre fournisseur d’identité (IdP) qu’ils utilisent pour leurs employés. Ils ont rarement besoin de pigistes car ils ont suffisamment de guides en interne, dont certains ne travaillent que pendant les périodes chargées. Ils permettent également à leurs guides de travailler en tant que pigistes pour d’autres entreprises.

- Rocky Mountain High Adventures : un nouveau groupe faisant son entrée sur le marché pour la première fois. Les cofondateurs dirigent des visites. Ils font principalement appel à des pigistes pour obtenir de l’aide pendant les périodes chargées.

- Suzie’s Rafting and Ziplines : cette entreprise existe depuis longtemps. Ils ont une équipe de guides gérant la plupart de leurs événements, mais ils emploient également des pigistes lorsqu’ils sont occupés.

Terminologie

Plusieurs des mots utilisés dans les instructions fournies peuvent avoir plusieurs significations différentes. Prenez un moment pour lire chaque définition afin de savoir clairement, en lisant les exemples, qui remplit quel rôle :- Locataire Auth0 (également appelé serveur d’autorisation): locataire que vous créez dans Auth0. Il s’agit d’une instance d’un serveur d’autorisation et représente un ou plusieurs domaines d’utilisateurs.

- Organizations Auth0 : fait référence à la fonctionnalité de locataire Auth0 conçue pour soutenir les organizations. Une instance d’une organization Auth0 fera généralement référence à un de vos clients en particulier.

- Employé : personne qui travaille pour votre entreprise. Ils auront généralement un compte dans votre fournisseur d’identité () et peuvent avoir besoin d’un accès administrateur à une ou plusieurs instances de locataire d’organization. Nous n’utiliserons le terme « employé » que pour faire référence aux employés de votre entreprise. Pour les utilisateurs qui appartiennent aux organizations de vos clients, consultez Utilisateur de l’organization.

- Fournisseur d’identité (IdP) : service, comme Auth0, qui gère l’authentification des utilisateurs et, en option, fournit des informations de profil utilisateur et/ou la gestion des identifiants. Le service peut également fournir la délégation de la validation des identifiants et la gestion des profils via l’utilisation d’un fournisseur d’identité tiers (tel que Microsoft Entra ID, Google, Facebook, etc.).

- Organization :entreprise tierce qui est l’un de vos clients. Vous pouvez faire référence à une instance d’organization créée pour votre application comme un locataire. Nous l’appellerons un locataire d’organization pour éviter toute confusion avec un locataire Auth0.

- Locataire d’organization : fait référence à un locataire qui peut être créé pour votre client dans le cadre de votre abonnement/fourniture d’application. Cela est différent d’un locataire Auth0.

- Utilisateur de l’organization : personne qui se connecte à l’application en tant que membre d’une organization. Il peut s’agir d’un employé (de l’organization) ou d’un client. Tout utilisateur mentionné dans un contexte organisationnel peut être considéré comme un utilisateur de l’organization.

Isolation des utilisateurs

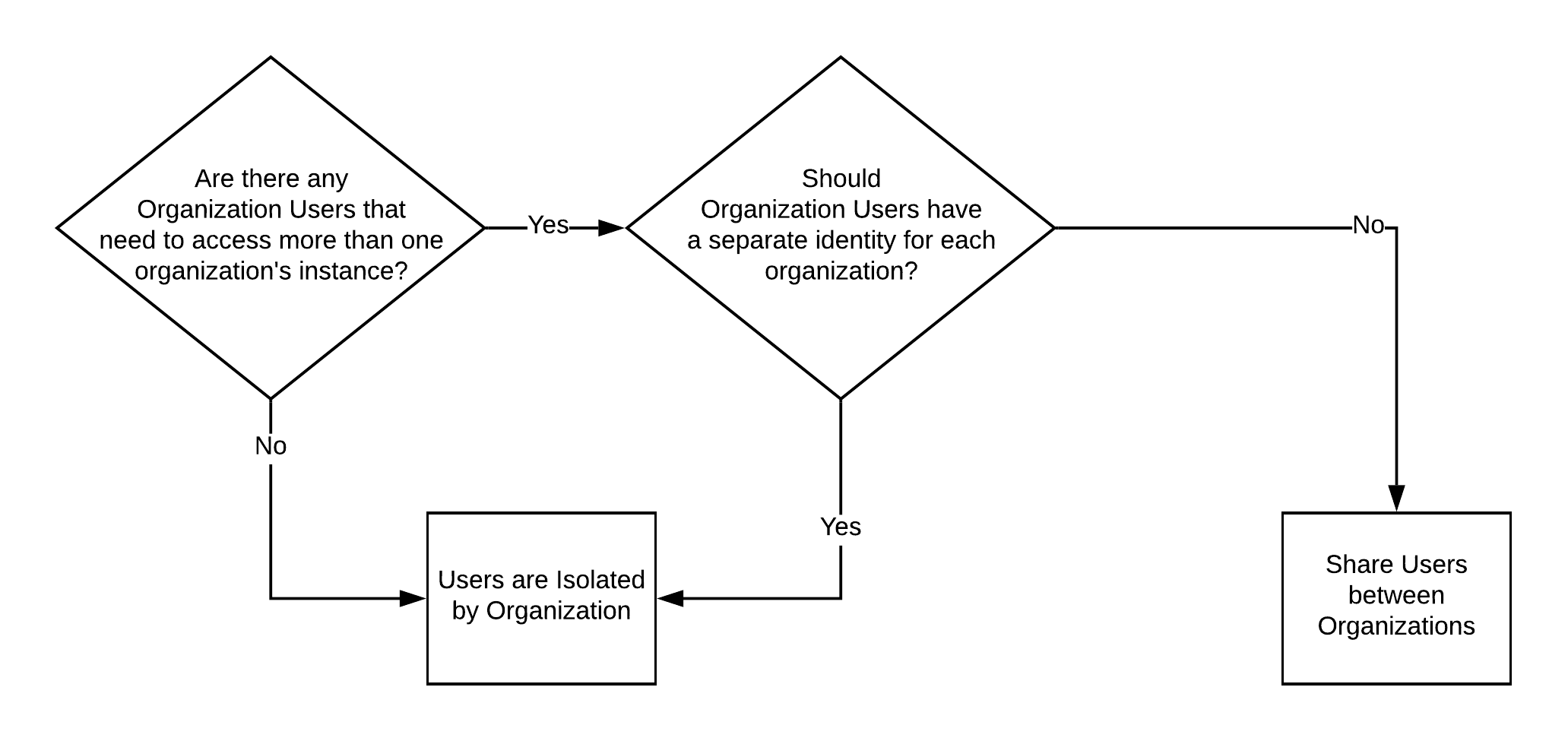

Il est important de déterminer le type d’application que vous fournissez en matière d’isolement des utilisateurs de l’organization. Il existe deux approches fondamentales concernant la manière et l’endroit où chacun de ces utilisateurs est stocké : Les utilisateurs isolés par organization et les utilisateurs partagés entre organizations.

Utilisateurs isolés par organization

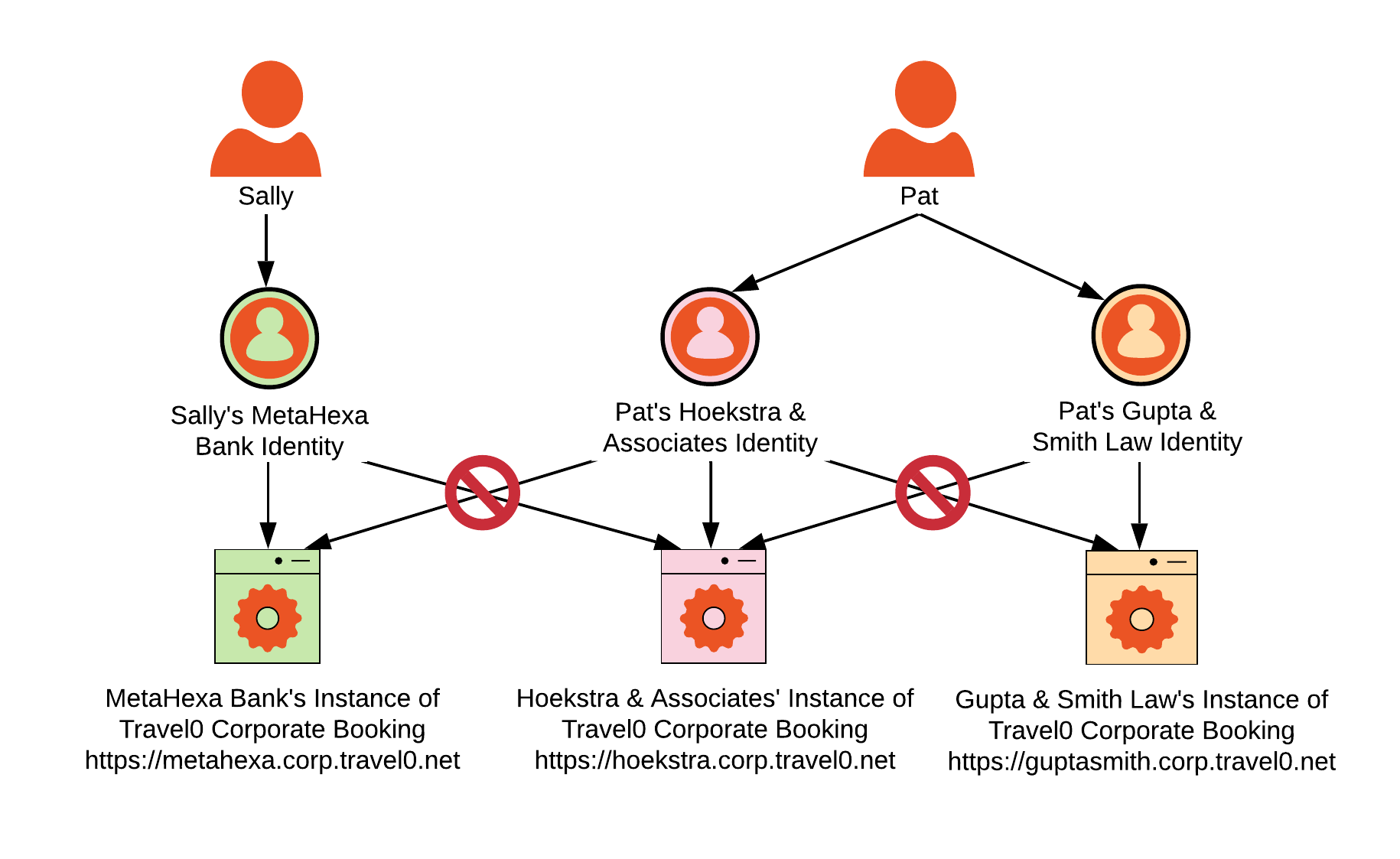

Chaque organization a son propre ensemble d’utilisateurs, et les utilisateurs ne peuvent pas et ne devraient pas pouvoir accéder à d’autres organizations. S’ils tentent de le faire, ils devraient être rejetés comme non autorisés. Si vous le désirez, vous pouvez contraindre vos utilisateurs à créer un compte distinct pour chaque organization à laquelle ils appartiennent. En tant que personne, ils seraient considérés comme au moins deux utilisateurs différents. Dans ce scénario, un utilisateur est directement lié à l’organzsation à laquelle il appartient ou à laquelle il a accès. Les utilisateurs ont deux options pour se connecter : A) ils créent des identifiants dans le stockage d’identité provisionné pour l’organization appropriée (c’est-à-dire la connexion de base de données Identifiant utilisateur/mot de passe dans votre locataire Auth0), ou B) ils se connectent en utilisant le fournisseur d’identité (IdP) de leur propre organization. Dans ce cas d’utilisation, il ne serait pas logique qu’un utilisateur fasse partie de plusieurs organizations, et la meilleure pratique consiste à créer une identité distincte pour chaque organization. Voici un exemple de ce à quoi pourrait ressembler la réservation d’entreprise Travel0, représenté sous forme de diagramme :

Cas d’utilisation lors de l’isolement par organization

Les applications qui isolent les utilisateurs par organization prennent généralement en charge trois cas d’utilisation différents. Pour les exemples de cette section, nous utiliserons les scénarios d’application de réservation d’entreprise Travel0 décrits dans notre introduction. Travel0 est le client Auth0.- Les organizations qui ne disposent pas de leur propre fournisseur d’identité (IdP) ou ne savent pas comment l’utiliser. Il s’agit généralement de petites organizations qui n’ont pas de service informatique disponible pour configurer l’authentification unique () avec le fournisseur d’identité (IdP) de l’organization, ou qui n’ont pas de fournisseur d’identité (IdP) adapté à la tâche. Dans notre exemple de réservation corporative Travel0, Hoekstra & Associates est une telle organization.

- Les organizations qui préfèrent configurer leur propre IdP afin que leurs employés n’aient pas à créer un nouvel ensemble d’identifiants pour votre application. La plupart des organiszations appartiennent à cette catégorie. Dans notre exemple de réservation corporative Travel0, MetaHexa Bank est une telle organization.

- Les organizations qui nécessitent plusieurs options d’authentification. Des exemples de ce type d’organization comprennent celles qui acquièrent fréquemment de nouvelles entreprises, des organizations comme les écoles qui permettent au personnel et aux parents de se connecter à la même application, et des organizations qui invitent des partenaires ou des clients à se connecter à leur instance d’application (c’est-à-dire les organizations interentreprises orienté client). Dans nos exemples, Many Student University (MSU) serait une telle organization.

Utilisateurs partagés entre les organizations

Un utilisateur peut être affilié à plusieurs organizations, et il serait pratique pour lui de ne pas avoir à posséder un identifiant/compte distinct lorsqu’il navigue d’une organization à l’autre. Les organizations peuvent toujours utiliser leur propre fournisseur d’identité dans de tels cas.

Accès administratif aux organizations

Dans certains scénarios, vous aurez besoin de fournir un accès administratif à l’ensemble de vos organizations. En règle générale, il s’agira de tâches administratives en dehors de la gestion du profil/compte utilisateur (comme décrit dans Gestion de profil), et vous devrez peut-être fournir un accès à vos employés ainsi qu’à des tiers.Meilleure pratiqueActivez toujours l’authentification multifacteur (MFA) pour les administrateurs des locataires Auth0 qui ont un accès via le Auth0 Dashboard (Tableau de bord Auth0). Notez que vous devrez suivre un processus différent pour activer la MFA pour un administrateur de locataire Auth0 que pour activer la MFA pour le locataire Auth0 lui-même. Pour savoir comment activer la MFA pour un administrateur de locataire Auth0, consultez Gérer l’accès au tableau de bord avec authentification multifacteur (MFA).