L’authentification CIBA est actuellement en accès anticipé. Pour activer l’authentification CIBA, communiquez avec votre Gestionnaire de compte technique.

- Conditions préalables

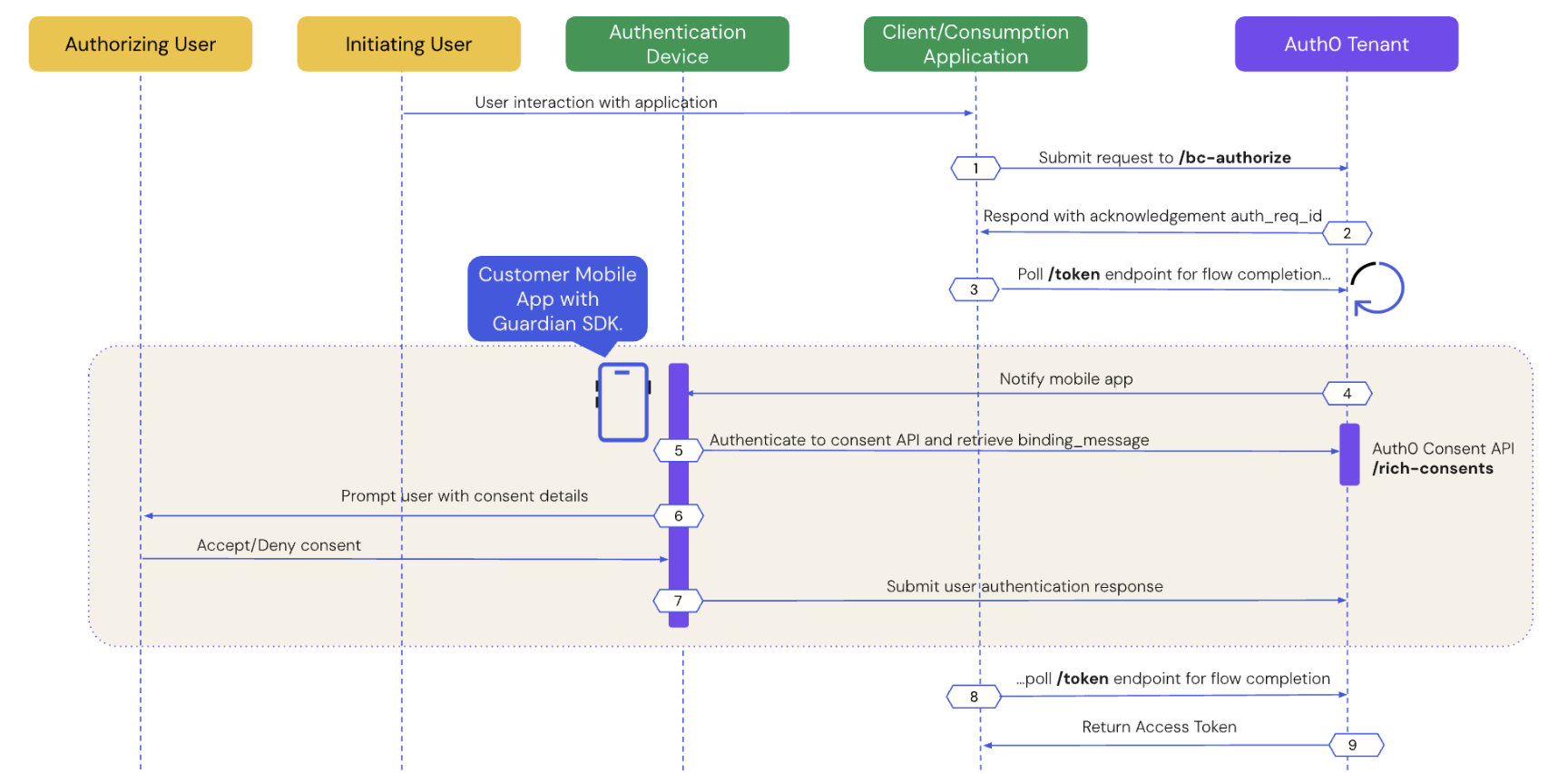

- Étape 1 - L’application client initie une demande CIBA

- Étape 2 - Le locataire Auth0 accuse réception de la demande CIBA

- Étape 3 - L’application client demande une réponse

- Étape 4 - L’application mobile reçoit la notification poussée

- Étape 5 - L’application mobile récupère les détails du consentement

- Étape 6 - L’application mobile présente les détails du consentement à l’utilisateur

- Étape 7 - L’application mobile envoie la réponse de l’utilisateur à Auth0

- Étape 8 - Auth0 reçoit la réponse de l’utilisateur une fois le flux terminé

Conditions préalables

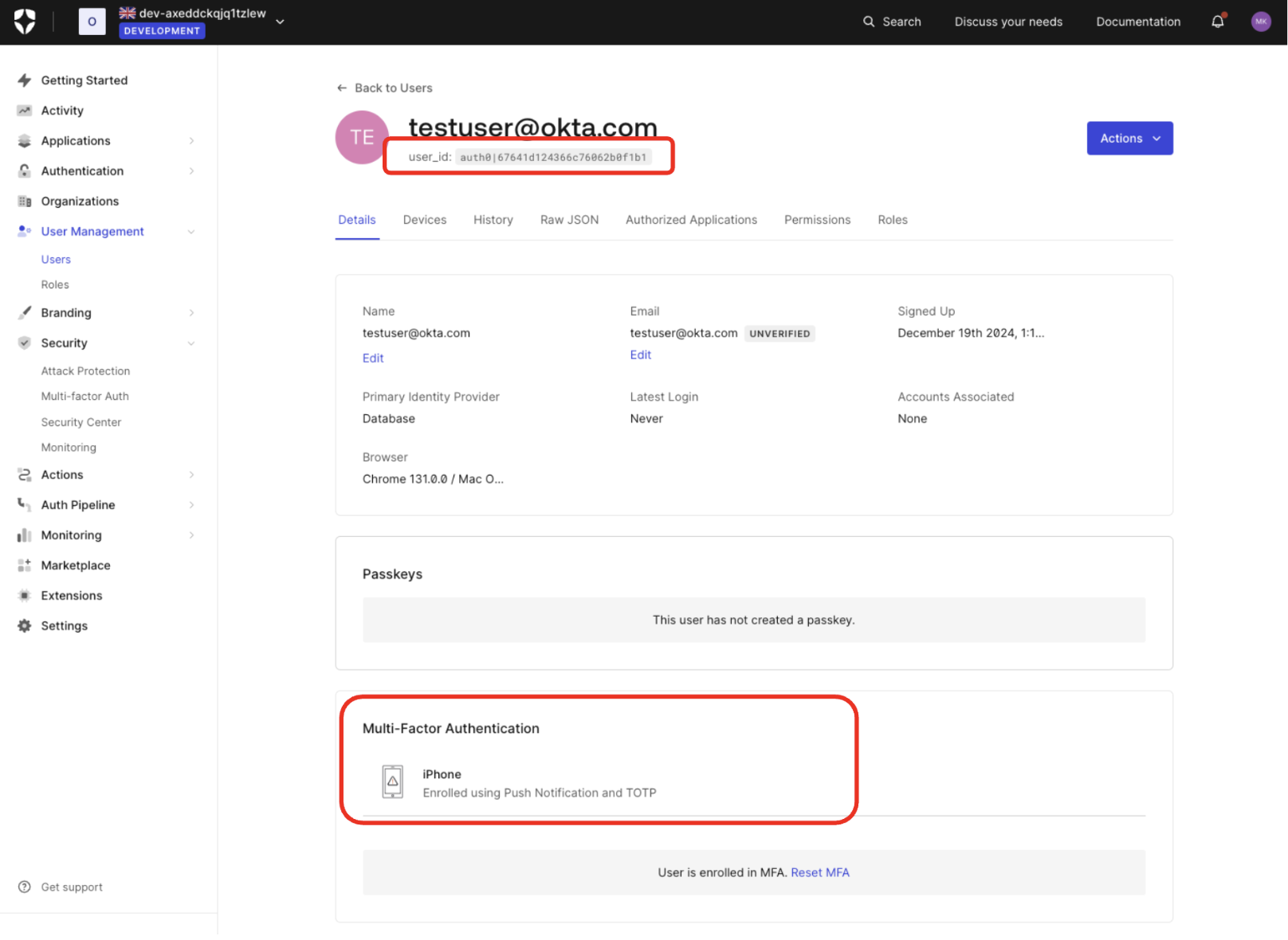

Pour initier une requête CIBA poussée, l’utilisateur autorisant doit être inscrit à la en utilisant les notifications poussées. Pour vérifier dans , naviguez vers User Management (Gestion des utilisateurs) > Users (Utilisateurs) et cliquez sur l’utilisateur :

Étape 1 - L’application client initie une demande CIBA

Utilisez les User Search API (API de recherche d’utilisateurs) pour trouver l’utilisateur autorisé pour lequel vous souhaitez lancer une demande CIBA et obtenir son identifiant utilisateur. Une fois que vous avez l’identifiant de l’utilisateur autorisant, utilisez l’Authentication API ou nos trousses SDK pour envoyer une demande CIBA au point de terminaison/bc-authorize :

- cURL

- C#

- Go

- Java

| Parameters | Description |

|---|---|

| TENANT | Nom du locataire. Il peut également s’agir d’un domaine personnalisé. |

| CLIENT ID | ID client de l’application |

| CLIENT SECRET | Méthode d’authentification du client utilisée pour l’authentification de l’utilisateur avec CIBA, telle que Secret Client, Clé privée JWT ou Authentification mTLS. |

| SCOPE | Doit inclure un openid.La permission peut inclure offline_access en option pour demander un jeton d’actualisation. Cependant, pour l’autorisation à usage unique d’une transaction avec le flux CIBA, un jeton d’actualisation n’est pas nécessaire et n’a aucune signification dans ce contexte. |

| USER ID | Identifiant utilisateur pour l’utilisateur faisant autorité qui est passé dans la structure login_hint.L’identifiant utilisateur d’une connexion fédérée peut avoir un format différent. |

| EXPIRY | L’expiration demandée du flux CIBA est comprise entre 1 et 300 secondes, et elle est par défaut de 300 secondes. |

| BINDING MESSAGE | Message utilisé pour lier le flux CIBA entre les dispositifs d’authentification et de consommation. Le message de liaison est requis et peut contenir jusqu’à 64 caractères. Utilisez uniquement les caractères alphanumériques et +-_.,:# |

| AUDIENCE | Identifiant unique du public pour un jeton émis. |

Il existe une limite anti-attaques spécifique à l’utilisateur, selon laquelle l’utilisateur autorisé ne recevra pas plus de 5 demandes par minute.

Étape 2 - Le locataire Auth0 accuse réception de la demande CIBA

Si le locataire Auth0 reçoit avec succès la requête POST, vous devriez recevoir une réponse contenant unauth-req-id qui référence la requête :

auth_req_id est transmise au point de terminaison /token pour vérifier l’achèvement du flux CIBA.

Étape 3 - L’application client demande une réponse

Utilisez l’Authentication API ou nos trousses SDK pour appeler le point de terminaison/token en utilisant le type d’autorisation urn:openid:params:grant-type:ciba et le auth_req_id que vous avez reçu du point de terminaison /bc-authorize :

- cURL

- C#

- Go

- Java

/token.

Étape 4 - L’application mobile reçoit la notification poussée

Auth0 envoie une notification poussée à l’application mobile ou à l’appareil enregistré de l’utilisateur. La trousse SDK Guardian fournit des méthodes pour analyser les données reçues de la notification poussée et retourner une instanceNotification prête à l’emploi. L’instance Notification comprend un identifiant de liaison de transaction, ou txlinkid, que l’application mobile utilise pour récupérer les détails du consentement auprès d’Auth0.

Les exemples de code suivants sont des exemples d’implémentations de notifications poussées mobiles iOS et Android utilisant la trousse SDK Guardian :

- iOS

- Android

Étape 5 - L’application mobile récupère les détails du consentement

Appelez la trousse SDK Guardian à partir de votre application mobile pour récupérer les détails du consentement, c’est-à-dire le contenu debinding_message depuis l’Auth0 Consent API.

Les exemples de code suivants sont des exemples d’implémentations iOS et Android qui récupèrent les données depuis Auth0 Consent API :

- iOS

- Android

Étape 6 - L’application mobile présente les détails du consentement à l’utilisateur

L’Auth0 Consent API envoie à l’application mobile une réponse contenant lebinding_message ou les détails du consentement. L’application mobile présente la demande d’authentification et/ou les détails du consentement à l’utilisateur.

L’exemple de code suivant est un exemple de réponse de l’Auth0 Consent API :

Étape 7 - L’application mobile envoie la réponse de l’utilisateur à Auth0

Selon que l’utilisateur accepte ou rejette la demande d’authentification, l’application mobile renvoie la réponse de l’utilisateur à Auth0. Les exemples de code suivants sont des implémentations iOS et Android qui traitent la réponse de l’utilisateur :L’utilisateur accepte la demande d’authentification

- iOS

- Android

L’utilisateur rejette la demande d’authentification

- iOS

- Android

Étape 8 - Auth0 reçoit la réponse de l’utilisateur une fois le flux terminé

L’application client termine l’interrogation après avoir reçu une réponse du point de terminaison/token. Un flux CIBA nécessite toujours une réponse, soit une approbation, soit un refus, de la part de l’utilisateur qui a donné l’autorisation, et les autorisations existantes ne sont pas vérifiées.

Si l’utilisateur rejette la requête poussée, vous devriez recevoir la réponse suivante :