Auth0 vous recommande d’exécuter d’abord la rotation des clés de connexion sur un locataire de développement, puis de vérifier que vos applications et API fonctionnent comme prévu. Après avoir vérifié que tout fonctionne correctement, effectuez la même rotation des clés de connexion sur votre locataire de production.

Pour vous donner le temps de mettre à jour votre application avec la nouvelle clé de connexion, tous les jetons signés avec la clé précédente resteront valides jusqu’à révocation de celle-ci. Pour en savoir plus, consultez Révoquer les clés de connexion.

Utiliser le Dashboard

-

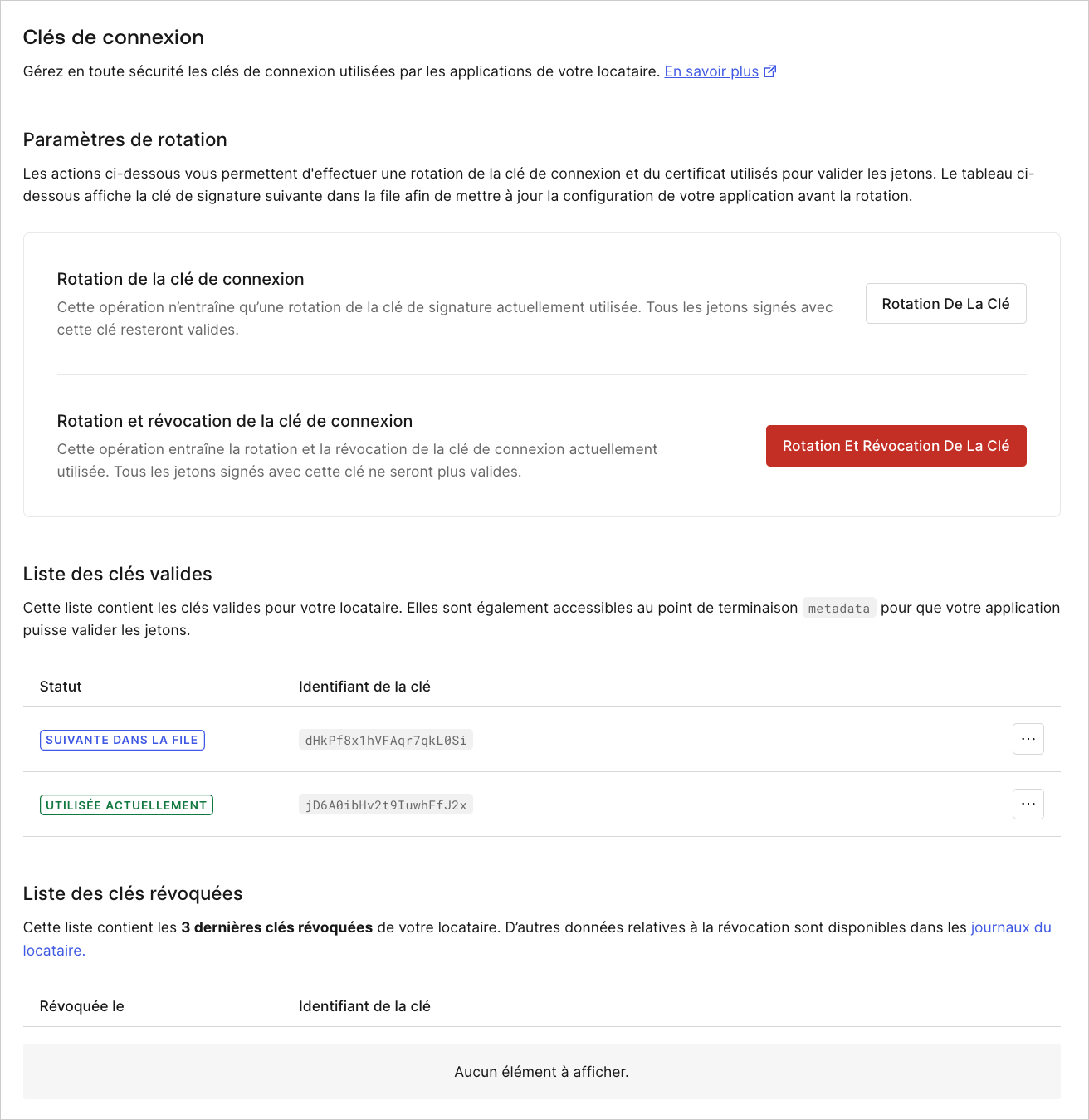

Allez à Dashboard > Paramètres > Clés de connexion.

- Sous Rotation Settings (Paramètres de rotation), localisez Rotate Signing Key (Faire pivoter la clé de connexion) et sélectionnez Rotate Key (Faire pivoter la clé).

-

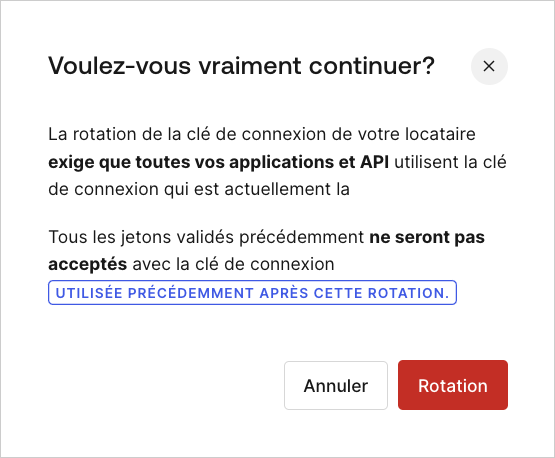

Cliquez sur Rotation pour confirmer.

Utilisation de Management API

-

Pour obtenir une liste des clés d’authentification, effectuez un appel

GETau point de terminaison Obtenir toutes les clés de connexion d’application. -

Pour faire pivoter la clé de connexion, effectuez un appel

POSTau point de terminaison Rotate the Application Signing Key (Faire pivoter la clé de connexion d’application). Assurez-vous de remplacer la valeur de remplacementMGMT_API_ACCESS_TOKENpar votre jeton d’accès de Management API.

| Valeur | Description |

|---|---|

MGMT_API_ACCESS_TOKEN | Access Token for the Management API (Jeton d’accès pour Management API) avec les permissions create:signing_keys et update:signing_keys. |

Impact de la rotation des clés

API et passerelles API qui acceptent les jetons d’accès

La plupart des logiciels médiateurs et des passerelles API utilisent le point de terminaison JSON web key set (JWKS) pour récupérer les clés de connexion actuelles et futures à un certain intervalle. Si votre logiciel médiateur et/ou vos passerelles API ne prennent pas en charge ce point de terminaison et nécessitent que vous configuriez manuellement un fichier*.cer, vous allez devoir coordonner la rotation des clés de connexion dans Auth0 avec la reconfiguration de votre logiciel médiateur et de vos passerelles.