Exigences

- iOS 10+ et Swift 4.1 sont nécessaires pour utiliser Guardian.

- Pour utiliser cette trousse SDK, vous devez configurer le service Guardian de votre locataire avec vos propres identifiants de notification poussée, faute de quoi vous ne recevrez aucune notification poussée. Pour en savoir plus, consultez Configurer les notifications poussées pour l’authentification multifacteur.

Installer la trousse SDK Guardian pour iOS

CocoaPods

Guardian.swift est disponible sur CocoaPods. Pour l’installer, ajoutez la ligne suivante à votre podfile :Carthage

Ajoutez cette ligne à votre cartfile :Activer les notifications poussées de Guardian

- Allez dans Dashboard > Security (Sécurité) > Multi-factor Auth (MFA).

- Activez la notification poussée à l’aide du bouton à bascule.

- Configurez les notifications poussées.

Utilisation

Guardian est au cœur de la trousse SDK. Pour utiliser la trousse SDK, importez la bibliothèque :

Inscription

Une inscription est un lien entre le deuxième facteur et un compte Auth0. Lorsqu’un compte est inscrit, vous en avez besoin pour fournir le deuxième facteur nécessaire à la vérification de l’identité. Si votre application n’utilise pas encore les notifications poussées ou si vous ne connaissez pas ce service, consultez la section Présentation du service de notifications poussées d’Apple pour en savoir davantage. Vous avez besoin des informations suivantes en plus de votre domaine de locataire pour vous inscrire :| Variable | Description |

|---|---|

| Enrollment URI | Valeur codée dans le code QR scanné à partir du Guardian Web Widget ou votre ticket d’inscription envoyé par courriel ou SMS. |

| APNS Token | Jeton APNS Apple pour l’appareil. Il doit s’agir d’une chaîne contenant les 64 octets (en format hexadécimal). |

| Key Pair | Une paire de clés RSA (privée/publique) utilisées pour affirmer votre identité avec Gardien Auth0. |

Clés de signature et de vérification

Guardian.swift fournit une classe de commodité pour générer une clé de connexion :Data et la stocker en toute sécurité, par exemple dans une SQLiteDB chiffrée.

SigningKey. Par exemple :

Autoriser les demandes de connexion

Une fois l’inscription configurée, vous recevrez une notification poussée chaque fois que l’utilisateur devra valider son identité avec l’authentification multifacteur. Guardian fournit une méthode pour analyser les données reçues des noms de point d’accès et renvoyer une instance denotification prête à l’emploi.

allow. Vous aurez également besoin de certaines informations sur l’appareil inscrit que vous avez obtenues précédemment. Si vous avez plus d’une inscription, vous devrez trouver celle qui a le même id que la notification (la propriété enrollmentId).

Lorsque vous disposez de ces informations, le paramètre device met en œuvre le protocole AuthenticatedDevice :

UIDevice.current.identifierForVendor. Il ne vous reste plus qu’à faire l’appel suivant :

Rejeter les demandes de connexion

Pour refuser une demande d’authentification, appelezreject. Vous pouvez également envoyer un motif de rejet (facultatif). Celui-ci apparaîtra dans les journaux de Guardian.

Désinscription

Si vous souhaitez supprimer une inscription, par exemple si vous voulez désactiver l’authentification multifacteur, vous pouvez effectuer la demande suivante :Configurer une inscription avec un mot de passe à usage unique pour les appareils mobiles

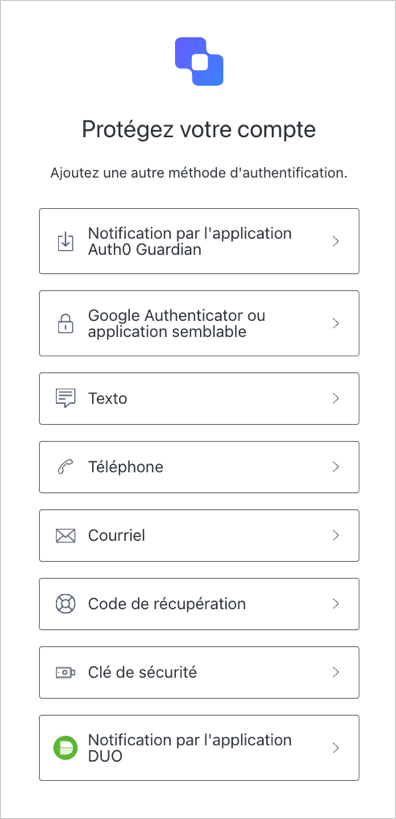

Vous pouvez autoriser les mots de passe à usage unique (OTP) en tant que facteur MFA en utilisant l’ ou . Cette option ne nécessite pas de code QR et permet aux utilisateurs de s’inscrire manuellement. Pour inviter un utilisateur à s’inscrire, aller dans Auth0 Dashboard > Gestion des utilisateurs > Utilisateurs, et sélectionnez un utilisateur. Accédez ensuite à l’onglet Détails et utilisez la section Authentification multifacteur (MFA) pour envoyer une invitation d’inscription.Connecter une ressource

Vous pouvez connecter une ressource à partir du Auth0 Dashboard ou de la trousse SDK Guardian.Utilisation de Auth0 Dashboard

-

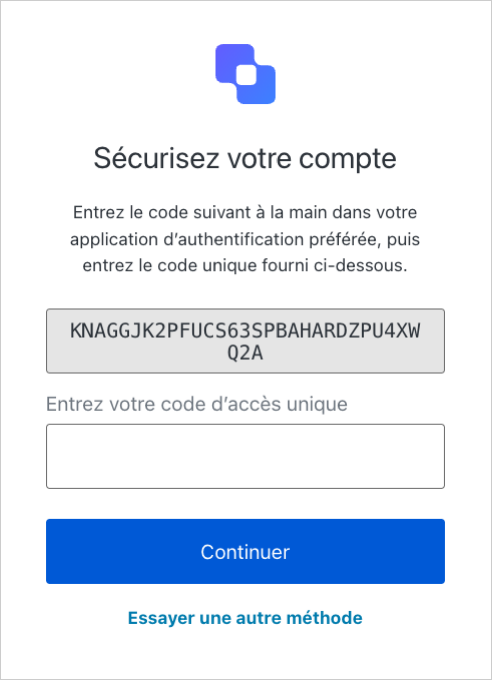

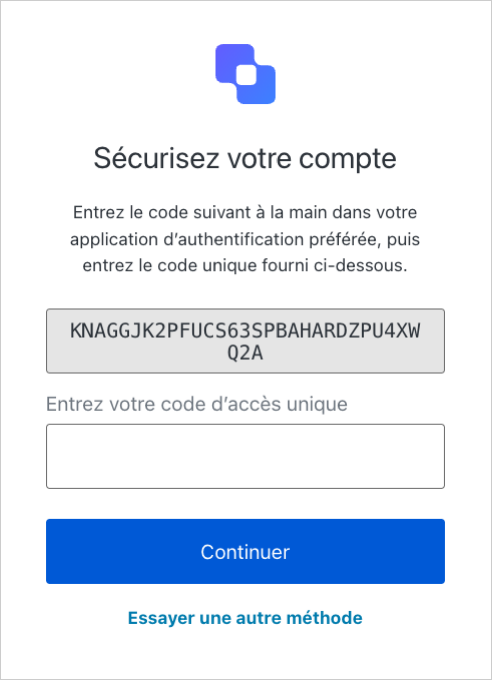

Accédez à l’invite de connexion Auth0 et copiez le code fourni ou une clé base32 similaire provenant d’une autre source. À l’étape suivante, vous saisirez ce code dans une application d’authentification.

- Ajoutez le code que vous avez copié à une application d’authentification, telle que Guardian.

Utiliser la trousse SDK

-

Importez la bibliothèque de Guardian.

-

Créez un générateur de code.

-

Récupérez le code généré.

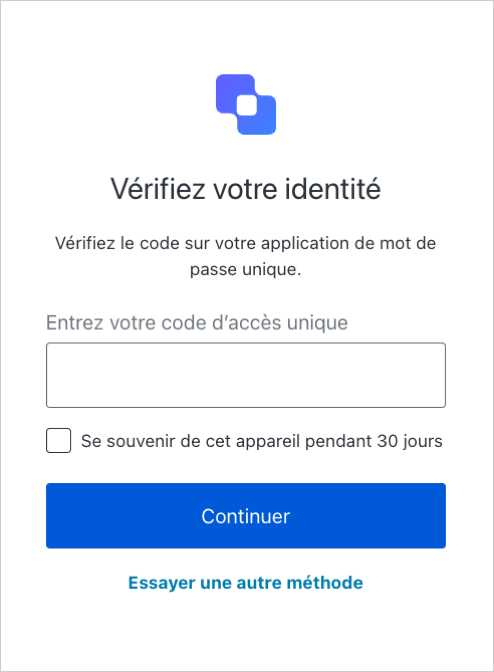

Saisir le code à usage unique

Dans l’invite de connexion Auth0, saisissez le code que vous avez généré à l’étape précédente.

Se connecter avec votre application

Une fois le facteur inscrit, votre utilisateur peut se connecter à l’aide de votre application. Tout d’abord, choisissez l’application Guardian comme méthode d’authentification.