Ces personnalisations ne s’appliquent pas à Duo, qui possède sa propre interface utilisateur.

Utilisez l’API MFA

Auth0 fournit une API MFA pour les scénarios suivants :- Authentifier les utilisateurs avec l’octroi du mot de passe du propriétaire des ressources.

- Concevoir une interface pour permettre aux utilisateurs de gérer leurs propres facteurs d’authentification.

- Inviter les utilisateurs à s’inscrire à la MFA en utilisant des billets d’inscription.

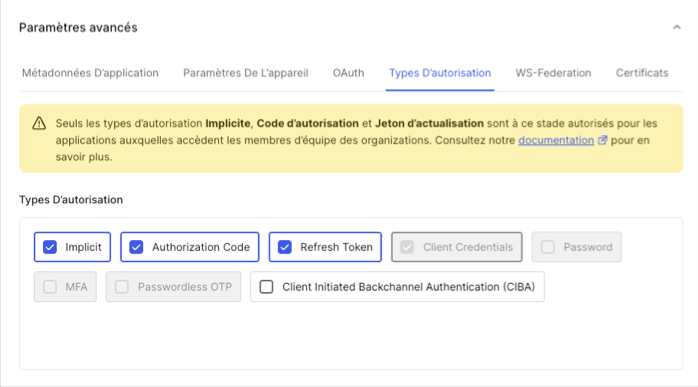

- Rendez-vous dans Tableau de bord > Applications > Applications et sélectionnez votre application.

- Au bas de l’onglet Settings (Paramètres) , cliquez sur Advanced Settings (Paramètres avancés).

-

Cliquez sur l’onglet Grant Types (Types d’autorisation) et sélectionnez MFA.

Pour en savoir plus, consultez Activer l’authentification multifacteur (MFA).

- Cliquez sur Enregistrer les modifications.

Limites

L’API MFA est conçue pour fonctionner avec les SMS, les notifications poussées dans l’application Guardian, les courriels et les facteurs OTP. L’enregistrement avec Duo n’est pas prise en charge.Personnalisez la politique MFA avec des Actions

Vous pouvez utiliser des actions pour personnaliser la politique MFA de votre locataire, y compris en exigeant l’authentification multifacteur (MFA) pour les utilisateurs de certaines applications, les utilisateurs avec des métadonnées utilisateur particulières ou des plages d’adresses IP, et plus encore. Si vous n’êtes pas familier avec la création d’actions, consultez Créer votre première action.Tous les comportements liés à la MFA définis dans les Actions sont prioritaires sur les paramètres de la politique Définir configurés dans la section Authentification multifacteur du Dashboard.Pour en savoir plus, consultez Activer l’authentification multifacteur (MFA).

provider pour préciser si vous souhaitez imposer la MFA et quel facteur vous utilisez. Le comportement diffère selon que vous utilisez l’expérience de connexion classique ou l’expérience de connexion universelle :

| Fournisseur | Expérience de connexion classique | Expérience de connexion universelle |

|---|---|---|

| tous | Notification poussée, SMS, ou OTP | Notification poussée, SMS, vocal, OTP, courriel, ou clé de sécurité WebAuthN (lorsqu’elle est activée) |

| guardian | Notification poussée, SMS, ou OTP | Notification poussée, SMS, OTP, ou courriel |

| google-authenticator | Google Authenticator | Notification poussée, SMS, OTP, ou courriel |

| duo | Duo | Duo |

Les options

guardian et google-authenticator sont des paramètres anciens qui sont conservés pour des raisons de rétro-compatibilité; il n’est pas conseillé de continuer à les utiliser. Nous recommandons d’utiliser any à la place. L’option google-authenticator n’autorise pas les utilisateurs à s’inscrire à un code de récupération.provider (fournisseur) sur une option particulière remplace manuellement les options activés/désactivés dans le tableau de bord. Vous pouvez utiliser l’action suivante pour inciter l’utilisateur à s’enregistrer dans Duo même si d’autres facteurs sont activés dans le tableau de bord :

Exemples courants d’utilisation

Voici quelques scénarios courants d’authentification multifacteur (MFA) contextuelle qui peuvent être gérés par des actions.Pour vous assurer que votre locataire ne déclenche la MFA que lorsque vous l’exigez explicitement dans vos Actions, définissez la politique MFA par défaut de votre locataire sur Jamais.Pour en savoir plus, lisez la section « Politique » dans Facteurs d’authentification multifacteur (MFA).

Exiger une authentification multifacteur (MFA) pour des applications spécifiques

Vous pouvez personnaliser l’authentification multifacteur (MFA) pour qu’elle ne se déclenche que lorsque les utilisateurs se connectent à certaines applications.Exiger une authentification multifacteur (MFA) pour des utilisateurs spécifiques

Vous pouvez personnaliser l’authentification multifacteur (MFA) pour qu’elle ne se déclenche que pour les utilisateurs désignés pour utiliser la MFA.Modifier la fréquence des demandes d’authentification multifacteur (MFA)

Dans certaines situations, vous pourriez ne pas vouloir demander à l’utilisateur d’avoir recours à la MFA chaque fois qu’il se connecte à partir du même navigateur. Vous pouvez modifier ce comportement en utilisant la propriétéallowRememberBrowser :

| Valeur | Description |

|---|---|

true | Lorsque le fournisseur est défini en tant que google-authenticator ou duo, l’utilisateur est invité à s’inscrire à la MFA une fois tous les 30 jours. Lorsque le fournisseur est défini en tant que guardian, l’invite MFA affiche la case à cocher pour l’inscription pour que les utilisateurs choisissent de s’inscrire ou non. La valeur par défaut est false. Pour en savoir plus, lisez Personnaliser les pages de l’authentification multifacteur (MFA) |

false | L’utilisateur est invité à s’inscrire au programme MFA à chaque fois qu’il s’authentifie. |

allowRememberBrowser est défini sur true et qu’il ne s’est pas écoulé 30 jours depuis sa dernière invite MFA).

Lorsque vous permettez à l’utilisateur d’ignorer la MFA, un témoin est stocké dans le navigateur de l’utilisateur. Si le témoin est défini pour l’utilisateur mais que vous souhaitez toujours exiger la MFA, vous disposez de deux options :

- Définissez

allowRememberBrowsersurfalse - Définissez

acr_valuessurhttp://schemas.openid.net/pape/policies/2007/06/multi-factorlors de l’appel du point de terminaison/authorize.

Exiger une authentification multifacteur (MFA) pour les utilisateurs en dehors du réseau

En supposant que l’accès au réseau spécifié des adresses IP internes soit bien contrôlé, vous pouvez également demander à Auth0 d’exiger la MFA uniquement pour les utilisateurs dont les requêtes proviennent de l’extérieur du réseau d’entreprise :Contourner l’authentification multifacteur (MFA) pour les demandes de jetons d’actualisation

Si vos utilisateurs signalent des déconnexions fréquentes, il est possible que vous ayez besoin de contourner les demandes de jetons d’actualisation lors de l’utilisation de la MFA. Vous pouvez modifier le comportement par défaut à l’aide d’un filtre Action sur la propriété d’objetevent.transaction.protocol.

event de l’action, consultez Déclencheurs d’Actions : post-connexion – Objet d’événement.

En savoir plus

- Personnaliser l’authentification multifacteur (MFA) pour la connexion classique

- Authentifier par un flux de mot de passe du propriétaire de ressource avec MFA

- API MFA Auth0

- Gérer les facteurs d’authentification avec l’Authentication API

- Options de thème du widget MFA

- Dictionnaire de langue de thème MFA