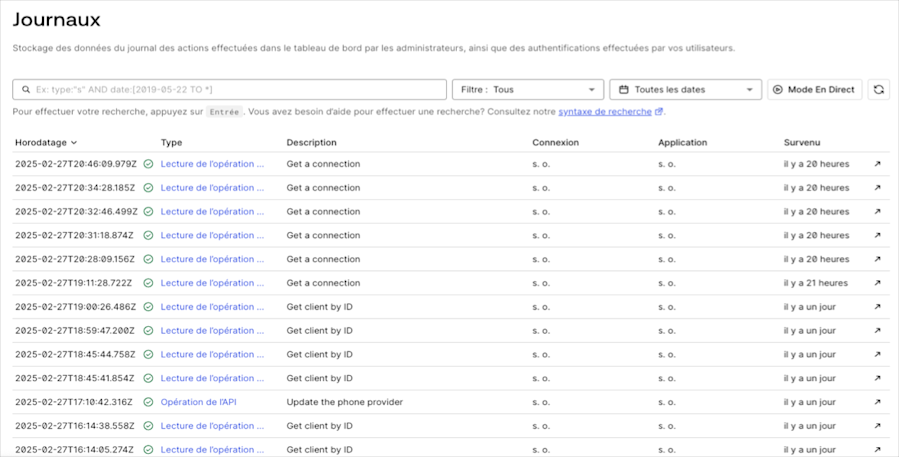

Vérifier les journaux Auth0

- Connectez-vous à Auth0 Dashboard

- La page des journaux est située sous Surveillance dans le menu à gauche.

- Sur la page des journaux, vous verrez une barre de recherche ainsi qu’une sélection de filtre et un sélecteur de date.

Structure du journal

Chaque événement de journal comprend les champs suivants :| Champ | Description |

|---|---|

date | Horodatage du moment où cet événement s’est produit. |

log_id | L’identifiant de cet événement de journal. |

type | Type d’événement de journal |

description | La description de l’événement. . |

connection | Le nom de connexion lié à l’événement. |

connection_id | L’identifiant de connexion lié à l’événement. |

client_id | L’ID client lié à l’événement. |

client_name | Le nom du client lié à l’événement. |

ip | L’adresse IP d’où provient la requête à l’origine de l’événement. |

user_agent | L’agent utilisateur lié à l’événement. |

details | Objet contenant des informations complémentaires sur cet événement. |

user_id | L’identifiant de l’utilisateur lié à l’événement. |

user_name | Le nom de l’utilisateur lié à l’événement. |

strategy | La stratégie de connexion liée à l’événement. |

strategy_type | Le type de stratégie de connexion lié à l’événement. |

Exemple d’un événement de journal de connexion qui a échoué

Voici l’exemple d’un événement de journal pour une connexion échouée provoquée par un mot de passe incorrect :Indicateurs d’une attaque

Repérer rapidement une attaque peut être difficile, mais voici certaines choses à rechercher dans vos journaux ainsi qu’un exemple de requêtes de demande :-

Nombre élevé d’échecs de connexion avec des noms d’utilisateur invalides ou de tentatives de connexion pour des utilisateurs inexistants.

type:"fu"description:"missing username parameter"description:"Wrong email or password"

-

Grand nombre de comptes atteignant la limite de tentatives de connexion infructueuses.

type:"limit_wc"

-

Un nombre élevé de tentatives de connexion à l’aide d’un mot de passe compromis.

type:"pwd_leak"

La page Syntaxe de requête de recherche de journaux fournit des détails sur la syntaxe des requêtes de journal d’Auth0 et inclut d’autres exemples de requêtes.

Déterminer les comptes d’utilisateurs compromis

Pour déterminer les comptes d’utilisateurs susceptibles d’avoir été compromis, vous pouvez rechercher :-

Événements de connexion réussis à partir d’une adresse IP suspecte :

type:"s" AND ip:"99.xxx.xxx.xxx"

Vérifier l’activité du compte utilisateur compromis

Après avoir déterminé qu’un compte utilisateur a été compromis, vérifiez l’activité de celui-ci :- Rechercher d’autres événements de journal avec le même

user_id:user_id:"auth0|ABC123" - Vérifiez les champs d’événement de journal

client_nameouclient_idpour voir quelles applications ont été accédées. Notez le moment où l’accès a eu lieu. - Vérifiez l’accès à l’administration ou les modifications de configuration Auth0

- Rechercher pour des appels de récents :

type : « sapi »

Supprimer ou bloquer des utilisateurs du tableau de bord

- Allez à Dashboard > Gestion des utilisateurs > Utilisateurs.

- Recherchez l’utilisateur à supprimer ou à bloquer.

- Cliquez sur le bouton « … » à droite de l’utilisateur.

- Sélectionnez Bloquer ou Supprimer et confirmez.