-

Travel0 Corporate Booking :組織にオンラインアプリケーションを提供し、社員がログインして出張を手配できるようにしている。このアプリケーションの顧客は次のような組織です。

- Hoekstra & Associates :社員が数人だけの小規模の法律事務所。IT部はなく、会社にIDプロバイダー(IdP)をセットアップする方法を学ぶ時間・人材もない。

- Gupta & Smith Law :大規模の法律事務所だが、IT部はなく、会社にIdPをセットアップする方法を学ぶ時間・人材もない。

- MetaHexa Bank :大規模の金融機関。銀行・保険サービスを提供し、自社専有のIdPがある。

- Many Student University(MSU) :大規模の大学でいくつかのキャンパスがあり、それぞれのキャンパスに専有のIdPがある。

-

Travel0 Adventure Management :組織が急流下りなどのアドベンチャーを計画して販売できるようにしている。ガイド(フリーランス、またはサードパーティーの旅行会社やイベント会社の社員)はこのアプリケーションを使用して、アカウントの作成とアドベンチャーのスケジュール管理を行う。このアプリケーションの顧客は次のような組織です。

- AdventureZ :大規模の旅行・イベント企画会社。社員のための専有のIdPがある。スタッフとして十分な人数のガイドを雇っているため、フリーランスを手配する必要がほとんどなく、多忙なときにだけ働くスタッフもいる。雇用しているガイドがフリーランスとして他企業の仕事を受けられるようにもしている。

- Rocky Mountain High Adventures :初めて市場に参入する新興企業。共同創立者がツアーを担当し、多忙なときにはフリーランスを雇っている。

- Suzie’s Rafting and Ziplines :創業してから長く営業を続けている会社。ほんとんどのイベントはスタッフがガイドとして担当しているが、多忙なときにはフリーランスも雇っている。

用語

ガイダンスで使われている用語の多くには、いくつかの異なる意味があります。例で登場する人物がどのような役割を果たしているのかがはっきりと分かるように、それぞれの用語の意味を読んで理解してください。- Auth0テナント(別称「認可サーバー」): Auth0で作成するテナントです。アプリケーションサーバーのインスタンスであり、1つまたは複数のユーザードメインを表します。

- Auth0 Organizations: Auth0テナントの機能で、組織に対応するように設計されています。Auth0 Organizationのインスタンスは通常、貴社の特定の顧客を意味します。

- 従業員: 貴社で働いている人のことです。通常は、貴社のIDプロバイダー()にアカウントを持ちます。1つまたは複数の組織テナントのインスタンスへの管理者アクセスを必要とする場合があります。「従業員」は、貴社の従業員のみを指します。貴社の顧客の組織に属するユーザーについては「組織ユーザー」を参照してください。

- IDプロバイダー(IdP): Auth0など、ユーザーの認証を管理するサービスです。ユーザープロファイル情報や資格情報を管理することもあります。サードパーティーIdP(Azure AD・Google・Facebookなど)を使用して資格情報検証やプロファイル管理の委任を可能にすることもあります。

- 組織: 貴社の顧客の1つであるサードパーティー企業です。アプリケーションのために作成する組織インスタンスをテナントと呼ぶこともありますが、当社では、Auth0テナントとの混乱を避けるために、組織テナント と呼びます。

- 組織テナント: 貴社のアプリケーションのサブスクリプションやプロビジョニングの一部として、貴社の顧客のために作成したテナントのことです。Auth0テナントとは異なります。

- 組織ユーザー: 組織のメンバーとしてアプリケーションにログインする人のことです。顧客や(組織の)社員であるかもしれません。組織のコンテキストで言及される「ユーザー」は、組織ユーザーと考えることができます。

ユーザーの分離

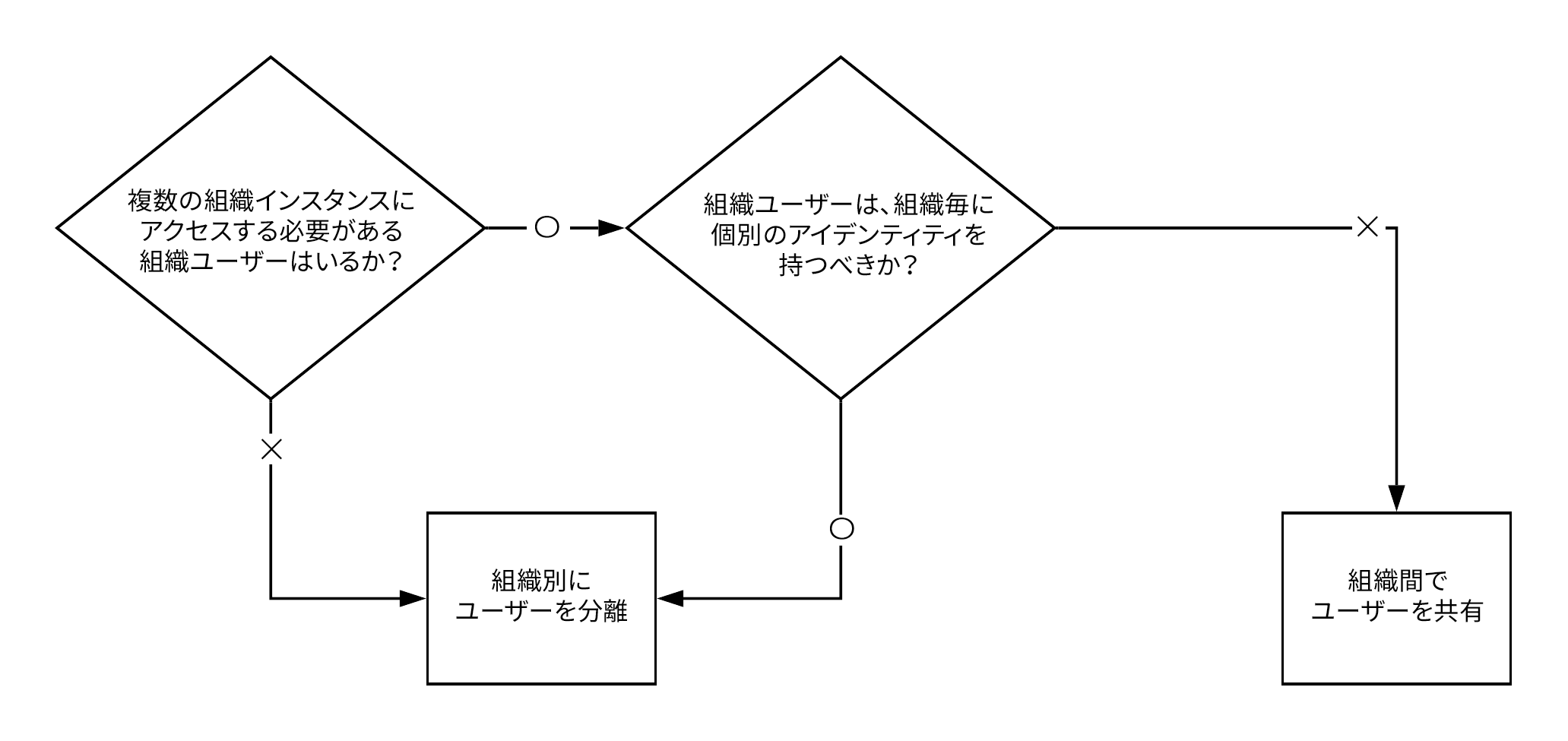

組織ユーザーを分離する場合には、アプリケーションの種類を決めることが重要です。それぞれのユーザーを分離する場所と方法については、基本的に組織でユーザーを分離する方法と組織間でユーザーを共有する方法の2つがあります。

組織別に分離するユーザー

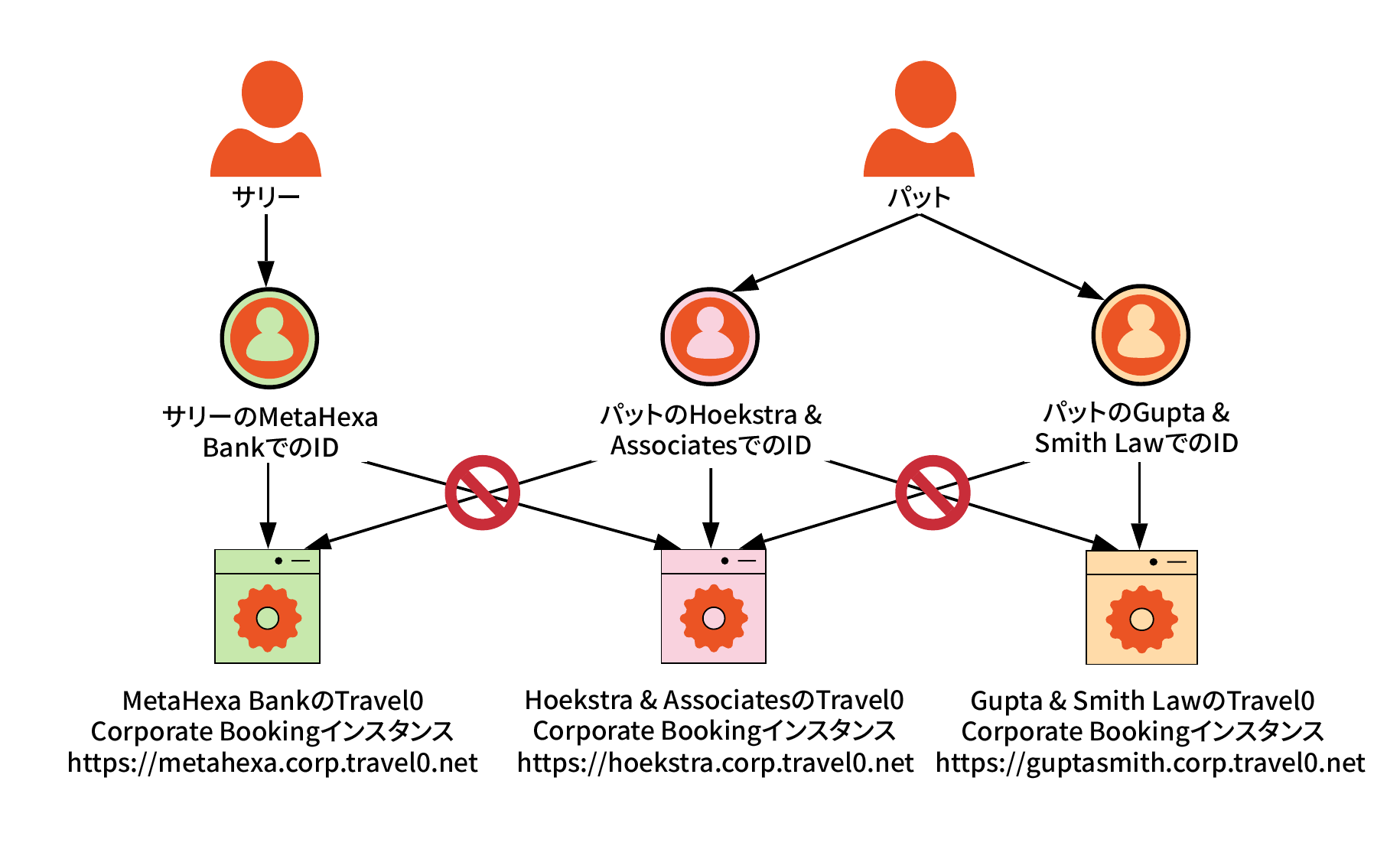

組織には、それぞれ独自のユーザーセットがあり、ユーザーが他組織にアクセスできないようにする必要があります。アクセスしようとした場合には、不正として拒否されなければなりません。必要であれば、ユーザーがそれぞれの所属組織で個別のアカウントを作成するように強制できます。その場合には、1人でも、ユーザーとしては異なる2人以上の人だと見なされます。 このシナリオでは、所属する組織またはアクセス権のある組織にユーザーを直接結びつけます。どのようにログインするかについて、ユーザーには以下の2つのオプションがあります:A)適切な組織にプロビジョニングされたIDストレージで資格情報を作成する(Auth0テナントにあるユーザーIDとパスワードのデータベース接続)か、B)ユーザーが自身の組織のIdPでログインする。このユースケースでは、ユーザーが複数組織に属することは理にかないません。それぞれの組織に個別のIDを作成する方が便利です。Travel0 Corporate Bookingを例にすると、下の図のようになります。

組織別に分離するユースケース

ユーザーを組織別に分離したアプリケーションは、通常、3つのユースケースをサポートします。このセクションでは、上記で説明したTravel0 Corporate Bookingアプリケーションのシナリオを例として使用します。Auth0の顧客は、Travel0です。- 専有のIdPがないか、使い方を知らない組織 。これが該当するのは小規模企業であることが多く、組織のIDプロバイダー(IdP)でシングルサインオン()を構成できるIT部がなかったり、適切なIdPがなかったりします。Travel0 Corporate Bookingの例では、Hoekstra & Associatesがそのような組織になります。

- 組織が専有のIdPを構成したい 、社員がアプリケーションに新しい資格情報セットを作成しなくてもいいようにしたいと考えている。ほとんどの組織がこれに分類されます。Travel0 Corporate Bookingの例では、MetaHexa Bankがそのような組織になります。

- 複数の認証オプションを必要とする組織 。たとえば、頻繁に新しい会社を買収する組織、教職員と保護者が同じアプリケーションにログインする学校、パートナーや顧客に自社のアプリケーションインスタンスへのログインを許可する組織(B2B2C組織)などです。紹介している例では、Many Student University(MSU)がそれに該当します。

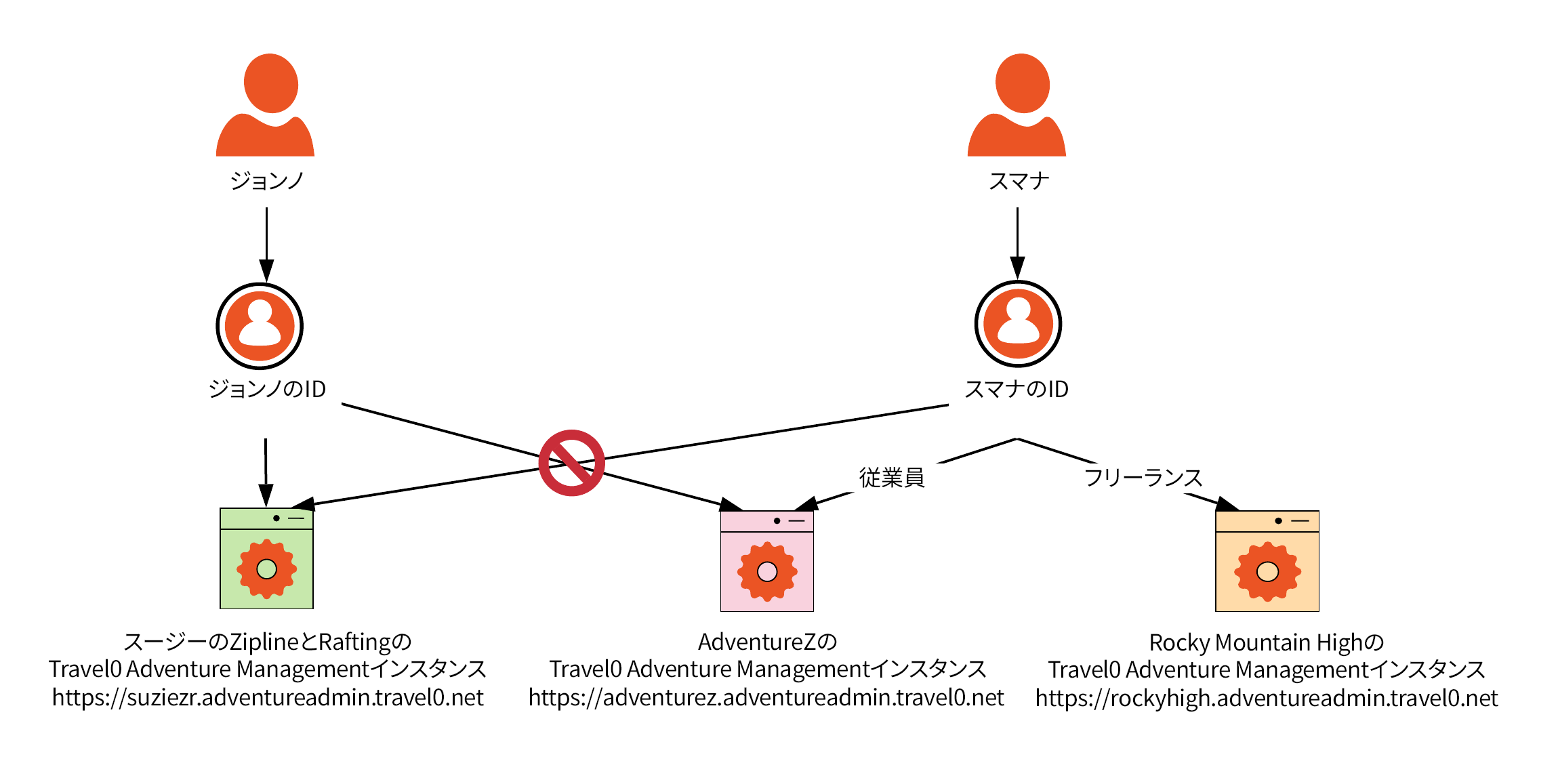

組織間で共有するユーザー

複数の組織に所属するユーザーでも、個別のID/アカウントを持たずに組織間を移動できれば便利です。そのような場合でも組織は専有のIdPを使用できます。

組織への管理者アクセス

貴社にある複数の組織に対して、管理者アクセスの提供が必要となるシナリオがあります。これは通常、ユーザーのプロファイルやアカウントの管理(「プロファイル管理」を参照)以外の管理タスクを行うためで、貴社の社員とサードパーティーの両方にアクセスの提供が必要な場合があります。ベストプラクティスAuth0 Dashboardを介したアクセス権限が与えられているAuth0テナント管理者に対しては、必ず多要素認証(MFA)を有効にします。Auth0テナント管理者に対してMFAを有効化するプロセスは、Auth0テナント自体に対してMFAを有効化するプロセスとは異なるので注意が必要です。Auth0のテナント管理者に対してMFAを有効化する方法については、「多要素認証でDashboardへのアクセスを管理する」を参照してください。