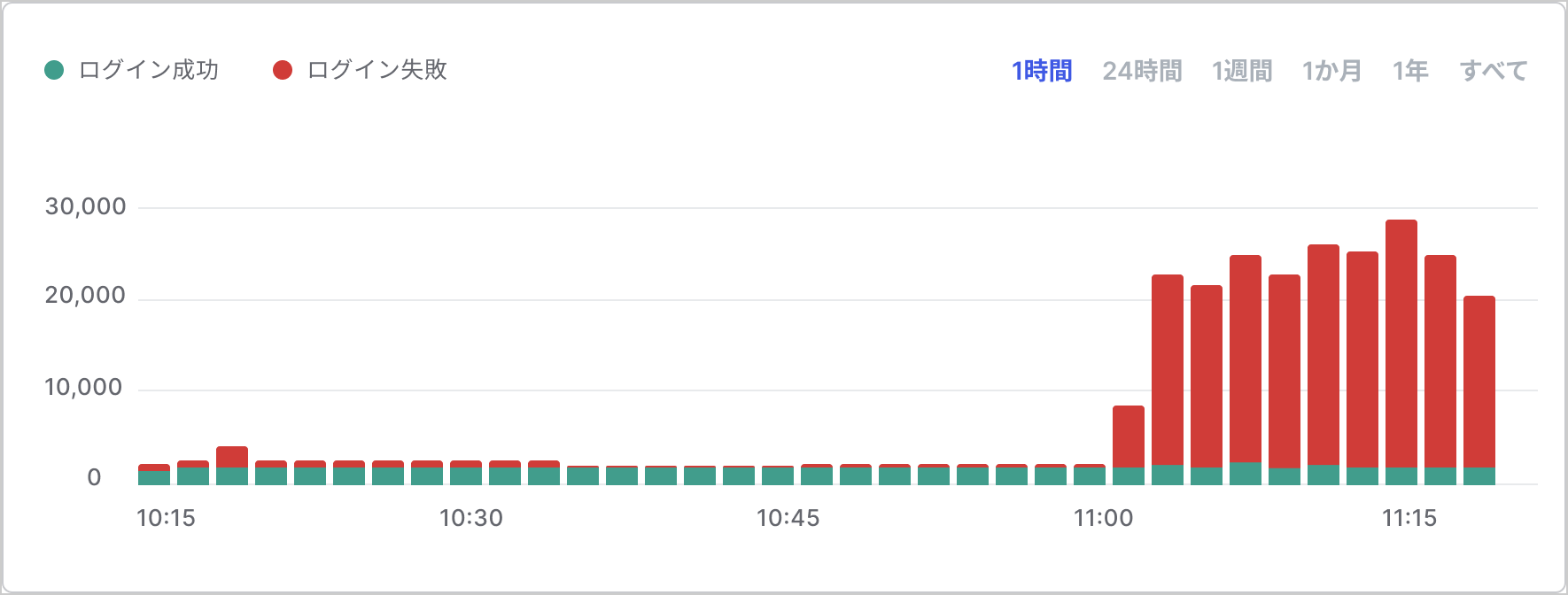

- ログインフローへのトラフィックの異常なバーストによりエラーが発生する(ユーザー名やパスワードのエラーが間違っているなど)。

- 予期しないIPロケールからのトラフィックの異常なバースト。

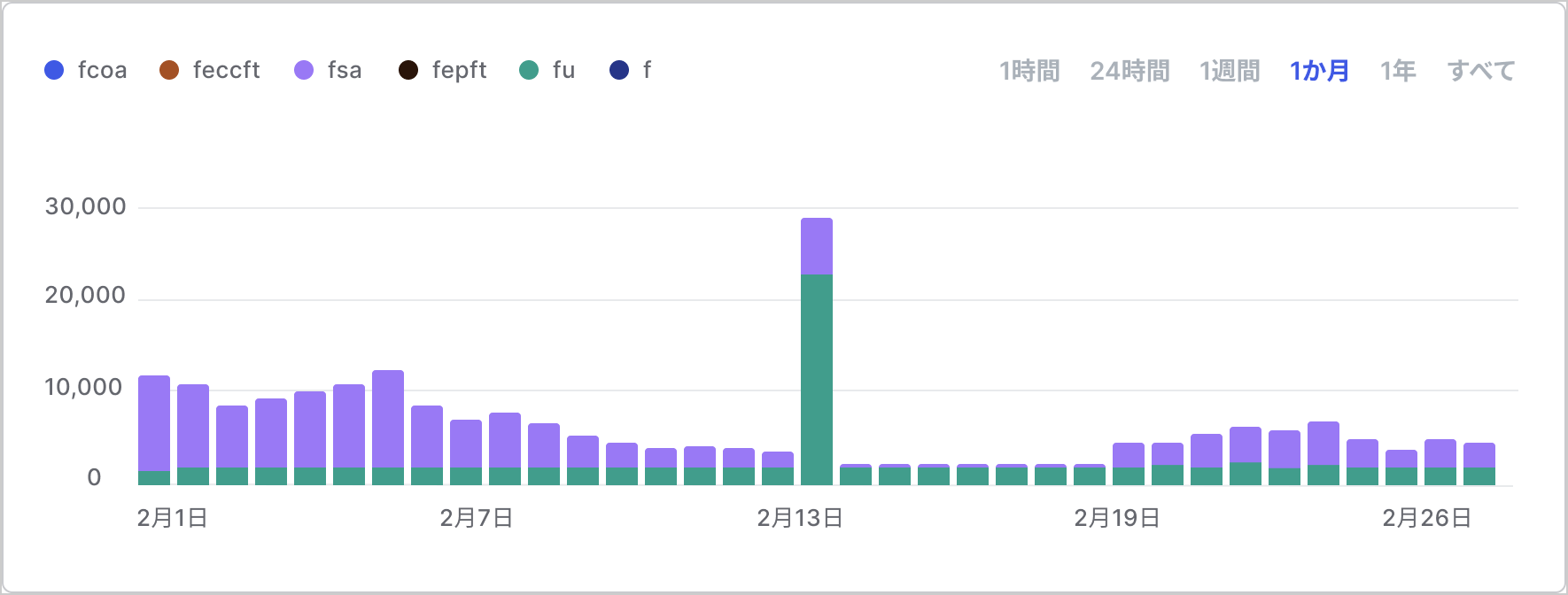

イベントフィールドを使用して、テナントトラフィックデータを表示できます。次の種類の失敗イベントの毎日のヒストグラムを作成することをお勧めします。

| イベントコード | イベント |

|---|---|

f | ログインに失敗 |

fcoa | クロスオリジン認証に失敗 |

feccft | 交換に失敗 |

fepft | 交換に失敗 |

fsa | サイレント認証に失敗 |

fu | ログインに失敗(メール/ユーザー名が無効) |

pla | ログイン前の評価 |

sepft | 交換成功 |

fuタイプの失敗したユーザー名(典型的な資格情報スタッフィング攻撃)のイベントが急増しています。

ログインフローのエラー率

ユーザー名またはパスワードが正しくない場合のエラーの急増または異常な数を探します。例:1時間あたり>30,000件のエラーが予想されますか?| イベントコード | イベント |

|---|---|

s | ログイン成功 |

fu | ログイン失敗、無効なメール/ユーザー名 |

fp | ログイン失敗、不正なパスワード |

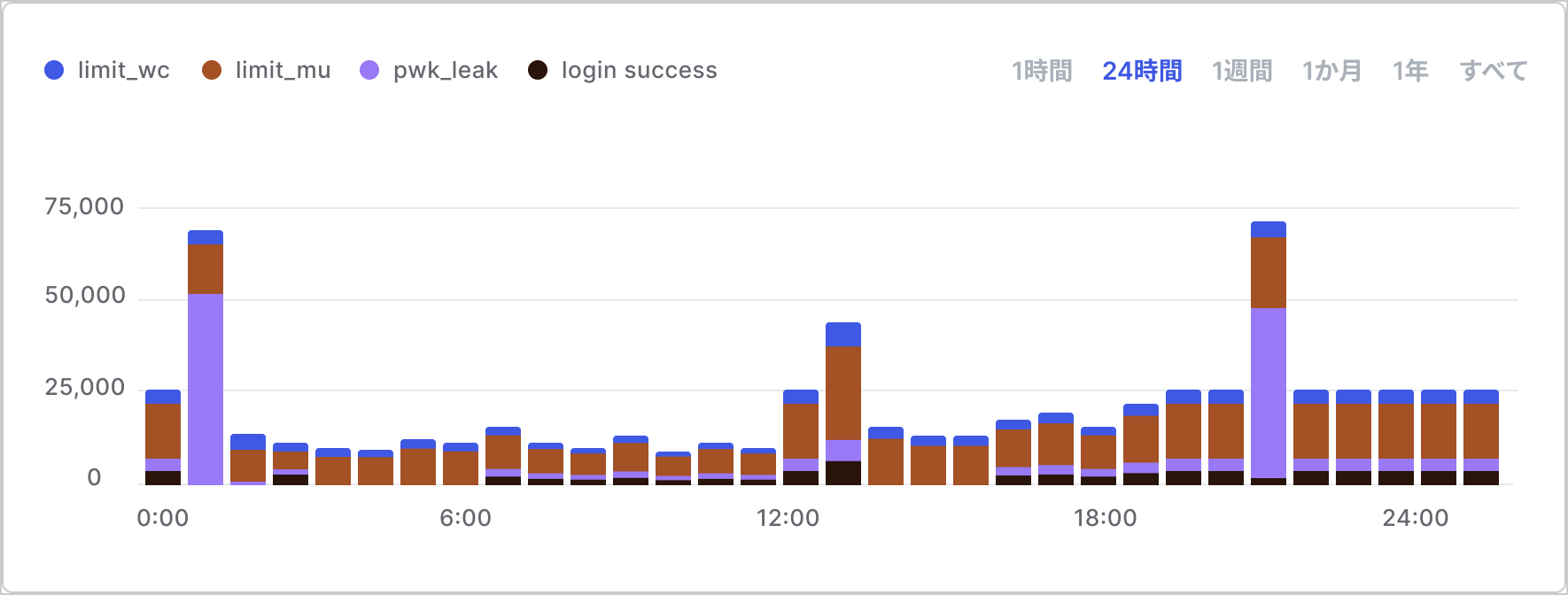

攻撃防御イベントの率

パスワード侵害の検出や複数のアカウントに対するブルートフォース攻撃などの攻撃防御イベントのトラフィックが異常に高いかどうかを探します。| イベントコード | イベント |

|---|---|

limit_mu | ブロックされたIPアドレス |

limit_wc | ブロックされたアカウント |

pwd_leak | ログイン時に侵害されたパスワード |

signup_pwd_leak | サインアップ時に侵害されたパスワード |

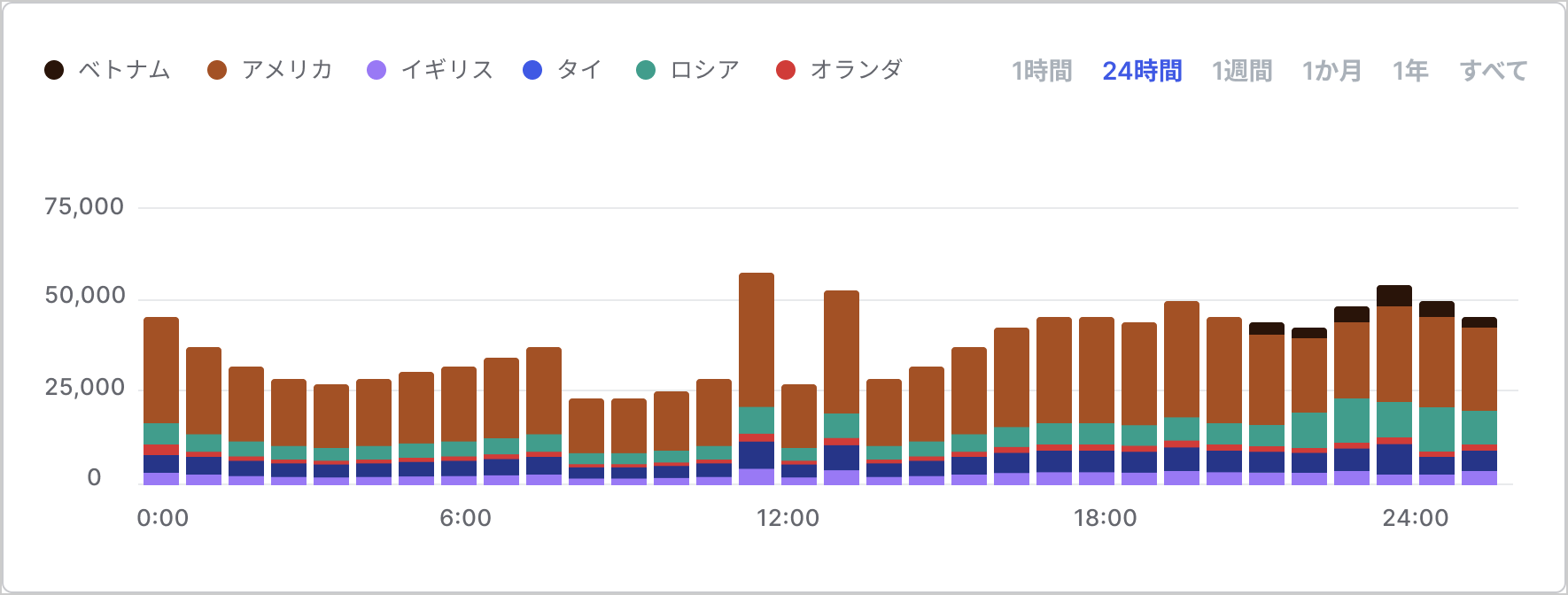

エラーを生成しているIPの数とその場所

意味をなさないロケールからのIPの数が多いかどうかを探します。例:ロシアから毎日10,000のIPからのトラフィックが予想されますか?失敗トラフィックの発生元を特定するには、fuイベントトラフィックと併せてipアドレスデータを観察します。

IPジオロケーションデータは、別の場所からエンリッチメントできない限り、テナントログでは使用できません。IPロケールは、ログに既に情報がエンリッチメントされているKibanaからのみ使用できます。

データの例を次に示します。