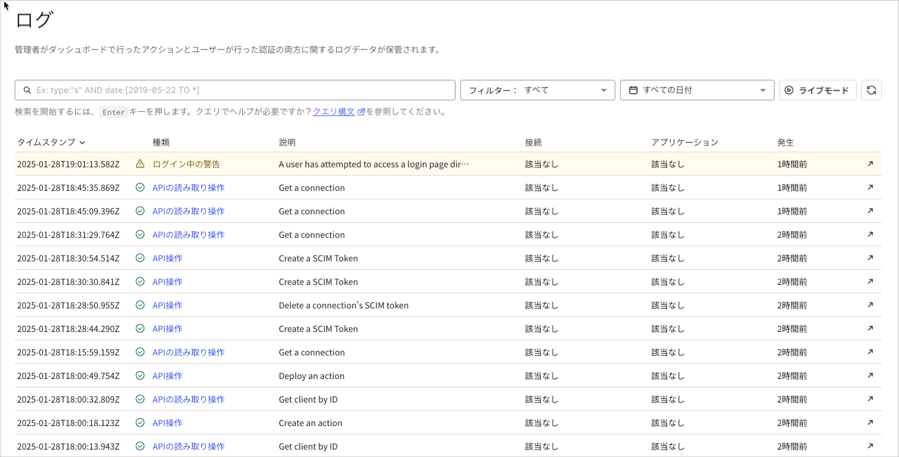

Auth0ログの確認

- Auth0 Dashboardにログイン

- [Logs(ログ)]ページは、左側メニューの [Monitoring(モニタリング)] の下にあります。

- [Logs(ログ)]ページには、フィルターの選択肢と日付ピッカーとともに検索バーが表示されます。

ログ構造

各ログイベントには以下のフィールドがあります:| フィールド | 説明 |

|---|---|

date | イベント発生時のタイムスタンプです。 |

log_id | ログイベントのIDです。 |

type | ログイベントの種類です。 |

description | イベントの説明です。 |

connection | イベントに関連する接続名です。 |

connection_id | イベントに関連する接続IDです。 |

client_id | イベントに関連するクライアントIDです。 |

client_name | イベントに関連するクライアントの名前です。 |

ip | ログイベントを引き起こした要求の送信元のIPアドレスです。 |

user_agent | イベントに関連するユーザーエージェントです。 |

details | このログイベントについての詳細情報を含むオブジェクトです。 |

user_id | イベントに関連するユーザーIDです。 |

user_name | イベントに関連するユーザー名です。 |

strategy | イベントに関連する接続ストラテジーです。 |

strategy_type | イベントに関連する接続ストラテジーの種類です。 |

失敗したログインのログイベント例

間違ったパスワードを入力したことでログインに失敗したログイベントの例:攻撃の徴候

初期の段階で攻撃を識別するのは困難かもしれませんが、ログで注意すべきことと、検索クエリ例を以下に示します:-

無効なユーザー名を使ってログインに失敗した回数が多い、または存在しないユーザーが何度もログインを試した。

type:"fu"description:"missing username parameter"description:"Wrong email or password"

-

ログイン失敗回数の上限に達したアカウント数が多い。

type:"limit_wc"

-

漏洩したパスワードを使ってログインを試みた回数が多い。

type:"pwd_leak"

「ログ検索クエリ構文」ページに、Auth0のログクエリ構文に関する詳細やクエリの例があります。

不正使用されたユーザーアカウントの識別

不正使用された可能性のあるユーザーアカウントを識別するには、以下を検索します:-

疑わしいIPアドレスから試みて成功したログインイベント:

type:"s" AND ip:"99.xxx.xxx.xxx"

不正使用されたユーザーアカウントのアクティビティをチェック

不正使用されたユーザーアカウントが識別できたら、そのアカウントのアクティビティをチェックします。- 同じ

user_idを使って他のログイベントを検索します:user_id:"auth0|ABC123" client_nameまたはclient_idのログイベントフィールドをチェックして、どのアプリケーションにアクセスしたかを確認します。アクセスがいつ発生したかをメモします。- 管理アクセスまたはAuth0の構成変更がないかチェックします。

- 最近の呼び出しを検索:

type:"sapi"

Dashboardからユーザーを削除またはブロック

- [Dashboard]>[User Management(ユーザー管理)]>[Users(ユーザー)]に移動します。

- 削除またはブロックするユーザーを検索します。

- ユーザーの右端に表示される […] ボタンをクリックします。

- [Block(ブロック)] または [Delete(削除)] を選択して確定します。