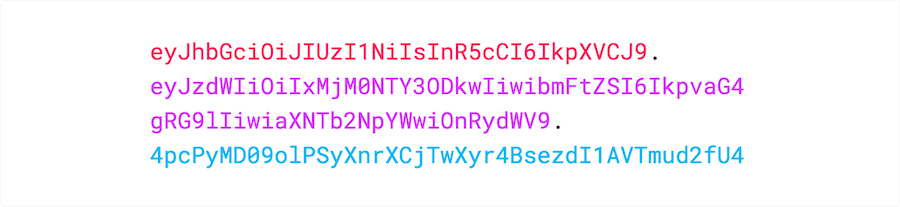

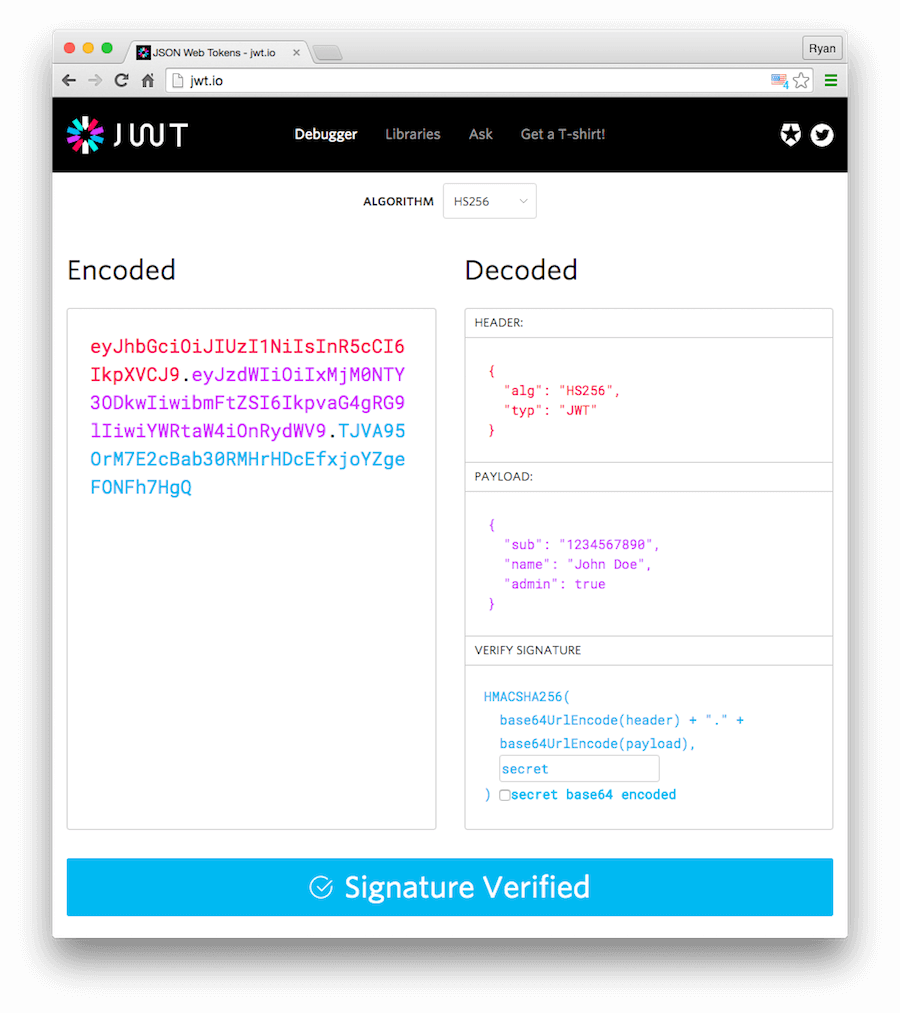

.)で区切られた、3つのBase64urlエンコードされた連結文字列から構成されます。

- JOSEヘッダー :トークンタイプについてのメタデータと、コンテンツの保護に使用される暗号化アルゴリズムが含まれています。

- JWSペイロード (クレームのセット):ユーザーのIDやアクセス許可など、検証可能なセキュリティステートメントが含まれています。

- JWS署名 :トークンが信頼できるもので、改ざんされていないことを検証するのに使用されます。JWTを使用する際は、署名を保存して使用する前に、** 署名を確認する**必要があります。