Prérequis

-

Enregistrez votre application avec Auth0.

- Sélectionnez un Type d’application approprié.

- Ajouter une URL de rappel autorisée de

{https://yourApp/callback}. - Assurez-vous que les Types d’autorisation de votre application comprennent les flux appropriés.

Étapes

Pour connecter votre application vers un Fournisseur d’identité OIDC, vous devez :- Configurer votre application dans le Fournisseur d’identité OpenID Connect

- Créer une connexion d’entreprise dans Auth0

- Activer la connexion entreprise de l’Application Auth0

- Tester la connexion

Configurer votre application dans le Fournisseur d’identité OpenID Connect

Pour permettre aux utilisateurs de se connecter avec un Fournisseur d’identité OIDC, vous devez enregistrer votre application avec l’. Ces processus change selon le Fournisseur d’identité OIDC; vous aurez alors besoin de fournir la documentation de votre IdP pour compléter la tâche. Généralement, vous souhaiterez vous assurer d’avoir entré votre URL de rappel :https://{yourDomain}/login/callback.

Trouver votre nom de domaine Auth0 pour les redirections

Si votre nom de domaine Auth0 n’est pas affiché ci-dessus et que vous n’utilisez pas notre fonctionnalité de domaines personnalisés, votre nom de domaine est une concaténation de votre nom de locataire, de votre sous-domaine régional et de

auth0.com, séparés par le symbole point (.).Par exemple, si votre nom de locataire est exampleco-enterprises et que votre locataire est dans la région des États-Unis, votre nom de domaine Auth0 serait exampleco-enterprises.us.auth0.com et votre URI de redirection serait https://exampleco-enterprises.us.auth0.com/login/callback.Cependant, si votre locataire est dans la région des États-Unis et a été créé avant juin 2020, votre nom de domaine Auth0 serait exampleco-enterprises.auth0.com et votre URI de redirection seraithttps://exampleco-enterprises.auth0.com/login/callback.Si vous utilisez des domaines personnalisés, votre URI de redirection serait https://<YOUR CUSTOM DOMAIN>/login/callback.Créer une connexion d’entreprise dans Auth0

Ensuite, vous devrez créer et configurer la Connexion entreprise OIDC dans Auth0. Assurez-vous que Identifiant d’application client et Secret client ont été générés lorsque vous configurez votre application dans le fournisseur OIDC.Créer une connexion entreprise à l’aide du Tableau de bord

Pour être configurable à partir d’Auth0 Dashboard, le fournisseur d’identité (IdP) OpenID Connect (OIDC) doit prendre en charge la Découverte OIDC. Sinon, vous pouvez configurer la connexion avec Management API.

-

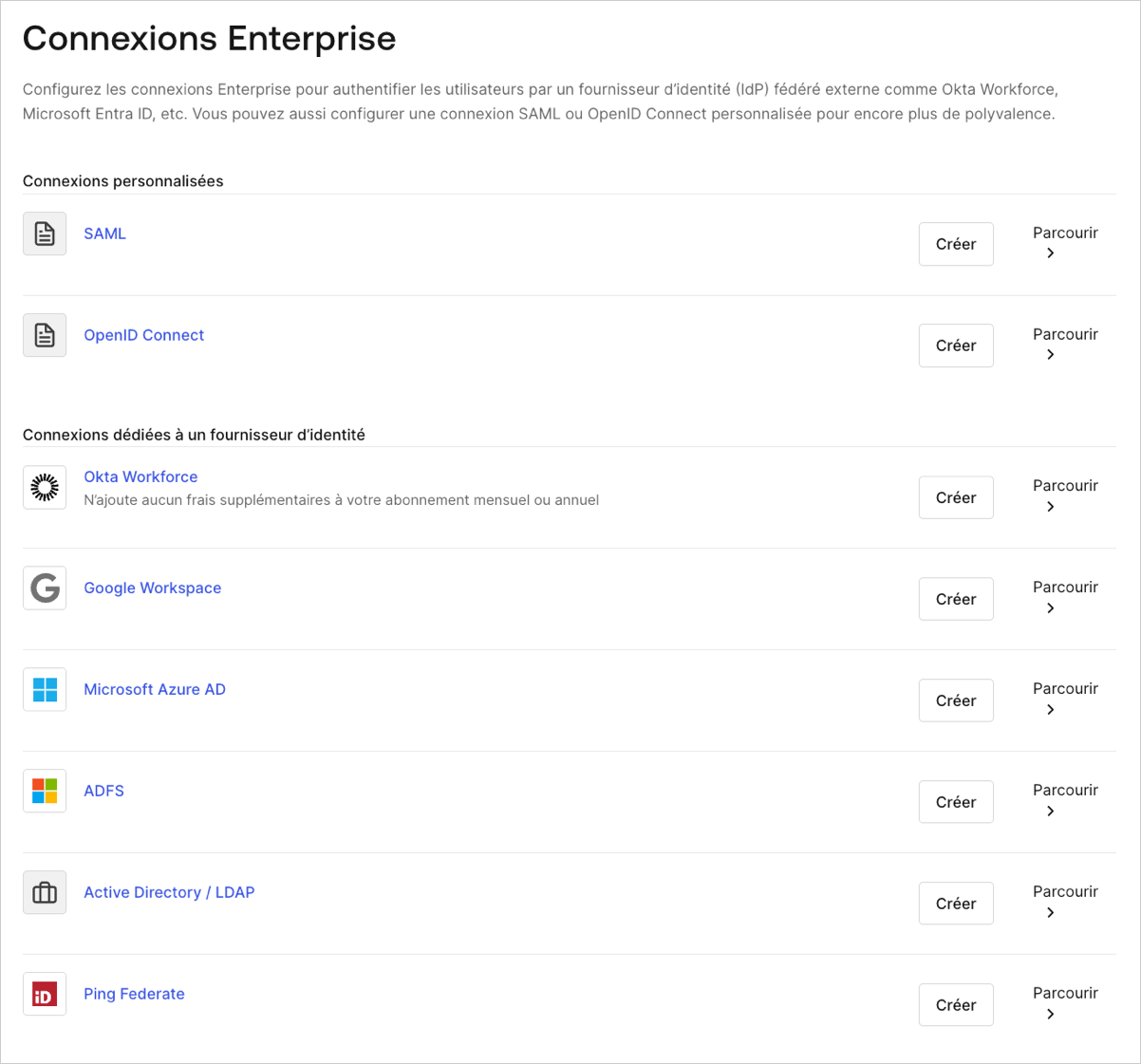

Naviguez vers Auth0 Dashboard > Authentification > Entreprise, trouvez Open ID Connect, et cliquez sur

+.

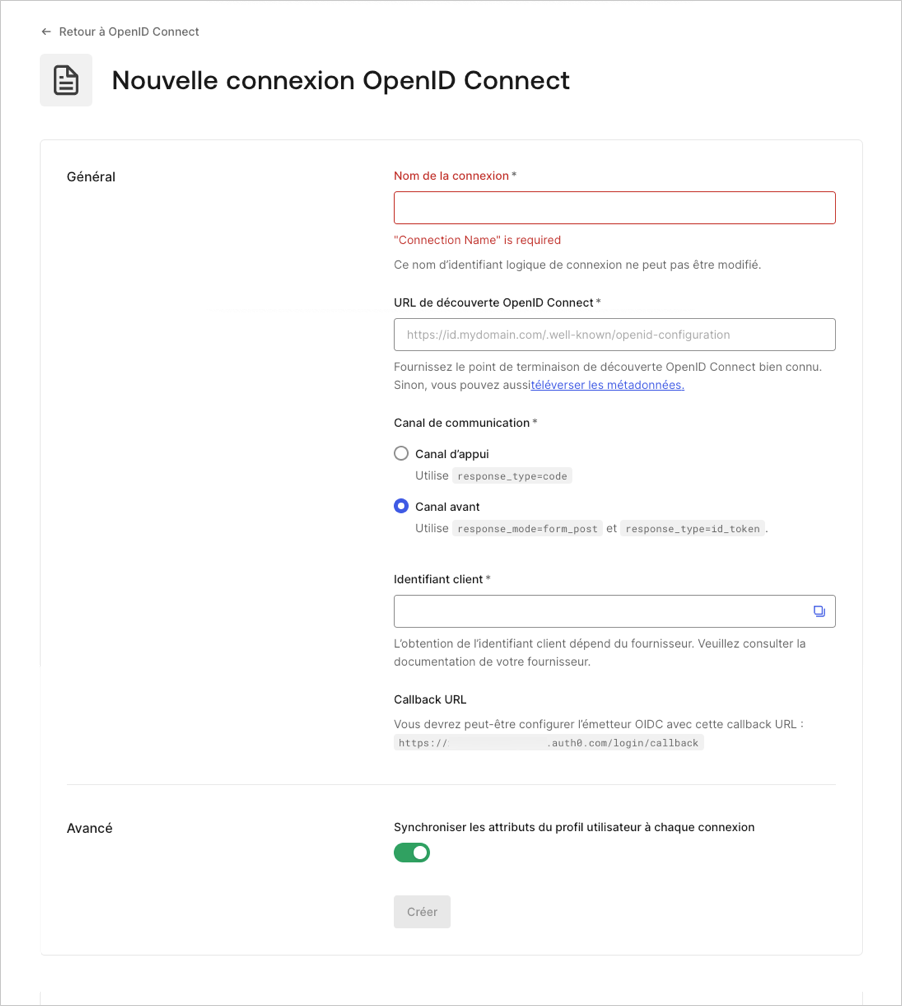

- Saisissez les détails de votre connexion et sélectionnez Créer :

| Champ | Description |

|---|---|

| Nom de la connexion | Identifiant logique pour votre connexion; il doit être unique pour votre locataire. Une fois défini, ce nom ne peut pas être modifié. |

| URL OpenID Connect Discovery | URL où Auth0 trouvera le point de terminaison OpenID Connect Discovery connu, habituellement indiqué dans le point de terminaison /.well-known/openid-configuration. Vous pouvez saisir l’URL de base ou l’URL complète. Vous verrez un crochet vert si elle se trouve à cet emplacement, un crochet rouge si elle est introuvable ou un message d’erreur si le fichier est trouvé, mais que les renseignements requis ne sont pas présents dans le fichier de configuration. Pour en savoir plus, consultez Configurer les applications avec OIDC Discovery. |

| Canal de communication | À définir sur canal avant ou canal arrière. Le canal avant utilise le protocole OIDC avec response_mode=form_post et response_type=id_token. Le canal arrière utilise response_type=code. |

| ID client | L’identifiant que votre fournisseur vous a fourni. Identifiant unique pour votre application inscrite. Saisissez la valeur enregistrée de l’ID client pour l’application que vous avez inscrite auprès du fournisseur d’identité OIDC. Chaque fournisseur gère cette étape différemment. |

| Secret client | Disponible si Canal arrière est choisi plus tôt. Le secret que votre fournisseur vous a fourni. Chaque fournisseur gère cette étape différemment. |

| URL de rappel | URL vers laquelle Auth0 redirige les utilisateurs après leur authentification. Veillez à ce que cette valeur soit configurée pour l’application que vous avez inscrite auprès du fournisseur d’identité OIDC. |

| Synchroniser les attributs du profil utilisateur à chaque connexion | Si cette option est sélectionnée, votre locataire met à jour les attributs racine name, nickname, given_name, family_name, or picturechaque fois qu’un utilisateur se connecte. |

-

Dans l’affichage Paramètres, effectuez les ajustements nécessaire, si besoin.

| Champ | Description |

|---|---|

| Nom de la connexion | Le nom que vous avez fourni lorsque vous avez créé cette connexion. Il ne peut pas être modifié. ) |

| Canal de communication** | Définissez Canal frontal ou Canal d’appui. Le canal frontal utilise le protocole OIDC avec response_mode=form_post et response_type=id_token. Le canal d’appui utilise response_type=code. |

| ID client | L’identifiant qui vous est donné par votre fournisseur. Chaque fournisseur gère cette étape différemment. |

| **Secret du client ** | Le secret qui vous est donné par votre fournisseur. Chaque fournisseur gère cette étape différemment. |

| Permissions | Une liste séparée par virgule des permissions Auth0 à demander lors de la connexion à votre fournisseur d’identité. Cela aura une incidence sur les données stockées dans le profil utilisateur. Vous devez inclure au minimum la permission openid. Remarque : la connexion n’appelle pas le point de terminaison /userinfo et s’attend à ce que les demandes de l’utilisateur soient présentes dans le id_token. |

| **URL de rappel ** | Certaines fournisseurs ont besoin de cette connexion. |

| Mappage des utilisateurs | Fournit un modèle pour mapper des attributs particuliers de l’utilisateur à des variables de connexion. |

| Profil de connexion | Pour découvrir comment modifier votre profil de connexion, consultez Configurer PKCE et le mappage de demandes pour les connexions OIDC. |

- Dans l’affichage Fourniture, configurez comment les profils utilisateurs sont créés et mis à jour dans Auth0.

| Champ | Description |

|---|---|

| Synchroniser les attributs du profil utilisateur à chaque connexion | Lorsqu’il est activé, Auth0 synchronise automatiquement les données du profil utilisateur avec chaque connexion utilisateur, garantissant ainsi que les modifications apportées à la source de connexion sont automatiquement mises à jour dans Auth0. |

| Synchroniser les profils utilisateur à l’aide du SCIM | Lorsqu’il est activé, Auth0 permet de synchroniser les données du profil utilisateur à l’aide de SCIM. Pour plus d’informations, veuillez consultez Configurer le SCIM entrant). |

- Dans l’affichage Expérience de connexion, configurez la façon dont les utilisateurs se connectent avec cette connexion.

| Champ | Description |

|---|---|

| Découverte du domaine d’origine | Compare le domaine de l’adresse courriel de l’utilisateur avec les domaines du fournisseur d’identité fourni. Pour plus d’informations, lisez Configurer l’authentification Identifier First |

| Afficher le bouton de connexion | Cette option affiche les choix suivants pour personnaliser le bouton de connexion de votre application. |

| Nom d’affichage du bouton (Facultatif) | Texte utilisé pour personnaliser le bouton de connexion pour la connexion universelle. Lorsque défini, le bouton affiche : Continuer avec {Nom d’affichage du bouton}. |

| Logo du bouton URL (Facultatif) | URL de l’image utilisée pour personnaliser le bouton de connexion pour la connexion universelle. Lorsque défini, le bouton de connexion de la connexion universelle affiche l’image sous la forme d’un carré de 20 px sur 20 px. |

Les champs optionnels ne sont disponibles qu’avec connexion universelle. Les clients utilisant la connexion classique ne verront pas le bouton Ajouter, le nom d’affichage du bouton ou l’URL du logo du bouton.

- Sélectionnez Sauvegarder les changements

Créer une connexion d’entreprise à l’aide de Management API

Ces exemples vous montreront l’ensemble des manières par lesquelles vous pouvez créer une connexion avec Auth0. Vous pouvez configurer la connexion en fournissant un URI de métadonnées ou en configurant explicitement les URL OIDC.Utiliser un canal de façade avec point de terminaison de découverte

Utiliser un canal d’appui avec point de terminaison de découverte

Utiliser un canal d’appui spécifiant les configurations de l’émetteur

Utiliser un canal de façade spécifiant les configurations de l’émetteur

Configurer la PKCE et le mappage des demandes

Cette connexion d’entreprise prend en charge la Proof Key for Code Exchange (PKCE), ainsi que le mappage des attributs et des jetons.Pour de plus amples renseignements, consultez Configure PKCE and Claim Mapping for OIDC Connections (Configurer la PKCE et le mappage des demandes pour les connexions OIDC).Permettre une connexion entreprise pour votre application Auth0

Pour utiliser votre nouvelle connexion d’entreprise, vous devez premièrement activer la connexion pour vos applications Auth0.Tester la connexion

Vous êtes maintenant prêt à tester votre connexion.Configurer manuellement les métadonnées de l’émetteur

Si vous cliquez sur Afficher les détails de l’émetteur sur le point de terminaison de URL de l’émetteur, vous pouvez voir les données et les ajuster si nécessaire.Fédérer avec Auth0

La connexion entreprise Open ID Connect est extrêmement utile pour fédérer avec un autre client Auth0. Entrez simplement l’URL de votre locataire Auth0 (par exemple,https://<tenant>.us.auth0.com) dans le champ Émetteur et entrez l’ID Client de toute application du locataire à laquelle vous souhaitez fédérer dans le champ ID Client.

Les nouveaux locataires auront

« US » comme partie de l’URL. Les locataires créés avant l’ajout du domaine régional continueront à fonctionner. Par exemple, https://{VOTRE COMPTE}.auth0.com.