Prérequis

Avant de démarrer :-

Enregistrez votre application avec Auth0.

- Sélectionnez un type d’application approprié.

- Ajoutez une URL de rappel autorisée de

{https://yourApp/callback}. - Assurez-vous que les Types d’autorisation de votre application comprennent les flux appropriés.

-

Choisir le nom de cette connexion d’entreprise

- L’URL de renvoi (également appelée URL du Service consommateur d’assertions) devient :

https://{yourDomain}/login/callback?connection={yourConnectionName} - L’identité de l’entité devient :

urn:auth0:{yourTenant}:{yourConnectionName}

- L’URL de renvoi (également appelée URL du Service consommateur d’assertions) devient :

Étapes

Pour connecter votre application à un fournisseur d’identité SAML, vous devez :- Saisissez l’URL de renvoi et l’identité de l’entité auprès de l’IdP (pour en savoir plus, consultez Paramètres de configuration du fournisseur d’identités SAML).

- Obtenez le certificat de signature du fournisseur d’identité et convertissez-le en Base64.

- Créez une connexion d’entreprise dans Auth0.

- Activez la connexion d’entreprise pour votre application Auth0.

- Établissez des mappages (inutile dans la plupart des cas).

- Testez la connexion.

Obtenir le certificat de signature du fournisseur d’identité

Lorsque vous utilisez la connexion SAML, Auth0 joue le rôle de fournisseur de services. Vous devez donc récupérer un certificat de signature X.509 auprès du fournisseur d’identité SAML (au format PEM ou CER), que vous téléverserez par la suite sur Auth0. Il existe différentes méthodes pour récupérer ce certificat. Si vous avez besoin d’aide, reportez-vous à la documentation de votre fournisseur d’identité (IdP).Convertir le certificat de signature en Base64

Vous pouvez utiliser ou le pour téléverser le certificat de signature X.509. Si vous utilisez Management API, vous devez convertir le fichier en Base64. Pour y parvenir, utilisez soit un outil en ligne simple à utiliser ou exécutez la commande suivante dans Bash :cat signing-cert.crt | base64.

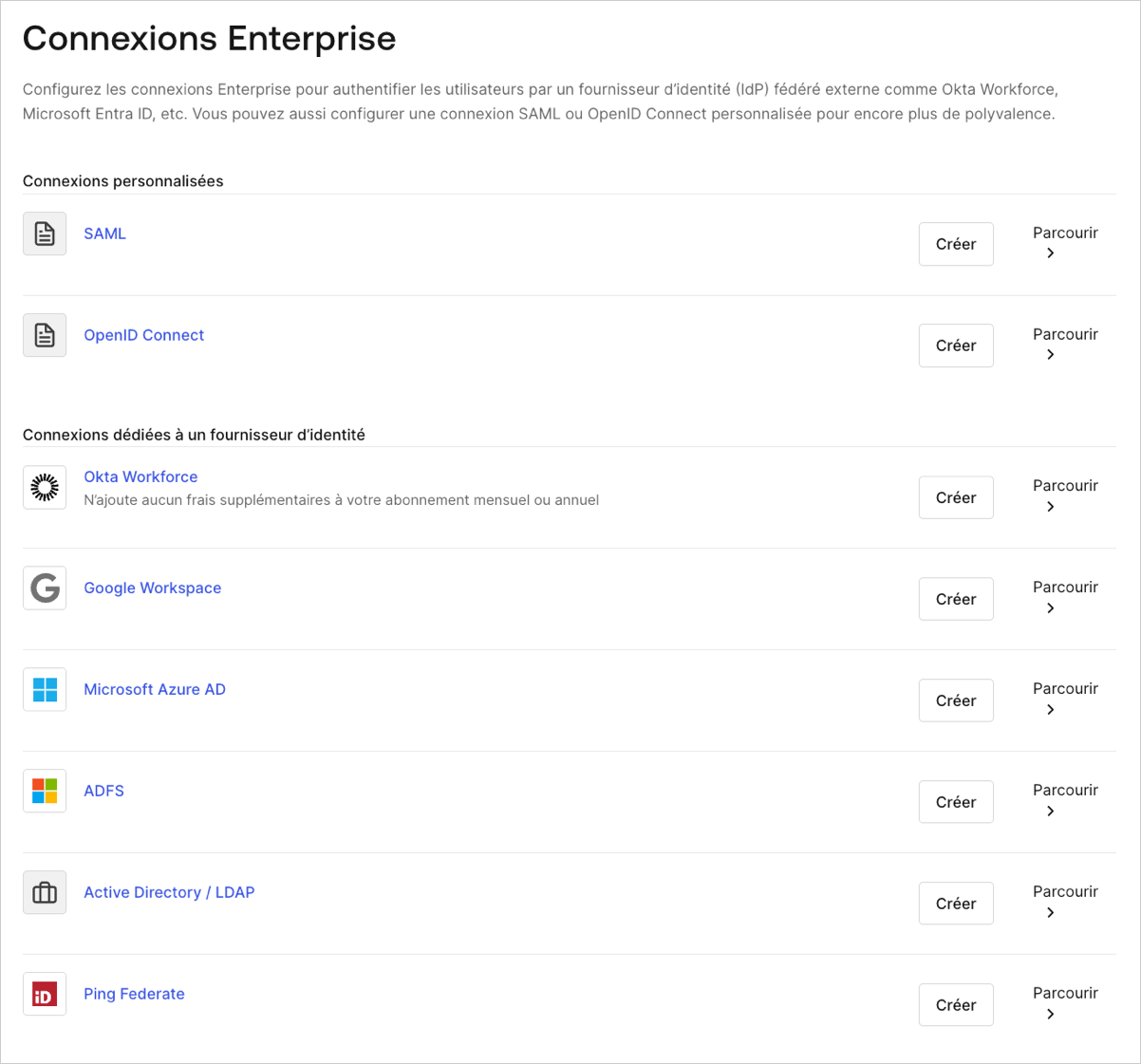

Créer une connexion d’entreprise dans Auth0

Ensuite, vous devrez créer et configurer une connexion SAML Enterprise dans Auth0 et téléverser votre certificat de signature X.509. Cette tâche peut être effectuée à l’aide du Auth0 Dashboard (Tableau de bord Auth0) ou de Management API.Créer une connexion entreprise à l’aide du Tableau de bord

-

Naviguez vers Auth0 Dashboard > Authentification > Entreprise, trouvez SAML, et sélectionnez son

+.

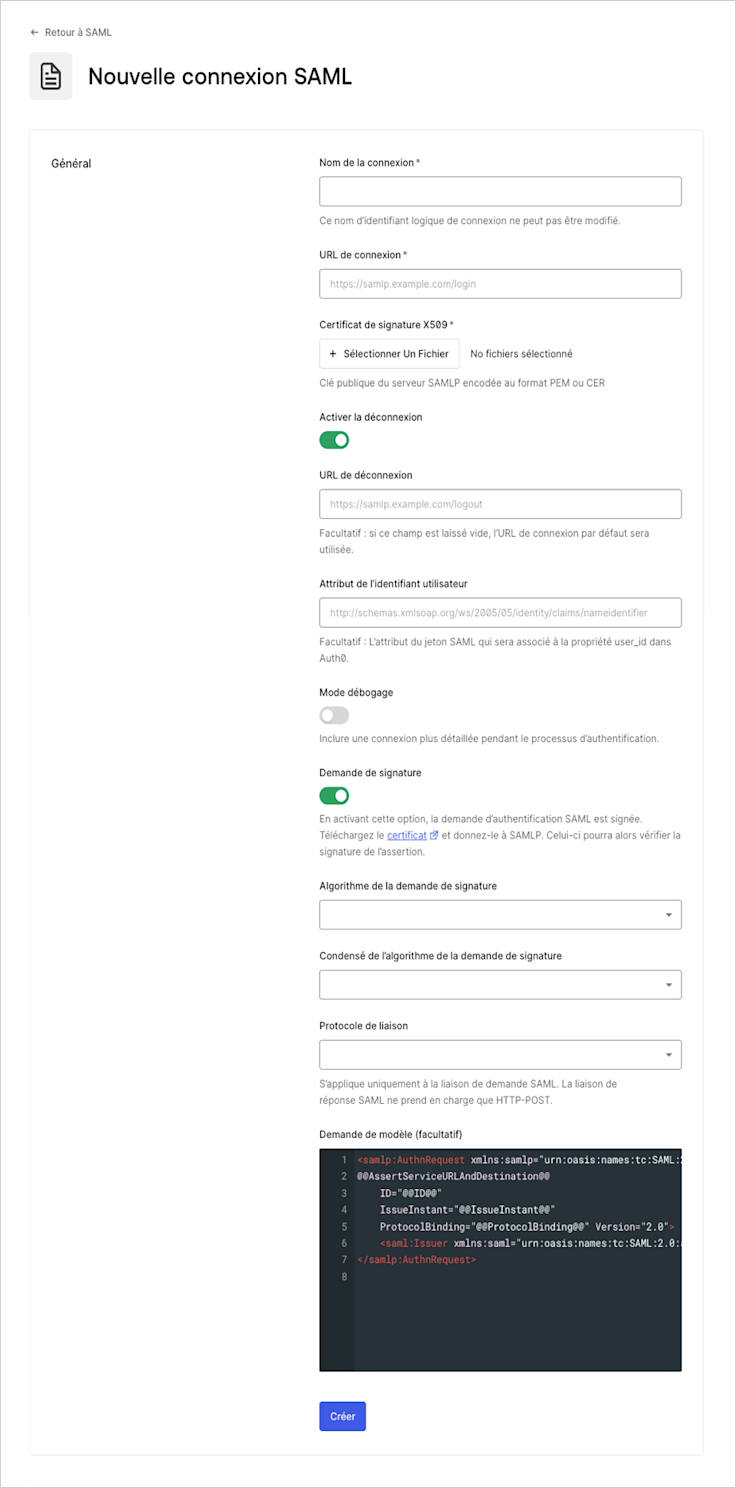

- Saisissez les détails de votre connexion et sélectionnez Créer :

| Champ | Description |

|---|---|

| Nom de la connexion | Identifiant logique pour votre connexion; il doit être unique pour votre locataire et le même nom que celui utilisé lors de la définition de l’URL de renvoi et de l’ID de l’entité à l’IdP. Une fois défini, ce nom ne peut être modifié. |

| URL de connexion | URL de connexion unique SAML. |

| Certificat de signature X.509 | Certificat de signature (encodé au format PEM ou CER) que vous avez récupéré de l’IdP plus tôt dans ce processus. |

| Activer la déconnexion | Lorsqu’activé, une URLde déconnexion particulière peut être précisée. Autrement, l’URL de connexion par défaut est utilisée. |

| URL de déconnexion (facultatif) | URL de déconnexion unique SAML. |

| Attribut de l’ID de l’utilisateur (facultatif) | Attribut dans le jeton SAML qui sera mappé à la propriété user_id dans Auth0. |

| Mode de dépannage | Lorsque ce mode est activé, une journalisation plus détaillée sera effectuée au cours du processus d’authentification. |

| Requête de signature | Lorsque cette option est activée, la requête d’authentification sera signée. (Assurez-vous de télécharger et de fournir le certificat fourni afin que le fournisseur SAML IdP puisse valider les assertions de la signature.) |

| Algorithme de requête de signature | L’algorithme utilisé par Auth0 pour signer les assertions SAML. |

| Algorithme de signature du résumé de la requête | L’algorithme qu’Auth0 utilisera pour le résumé de la requête de signature. |

| Liaison du protocole | Liaison HTTP prise en charge par l’IdP. |

| Modèle de requête (facultatif) | Modèle qui formatte la requête SAML. |

- Dans l’affichage Provisioning (Fourniture), configurez comment les profils utilisateurs sont créés et mis à jour dans Auth0.

| Champ | Description |

|---|---|

| Synchroniser les attributs du profil utilisateur à chaque connexion | Lorsqu’il est activé, Auth0 synchronise automatiquement les données du profil utilisateur avec chaque connexion utilisateur, garantissant ainsi que les modifications apportées à la source de connexion sont automatiquement mises à jour dans Auth0. |

| Synchroniser les profils utilisateur à l’aide du SCIM | Lorsqu’il est activé, Auth0 permet de synchroniser les données du profil utilisateur à l’aide de SCIM. Pour plus d’informations, veuillez consultez Configurer le SCIM entrant). |

- Dans l’affichage Expérience de connexion, configurez la façon dont les utilisateurs se connectent avec cette connexion.

| Champ | Description |

|---|---|

| Découverte du domaine d’origine | Compare le domaine de l’adresse courriel de l’utilisateur avec les domaines du fournisseur d’identité fourni. Pour plus d’informations, lisez Configurer l’authentification Identifier First |

| Afficher le bouton de connexion | Cette option affiche les choix suivants pour personnaliser le bouton de connexion de votre application. |

| Nom d’affichage du bouton (Facultatif) | Texte utilisé pour personnaliser le bouton de connexion pour la connexion universelle. Lorsque défini, le bouton affiche : Continuer avec {Nom d’affichage du bouton}. |

| Logo du bouton URL (Facultatif) | URL de l’image utilisée pour personnaliser le bouton de connexion pour la connexion universelle. Lorsque défini, le bouton de connexion de la connexion universelle affiche l’image sous la forme d’un carré de 20 px sur 20 px. |

Les champs optionnels ne sont disponibles qu’avec connexion universelle. Les clients utilisant la connexion classique ne verront pas le bouton Ajouter, le nom d’affichage du bouton ou l’URL du logo du bouton.

- Si vous disposez des autorisations administratives appropriées pour terminer l’intégration, cliquez sur Continuer pour en apprendre davantage sur les paramètres personnalisés nécessaires à la configuration de votre fournisseur d’identité. Autrement, fournissez l’URL donnée à votre administrateur pour lui permettre d’ajuster les paramètres requis.

Créer une connexion d’entreprise à l’aide de Management API

Vous pouvez également utiliser Management API pour créer votre connexion SAML. Pour ce faire, vous pouvez choisir de spécifier manuellement chaque champ de configuration SAML ou de spécifier un document de métadonnées SAML contenant les valeurs de configuration.Créer une connexion avec les valeurs spécifiées

Faites un appelPOST au point de terminaison Créer une connexion. Assurez-vous de remplacer les paramètres fictifs MGMT_API_ACCESS_TOKEN, CONNECTION_NAME, SIGN_IN_ENDPOINT_URL, SIGN_OUT_ENDPOINT_URL, et BASE64_SIGNING_CERT avec votre jeton d’accès à Management API, nom de connexion, URL de connexion, URL de déconnexion, et le certificat de connexion encodé Base64 (en format PEM ou CER), respectivement.

| Valeur | Description |

|---|---|

MGMT_API_ACCESS_TOKEN | Jeton d’accès à Management API avec la permission create:connections. |

CONNECTION_NAME | |

SIGN_IN_ENDPONT_URL | SAML single login URL (Connexion à authentifiant unique SAML) pour la connexion à créer. |

SIGN_OUT_ENDPOINT_URL | SAML single logout URL (Déconnexion à authentifiant unique SAML) pour la connexion à créer. |

| ‘BASE64_SIGNING_CERT` | Certificat de signature X.509 (encodé en PEM ou CER) que vous avez obtenue de l’IdP. |

Créer une connexion à l’aide des métadonnées SAML

Au lieu de spécifier chaque champ de configuration SAML, vous pouvez spécifier un document de métadonnées SAML qui contient les valeurs de configuration. Lorsque vous précisez un document de métadonnées SAML, vous pouvez fournir soit le contenu XML du document (metadataXml) ou l’URL du document (metadataUrl). Lorsque vous fournissez l’URL, le contenu ne sera téléchargé qu’une fois; la connexion ne se reconfigurera pas automatiquement si le contenu de l’URL change à l’avenir.

Fournir des métadonnées sur le contenu des documents

Utilisez l’optionmetadataXml pour fournir le contenu du document :

Fournir l’URL d’un document de métadonnées

Utilisez l’optionmetadataUrl pour fournir l’URL du document :

Actualiser les informations de connexion existantes avec l’URL des métadonnées

Ce processus ne fonctionne que si la connexion a été créée manuellement avec

metadataUrl./api/v2/connections/CONNECTION_ID, passant un corps contenant {options: {metadataUrl: ’$URL’}} où $URL est identique à l’URL de métadonnées avec laquelle vous avez créé la connexion. L’URL des métadonnées permet de créer une nouvelle connexion temporaire, puis de comparer les propriétés de l’ancienne et de la nouvelle connexion. Si vous constatez une différence, mettez à jour la nouvelle connexion, puis supprimez la connexion temporaire.

- Créez une connexion SAML avec

options.metadataURL. L’objet de connexion sera alimenté par les informations contenues dans les métadonnées. - Mettez à jour le contenu des métadonnées dans l’URL.

- Envoyez PATCH au point de terminaison

/api/v2/connections/CONNECTION_IDavec{options: {metadataUrl: ’$URL’}}. L’objet de connexion est maintenant mis à jour avec le nouveau contenu des métadonnées.

Si vous utilisez le paramètre

options, vous écrasez l’intégralité de l’objet options. Assurez-vous que tous les paramètres sont présents.Spécifier un ID d’entité personnalisé

Pour préciser un ID d’entité personnalisé, utilisez Management API pour remplacer l’ID par défauturn:auth0:YOUR_TENANT:YOUR_CONNECTION_NAME. Établissez la propriété connection.options.entityID au moment de créer la connexion ou lors de la mise à jour d’une connexion existante.

Vous pouvez utiliser l’exemple JSON ci-dessous pour créer une nouvelle connexion SAML à l’aide de l’URL de métadonnées du fournisseur d’identité SAML, tout en spécifiant un identifiant d’entité personnalisé. L’ID de l’entité reste unique puisqu’il est créé avec le nom de la connexion.

Permettre une connexion entreprise pour votre application Auth0

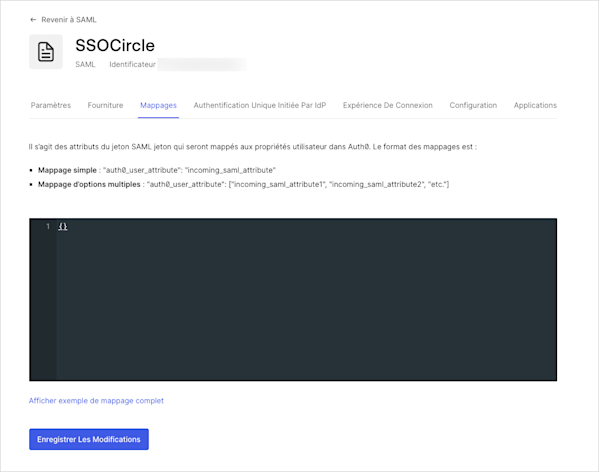

Pour utiliser votre nouvelle connexion d’entreprise SAML, vous devez premièrement activer la connexion pour vos applications Auth0.Établir des mappages

Si vous configurez une connexion SAML d’entreprise pour un serveur PingFederate non standard, vous devez mettre à jour les mappages d’attributs.

{}, et sélectionnez Enregistrer.