Ces documents et les recommandations qu’ils contiennent ne constituent pas des conseils juridiques, de confidentialité, de sécurité, de conformité ou d’affaires. Ces documents sont destinés à des fins d’information générale uniquement et peuvent ne pas refléter les développements les plus récents en matière de sécurité, de confidentialité et de droit, ni toutes les questions pertinentes. Il vous incombe d’obtenir des conseils juridiques, de sécurité, de confidentialité, de conformité ou d’affaires auprès de votre propre avocat ou d’un autre conseiller professionnel et vous ne devez pas vous fier aux recommandations contenues dans le présent document. Okta n’est pas responsable envers vous de toute perte ou de tout dommage pouvant résulter de la mise en œuvre de toute recommandation contenue dans ces documents. Okta ne fait aucune déclaration, garantie ou autre assurance concernant le contenu de ces documents. Vous trouverez des renseignements sur les garanties contractuelles offertes par Okta à ses clients à l’adresse okta.com/agreements.

- Empêcher les nouveaux utilisateurs de s’inscrire avec des identifiants volés. Bloquer entièrement la combinaison nom d’utilisateur/mot de passe.

- Empêcher quiconque de se connecter avec des identifiants volés. Bloquer entièrement le compte et empêcher les acteurs menaçants d’accéder à votre application. L’utilisateur ne peut pas se connecter tant qu’il n’a pas modifié son mot de passe.

- Envoyer un courriel à l’utilisateur lors d’une tentative de connexion. Le courriel informe les utilisateurs du risque et leur demande de modifier immédiatement leur mot de passe. Vous pouvez personnaliser le message envoyé aux utilisateurs. Pour en savoir plus, lisez Personnaliser les courriels envoyés aux comptes bloqués.

Détecter les violations plus rapidement avec Credential Guard

La détection de violation de mot de passe s’appuie sur les données relatives aux violations rendues publiques. Credential Guard est un service Auth0 supplémentaire que vous pouvez ajouter à la détection de violation de mot de passe et qui permet de détecter les violations afin de notifier plus rapidement les informations d’identification compromises.| Protection contre les violations de mot de passe | Credential Guard | |

|---|---|---|

| Plans inclus | B2B / B2C Professional and Enterprise (Professionnels et entreprises) | Partie du module complémentaire Protection contre les attaques dans le plan Enterprise |

| Méthode de collecte des données | Les web scanners et les web scrapers recherchent les informations d’identification des utilisateurs lors de la publication de failles de sécurité | Une équipe de sécurité dédiée infiltre les communautés criminelles et accède aux données relatives aux violations qui ne seraient autrement pas accessibles |

| Temps de détection habituel | Jusqu’à 7-13 mois | 12-36 heures |

| Couverture | Anglais uniquement | Plus de 200 pays et régions |

Configurer la détection de violation de mot de passe

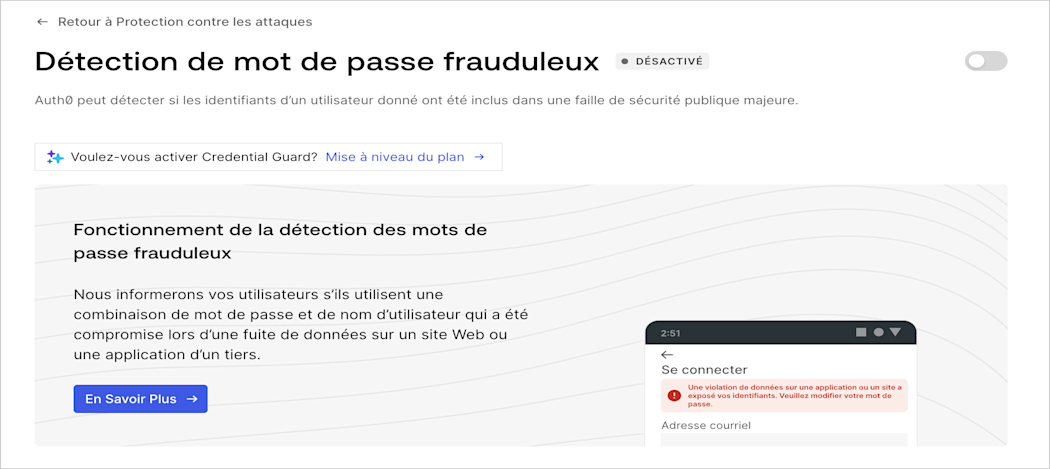

Lorsque cette option est activée, vous pouvez personnaliser les préférences de détection de violation de mot de passe, comme la méthode de détection, les scénarios de réponse et les notifications.-

Allez dans Dashboard > Sécurité > Protection contre les attaques et sélectionnez Détection de violation de mot de passe.

-

Pour activer la détection de violation de mot de passe, activez le commutateur situé dans le coin supérieur droit de la page.

Si vous activez les fonctionnalités de protection contre les attaques sans activer de paramètres de réponse, vous activez le mode de supervision, qui enregistre les événements connexes dans le journal de votre locataire uniquement. Pour en savoir plus, consultez Voir les événements de journaux de la protection contre les attaques.Si vous ne voyez pas le bouton d’activation des journaux de clients pour l’évaluation des risques, vous devrez peut-être mettre à niveau votre plan.

Si vous activez les fonctionnalités de protection contre les attaques sans activer de paramètres de réponse, vous activez le mode de supervision, qui enregistre les événements connexes dans le journal de votre locataire uniquement. Pour en savoir plus, consultez Voir les événements de journaux de la protection contre les attaques.Si vous ne voyez pas le bouton d’activation des journaux de clients pour l’évaluation des risques, vous devrez peut-être mettre à niveau votre plan.

Configurer la méthode de détection

En fonction des fonctionnalités disponibles dans votre plan, vous pouvez configurer la méthode de détection utilisée pour identifier les informations d’identification compromises.- Allez dans Dashboard > Sécurité > Protection contre les attaques et sélectionnez Détection de violation de mot de passe.

- Dans la section Détection, localisez la Méthode de détection de violation de mot de passe.

- Si votre accord avec Auth0 inclut Credential Guard, sélectionnez Dès que possible en fonction des données reçues du web caché, avec Credential Guard.

- Dans le cas contraire, sélectionnez Lorsque les données relatives aux violations sont publiées.

- Sélectionnez Enregistrer pour appliquer les modifications.

Configurer les scénarios de réponse

Vous pouvez configurer la manière dont Auth0 réagit aux différents scénarios possibles en cas d’utilisation d’informations d’identification compromises.- Allez dans Dashboard > Sécurité > Protection contre les attaques et sélectionnez Détection de violation de mot de passe.

- Naviguez vers la section Réponse.

- Activez le bouton Bloquer les informations d’identification compromises pour les nouveaux comptes pour empêcher que les utilisateurs n’utilisent des informations d’identification compromises lors de l’inscription.

- Activez le bouton Bloquer les comptes d’utilisateurs compromis pour empêcher que les utilisateurs n’utilisent des informations d’identification compromises lors de la connexion.

Si vous utilisez Lock, notre widget d’interface utilisateur pour l’authentification des utilisateurs, avec l’expérience de connexion classique, vous devez effectuer une mise à jour vers la version 11.33.3 ou version plus récente pour utiliser la détection de violation de mot de passe pour les nouveaux comptes. Pour en savoir plus sur Lock, rendez-vous dans la bibliothèque Lock. Si vous utilisez une trousse SDK Auth0, vous devez effectuer une mise à jour vers la version la plus récente pour utiliser la détection de mots de passe compromis pour les nouveaux comptes.

Configurer les notifications

Vous pouvez configurer la manière dont Auth0 notifie les utilisateurs et les administrateurs en cas d’utilisation d’informations d’identification compromises.- Allez dans Dashboard > Sécurité > Protection contre les attaques et sélectionnez Détection de violation de mot de passe.

- Localisez la section Notifications.

- Activez le bouton Envoyer des notifications aux utilisateurs dont les informations d’identification sont compromises pour envoyer un courriel à un utilisateur lorsque Auth0 détecte que ses informations d’identification peuvent avoir été compromises.

- Activez le bouton Comptes d’utilisateurs compromis pour envoyer un courriel aux administrateurs lorsqu’un utilisateur s’inscrit avec des informations d’identification compromises.

- Activez le bouton Comptes d’utilisateurs compromis pour envoyer un courriel aux administrateurs lorsqu’un utilisateur se connecte avec des informations d’identification compromises.

-

Choisissez la fréquence de notification : Immédiate, Quotidienne, Hebdomadaire ou Mensuelle.

Si vous choisissez une fréquence Quotidienne, Hebdomadaireou Mensuelle, votre notification indiquera le nombre de violations de votre application. Si vous choisissez la fréquence Immédiate, votre notification indiquera le compte d’utilisateur qui tente de violer votre application. Les journaux sont limités à 1 par heure.

- Sélectionnez Enregistrer.

Personnaliser les notifications par courriel envoyées aux utilisateurs

Vous pouvez configurer la notification qu’Auth0 envoie à vos utilisateurs si ces derniers utilisent des informations d’identification compromises pour se connecter.- Naviguez vers Dashboard > Personnalisation > Modèles de courriel.

- Dans le menu déroulant Modèle, sélectionnez Alerte en cas de violation du mot de passe.

- Mettez le modèle à jour en conséquence. Vous pouvez utiliser n’importe laquelle des variables communes disponibles pour personnaliser le message.

Vérifier la configuration de détection

Vous pouvez vérifier votre configuration en testant les flux d’inscription et de connexion avec un mot de passe violé fourni par Auth0.Tous les mots de passe commençant par

AUTH0-TEST- déclenchent la détection de violation de mot de passe à des fins de test.Flux d’inscription

Vérifier l’expérience d’inscription d’un utilisateur lorsque Auth0 détecte une violation du mot de passe :- Accédez à votre flux d’inscription et essayez d’enregistrer un nouveau compte en utilisant un mot de passe violé que nous avons testé (

Paaf213XXYYZZouPaat739!!WWXXYYZZ) ou tout autre mot de passe commençant parAUTH0-TEST-. - Si l’option Bloquer les informations d’identification compromises pour les nouveaux comptes est activée, vous recevrez un message d’erreur vous empêchant d’utiliser le mot de passe violé.

- Naviguez vers Dashboard > Surveillance > Journaux.

- Recherchez dans les journaux

type: "signup_pwd_leak"pour vérifier que Auth0 a bien bloqué l’inscription.

Flux de connexion

Vérifier l’expérience de connexion d’un utilisateur lorsque Auth0 détecte une violation du mot de passe :- Créez un utilisateur test dans Dashboard > Gestion des utilisateurs > Utilisateur, et attribuez-lui un mot de passe test (

Paaf213XXYYZZouPaat739!!WWXXYYZZ) ou tout autre mot de passe commençant parAUTH0-TEST-. - Accédez à votre flux de connexion et soumettez l’identifiant et le mot de passe que vous avez attribués.

- Si l’option Bloquer les comptes d’utilisateurs compromis est activée, l’utilisateur recevra un message d’erreur l’empêchant de se connecter ainsi qu’un message lui conseillant de réinitialiser son mot de passe.

- Naviguez vers Dashboard > Surveillance > Journaux.

- Recherchez dans les journaux

type: "pwd_leak"pour vérifier que Auth0 a bien bloqué la connexion. - Naviguez vers Dashboard > Gestion des utilisateurs > Utilisateur pour supprimer l’utilisateur de test.