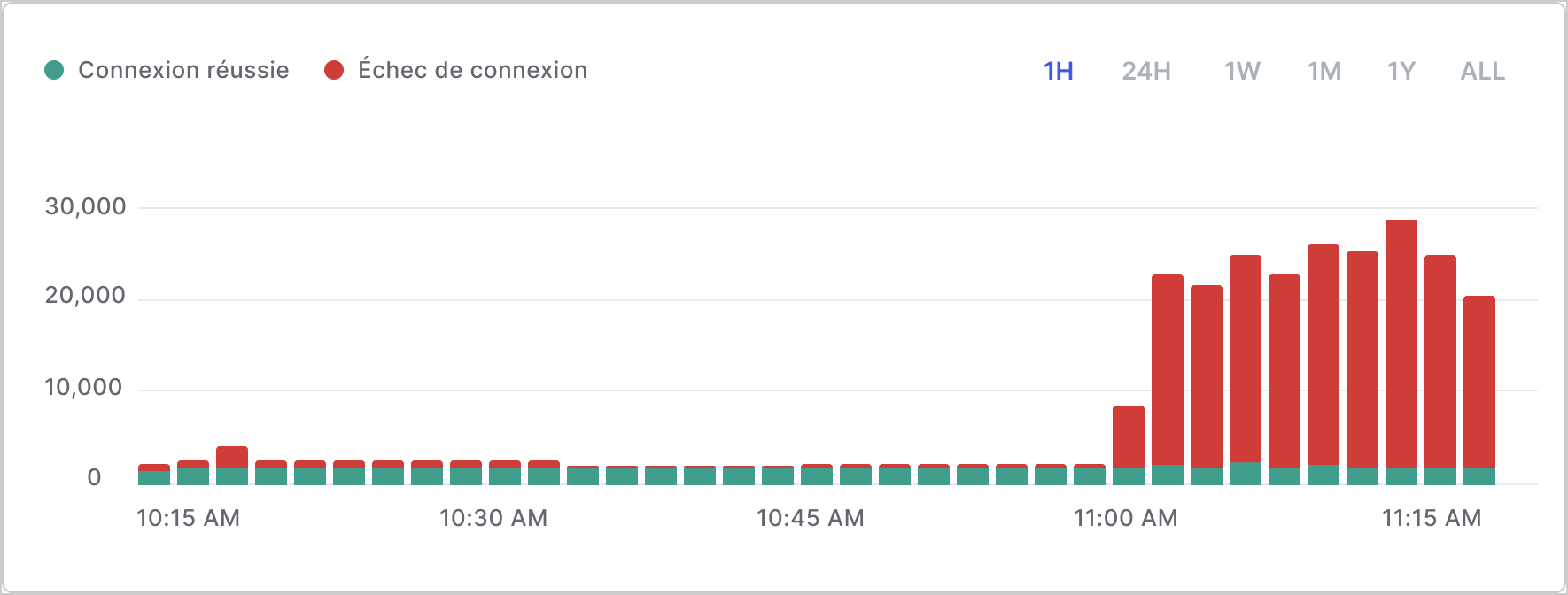

- Des pics de trafic anormaux dans le flux de connexion entraînent des erreurs (noms d’utilisateur ou mots de passe incorrects).

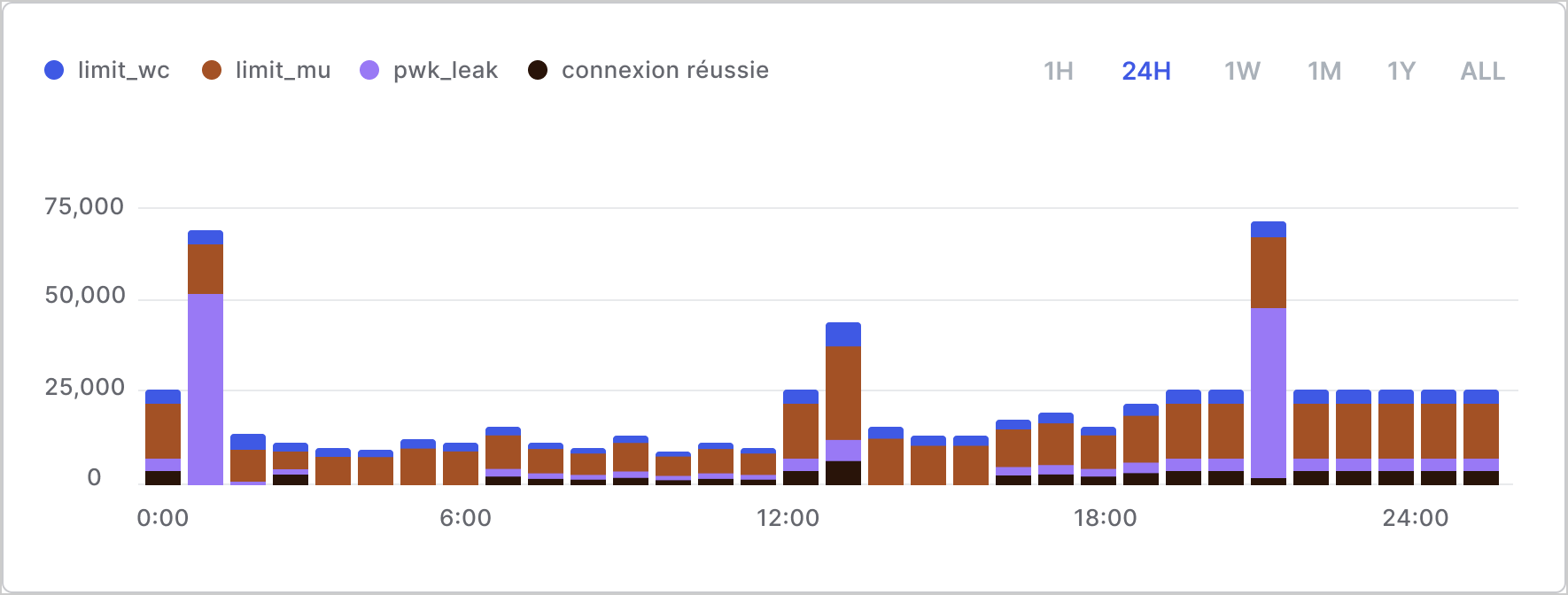

- Des pics anormaux de trafic provenant d’adresses IP locales inhabituelles.

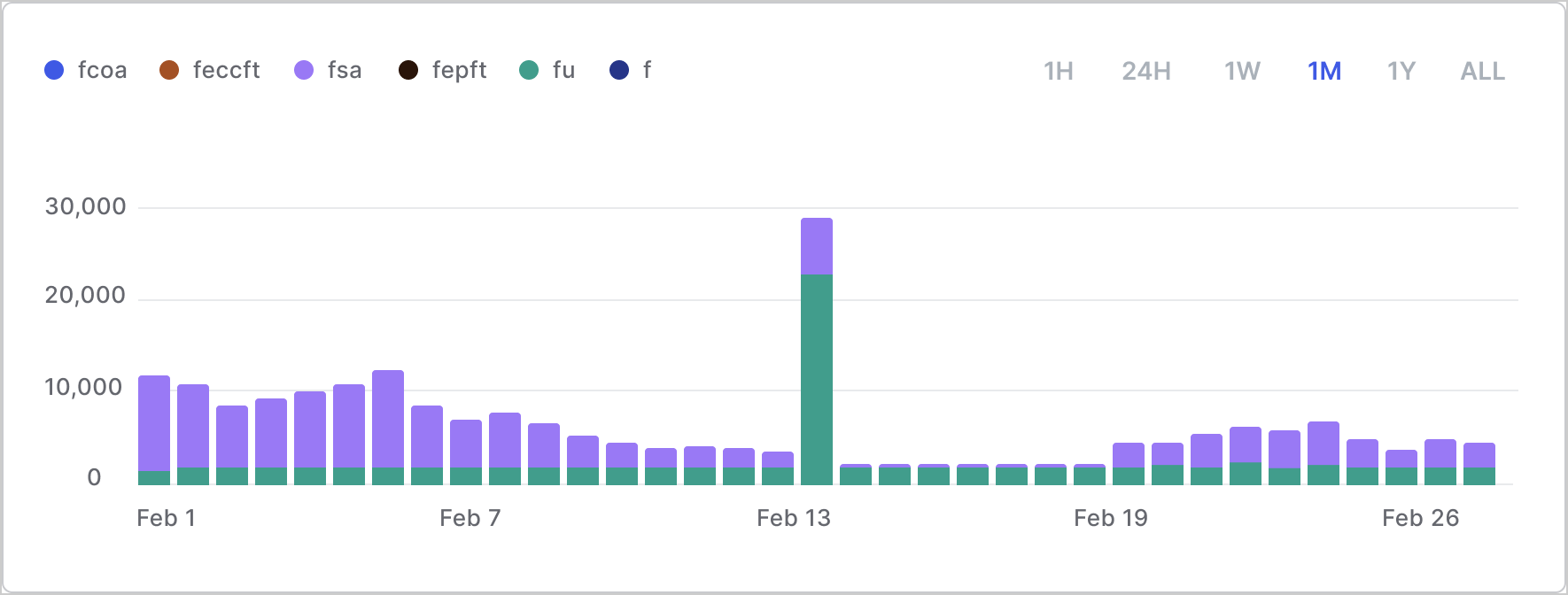

event des données du journal de votre locataire pour afficher les données de trafic du locataire. Nous vous recommandons de créer un histogramme quotidien des événements d’échec des types suivants :

| Code événement | Événement |

|---|---|

f | Échec de la connexion |

fcoa | Échec de l’authentification interorigine |

feccft | Échec de l’échange |

fepft | Échec de l’échange |

fsa | Échec de l’authentification silencieuse |

fu | Échec de connexion (courriel/nom d’utilisateur incorrect) |

pla | Évaluation pré-connexion |

sepft | Échange réussi |

fu qui correspondent à un échec de nom d’utilisateur (caractéristique d’une attaque par bourrage d’identifiants).

Taux d’erreurs dans le flux de connexion

Recherchez une augmentation ou un nombre anormal d’erreurs pour des noms d’utilisateur ou mots de passe incorrects. Par exemple : Prévoyez-vous >30 000 erreurs par heure?| Code d’événement | Événement |

|---|---|

s | Connexion réussie |

fu | Échec de connexion, adresse courriel/nom d’utilisateur non valide |

fp | Échec de connexion, mot de passe incorrect |

Taux d’événements de protection contre les attaques

Recherchez un trafic anormalement élevé des événements de protection contre les attaques, tels que la détection des mots de passe frauduleux ou les attaques par force brute sur plusieurs comptes.| Code d’événement | Événement |

|---|---|

limit_mu | Adresse IP bloquée |

limit_wc | Compte bloqué |

pwd_leak | Mot de passe violé lors de la connexion |

signup_pwd_leak | Mot de passe violé lors de l’inscription |

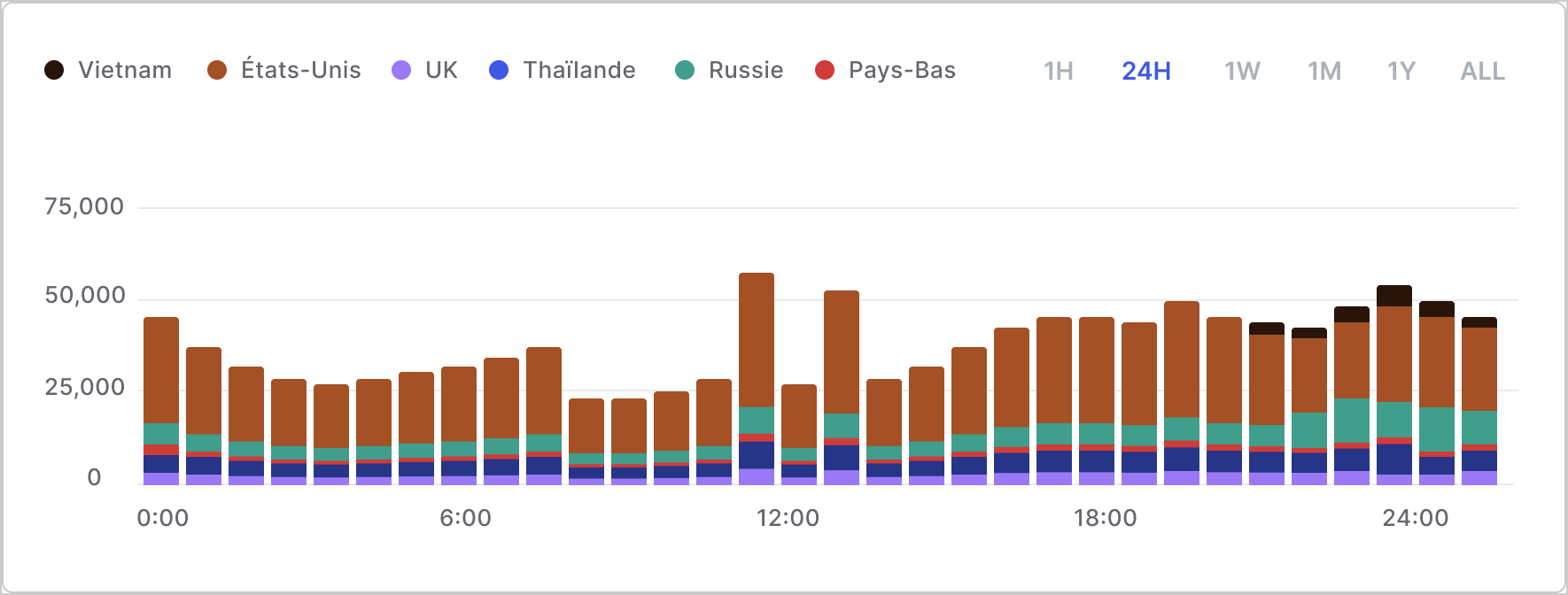

Nombre d’adresses IP produisant des erreurs et leur localisation.

Recherchez un grand nombre d’adresses IP provenant de localisations incohérentes. Par exemple : Prévoyez-vous à un trafic issu de 10 000 adresses IP en provenance de Russie chaque jour? Observez les données des adressesip en conjonction avec le trafic des événements fu pour déterminer d’où provient le trafic d’échec.

Les données de géolocalisation d’adresses IP ne sont pas accessibles dans les journaux du locataire, à moins que vous ne puissiez les enrichir à partir d’un autre emplacement. Les paramètres régionaux d’adresses IP ne sont accessibles qu’à partir de Kibana, où les journaux sont déjà enrichis avec les informations.

Voici un exemple de ce à quoi ressembleraient les données :