始める前に

この機能を使用するには、Auth0プランまたはカスタム契約にエンタープライズ接続が含まれている必要があります。詳細については、「Auth0の価格設定」ページを参照してください。インバウンドSCIM接続をテストするには、Postmanがローカルにインストールされている必要があります。

Auth0でSCIM設定を構成する

- Auth0 Dashboardを開いて、 [Authentication(認証)]>[Enterprise(エンタープライズ)]>[SAML]> [あなたの接続] >[Settings(設定)] に移動します。

- ログイン時に追加属性を同期したい場合を除き、 [Authentication(認証)]>[Enterprise(エンタープライズ)]>[SAML]> [あなたの接続] >[Provisioning(プロビジョニング)] に進んで、 [Sync user profile attributes at each login(ログインの度にユーザープロファイル属性を同期する)] を無効にします。

- 同じセクションで、 [Sync user profiles using SCIM(SCIMを使ってユーザープロファイルを同期する)] を有効にします。

- [Mapping(マッピング)] タブで、 [SCIM attribute containing the User ID(ユーザーIDを含むSCIM属性)] 設定が [userName] になっていることを確認します。

- [Additional Mappings(追加マッピング)] 領域に移動して、以下を:

- [Save Changes(変更を保存)] を選択します。

SCIMエンドポイントURLとトークンを取得する

Microsoft Entra IDテナントでSCIMを構成するには、Auth0からのSCIMエンドポイントURLとトークンが必要です。これらの値は、経由で手動で取得することも、経由でプログラム的に取得することもできます。ベストプラクティスは、「導入のガイドライン」セクションをご覧ください。Dashboardを使って以下を行います。- Auth0 Dashboardで、SCIMの [Setup(セットアップ)] タブを参照し、 SCIMエンドポイントURL をコピーして、安全な場所に貼り付けます。

- [Generate New Token(新しいトークンを生成)] を選択してSCIMトークンを生成してから、必要な場合にはトークンの有効期限を設定します。

- Microsoft Entra IDに付与したいスコープを選択します。デフォルトでは、Microsoft Entra IDによって使用されるスコープには

get:users、post:users、patch:users、およびdelete:usersが必要です。

SAMLアプリ用にEntra IDでSCIMを構成する

- SAMLアプリケーションがまだ登録されていない場合は、こちらの手順に沿って、Microsoft Entra IDテナントでカスタムの 非ギャラリーエンタープライズアプリケーション を登録します。

- [Manage(管理)]>[Properties(プロパティ)] タブに移動して、 [Assignment Required(割り当て必須)] が [Yes(はい)] に設定されていることを確認します。

- [Manage(管理)]>[Users and Groups(ユーザーとグループ)] タブに移動して、プロビジョニングしたいMicrosoft Entra IDユーザーを割り当てます。グループを割り当てると、そのグループのユーザーがプロビジョニングされます。

- [Manage(管理)]>[Provisioning(プロビジョニング)] タブを選択し、 [Get started(はじめる)] を選んでから、 [Provisioning Mode(プロビジョニングモード)] として [Automatic(自動)] を選択します。

- [Admin Credentials(管理者の資格情報)] を選び、 [Tenant URL(テナントURL)] として先に保存した [SCIM Endpoint URL(SCIMエンドポイントURL)] の値を入力します。こちらで説明されている既知の問題を修正するために、URLの末尾に

?aadOptscim062020 - トークン値を [Secret Token(シークレットトークン)] フィールドに貼り付けて、 [Save(保存)]

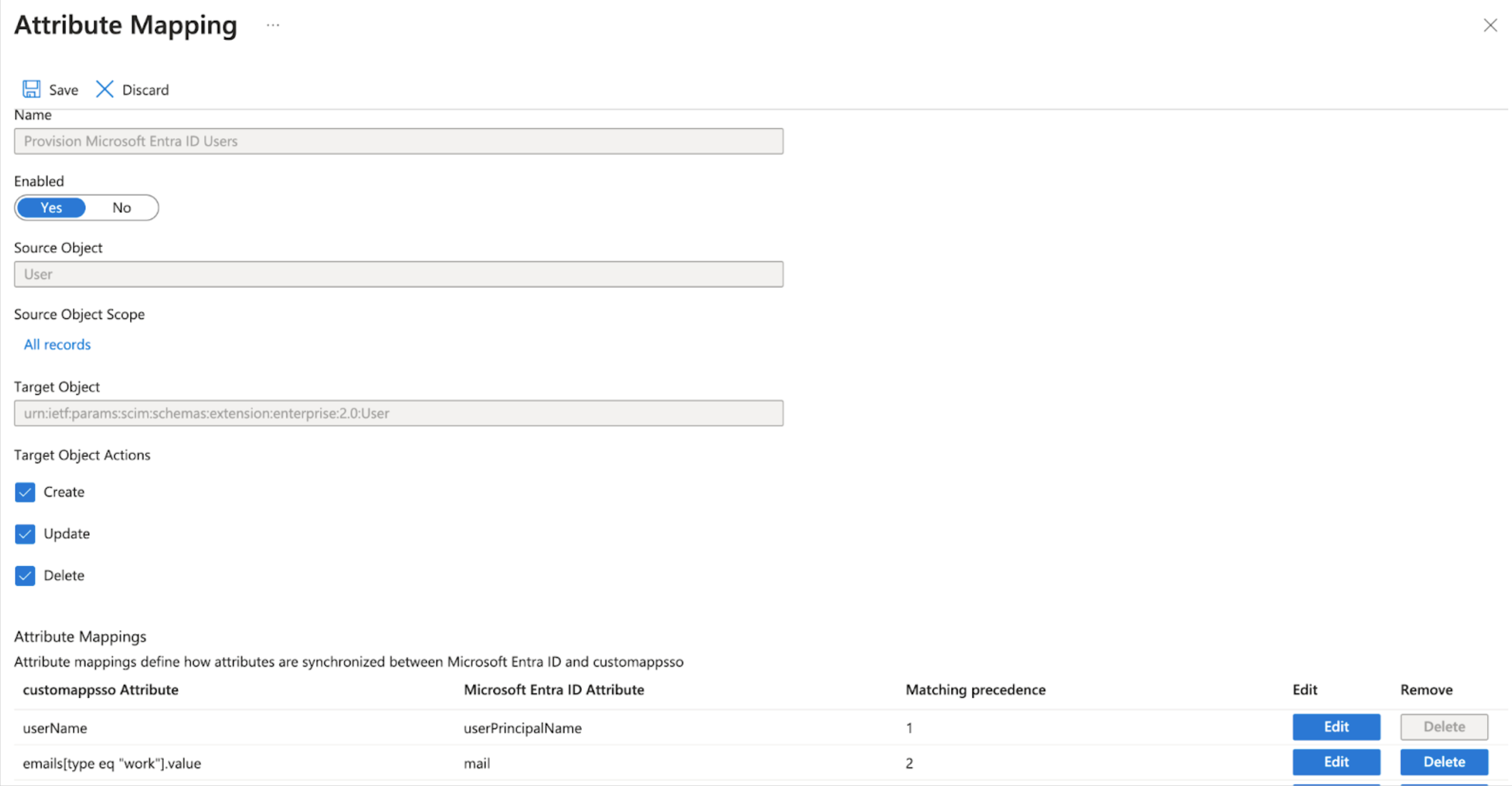

- [Mappings(マッピング)] に移動して、 [Provision Microsoft Entra ID Users(Microsoft Entra IDユーザーのプロビジョニング)] を選んでから、 [Attribute Mappings(属性マッピング)] に進み、

emails[type eq "work"].valueとmailを含む行を選択します。 - [Edit Attribute(属性の編集)] 画面で、 [Match objects using this attribute(この属性を使用してオブジェクトを一致させる)] を [Yes(はい)] にし、 [Matching precedence(一致の優先度)] を [2] に設定して、 [OK] を選択します。

テストを行う

- エンタープライズアプリケーションの概要画面で、 [Manage(管理)]>[Provisioning(プロビジョニング)] の次に [Provision on Demand(オンデマンドのプロビジョニング)] を選択してSCIM接続をテストします。

- [Select a user or group(ユーザーまたはグループを選択)] に移動して、アプリケーションに割り当てたユーザーの名前を入力してから、そのユーザーを選択し、 [Provision(プロビジョニング)] を選びます。これで、Auth0テナントにユーザーが作成されます。

- 割り当て済みの全ユーザーをこちらの手順に沿ってプロビジョニングし、 [Provisioning Status(プロビジョニングステータス)] を [On(オン)] にします。