ハイリーレギュレーテッドアイデンティティ機能を使用するには、エンタープライズプランとハイリーレギュレーテッドアイデンティティアドオンが必要です。詳細については、「Auth0の価格設定」を参照してください。

- OpenID Connectを使用した高度なセキュリティ(FAPI)

- 強力な顧客認証(SCA)と動的リンキング

- 機密性と完全性の保護

- 強力なアプリケーション認証

- トークンバインディングを使用したアクセストークンの保護

- より良いユーザーエクスペリエンスのためのカスタマイズ可能な承認フロー

OpenID Connectを使用した高度なセキュリティ(FAPI)

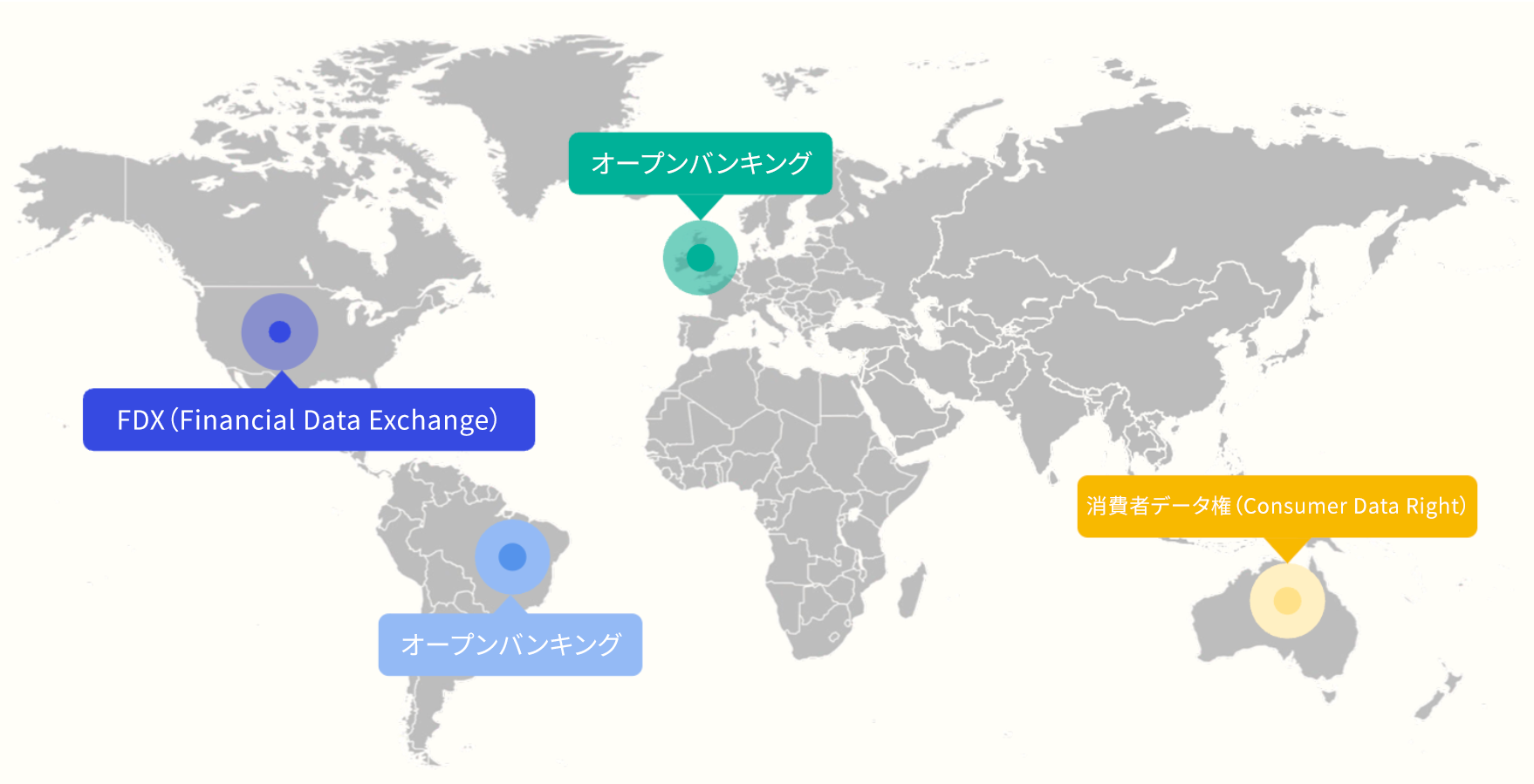

OpenID FAPIは、 Foundationによって開発されたセキュリティおよびプライバシーの仕様群です。FAPI基準を満たすAPIは「金融グレード」と分類され、強力な認証と認可メカニズムを提供し、金融およびその他の機密データやサービスへのアクセスをセキュリティ保護します。 Auth0は証明書付きのFAPIプロバイダーです。FAPI基準を満たすセキュリティの向上については、以下のセクションを参照してください。 FAPIについての詳細は、OpenIDのホワイトペーパー『Open Banking, Open Data, and Financial-grade APIs(オープンバンキング、オープンデータ、および金融グレードAPI)』とFAPI作業部会の仕様を参照してください。

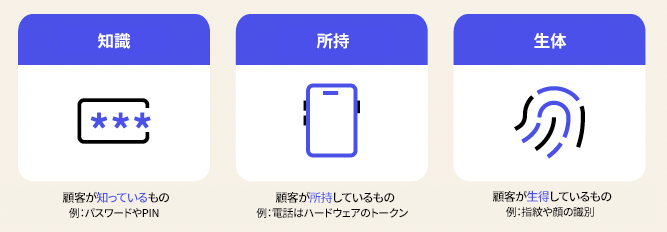

強力な顧客認証(SPA)

- ユーザーが知っている情報(例:パスワード)

- ユーザーが持っているもの(例:デバイス)

- ユーザー自身に内在するもの(例:指紋)

- モバイル・プッシュ通知

- SMS

- メール

- WebAuthn

動的リンキング

PSD2は、決済サービスプロバイダーに対して、強力な顧客認証とともに動的リンキングを実装するように要求します。動的リンキングでは、ユーザーにトランザクションの詳細を提示して明示的な検証と承認を求め、認可とトランザクションの詳細を一意にリンクします。これにより、ユーザーエクスペリエンスが向上し、規制遵守にも役立ちます。 動的リンキングを有効にするには、リッチ認可要求(RAR)を使用して、認可エンドポイントに詳細なトランザクション認可データを渡すことができます。以下のコードサンプルは、authorization_detailsJSONオブジェクトを示しており、決済タイプ、金額、通貨、受信者などの情報を含みます。

authorization_detailsに一意のトランザクション参照が割り当てられ、Auth0はこれを使用してユーザーにステップアップ認証を実行します。

- プッシュ通知を使用して、トランザクションの詳細を表示し、モバイルアプリケーションなど別のデバイスで承認を得ます。

- ユーザーが第二認証要素を完了したあとに、SMS、メール、WebAuthを使用して、トランザクションを開始したデバイスで詳細を確認します。

詳細なトランザクション認可データやその他の機密性が高い、または規制されているデータは

authorization_details外に渡さないください。機密性と完全性の保護

認可の詳細には、口座番号、金額、販売者名、その他の機密性の高い情報が含まれる場合があり、これらは保護されていないURLやアクセストークンで渡されます。未認可のアクセスや改ざんから機密データを保護するために、ハイリーレギュレーテッドアイデンティティは機密性と完全性の包括的な保護を提供します。機密データをフロントチャネルで保護する

機密データをWebブラウザーなどのフロントチャネルで保護するために、ハイリーレギュレーテッドアイデンティティはFAPI 1高度なセキュリティプロファイルの一部として以下のソリューションを提供します。プッシュ認可要求(PAR)

PARは新しいエンドポイントを導入しており、クライアントがOAuth 2.0認可要求のペイロードを直接認可サーバー(この場合はAuth0)にプッシュできるようにします。これにより、認可パラメーターを安全でないフロントチャネル(つまりブラウザ)を介して渡すことが避けられ、中間者による認可パラメーターへの不正アクセスのリスクが減少します。 PARの詳細については、「プッシュ認可要求(PAR)を使用した認可コードフロー」と「プッシュ認可要求(PAR)を構成する」をお読みください。JWT保護の認可要求(JAR)

JARは、OAuth2プロトコル拡張機能で、認可要求のセキュリティを向上させます。これにより、JSON Webトークン()要求パラメーターを使用して、認可要求パラメーターの完全性と、オプションで機密性も保護します。 JARの詳細については、「JWT保護の認可要求(JAR)を使用した認可コードフロー」と「JWT保護の認可要求(JAR)を構成する」をお読みください。アクセストークンで機密データを保護する

アクセストークンに含まれる認可の詳細を保護するために、ハイリーレギュレーテッドアイデンティティは、JSON Web暗号化(JWE)を使用してアクセストークンのペイロードを暗号化するサポートを提供します。これにより、アプリケーション側でのデータ侵害や、仲介者によるAPI呼び出しの不正な検査からアクセストークンを保護します。 JWEの詳細については、「JSON Web暗号化」と「JSON Web暗号化の構成」をお読みください。より強力なアプリケーション認証

アプリケーション認証のセキュリティを向上させるために、ハイリーレギュレーテッドアイデンティティはFAPI 1高度なセキュリティプロファイルの一部として2つの異なる代替案を提供します。- 秘密鍵JWT:アプリケーションを認証するために、公開鍵と秘密鍵のペアを生成し、これを認証の資格情報として使用することを伴います。秘密鍵JWTは、エンタープライズプランの顧客のみ使用することができます。詳細については、「秘密鍵JWTの認証」をお読みください。

- OAuthのmTLS:テナントのアプリケーションにリンクされた標準のX.509証明書の登録を伴います。証明書は、CA発行または自己署名のいずれかになります。標準的なmTLS手順に従い、証明書に対応する秘密鍵はクライアント側で使用され、Auth0テナントのエンドポイントに要求を送信する際にmTLSトンネルを確立します。その結果、Auth0はネットワーク上でシークレットを送信することなくアプリケーションを認証できます。詳細については、「OAuthのmTLS」をお読みください。