Organizationを使用するようにアプリケーションを構成する

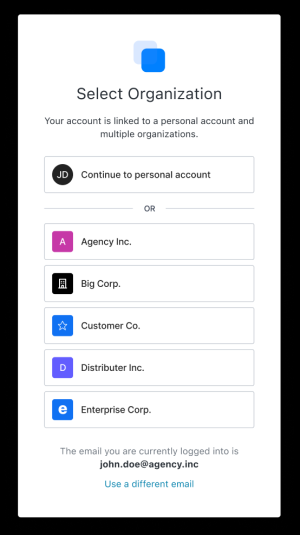

Auth0アプリケーションは、[Organizations(組織)]タブで個人、ビジネスユーザー、またはその両方の3つのユーザータイプをサポートするように構成できます。

organization_usageパラメーターを使用して、適切なユーザータイプを設定します。両方の方法の詳細については、「Organizationの動作を定義する」を参照してください。

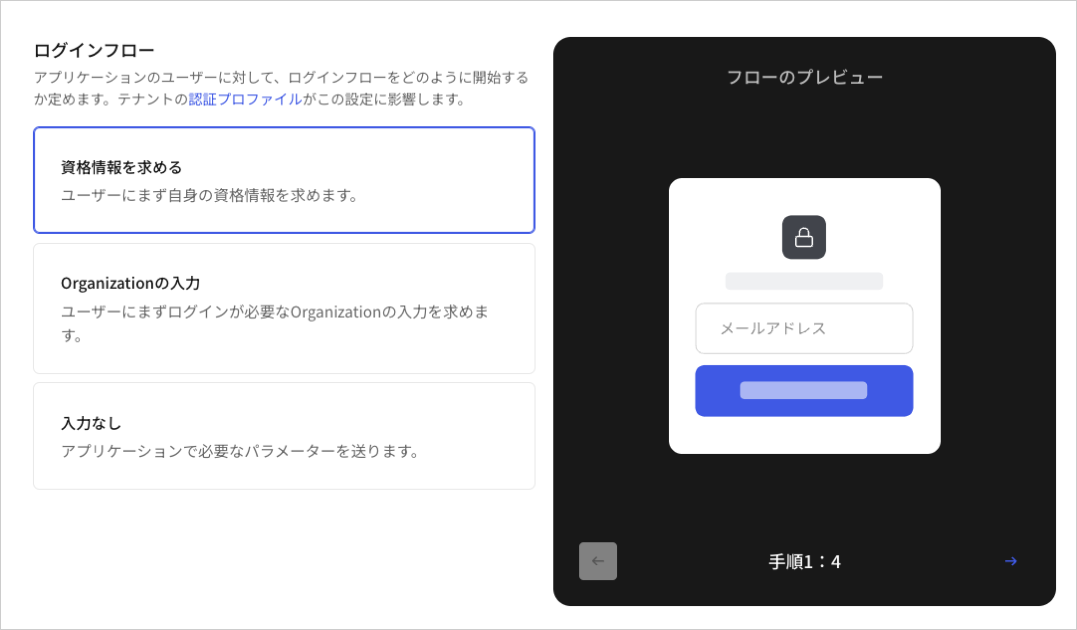

アプリケーションのログインフローを構成する

[Business Users(ビジネスユーザー)] または [Both(両方)] を選択した後、ユーザーがアプリケーションにログインする際のエクスペリエンスをさらにカスタマイズできます。

注意 :[Prompt for Credentials(資格情報を求める)]を選択した場合でも、必要に応じて、ユーザーに対し、特定のOrganizationのログインプロンプトでログインするよう指示できます。

organization_require_behaviorパラメーターを使用して、適切なフローを設定します。両方の方法の詳細については、「Organizationの動作を定義する」を参照してください。

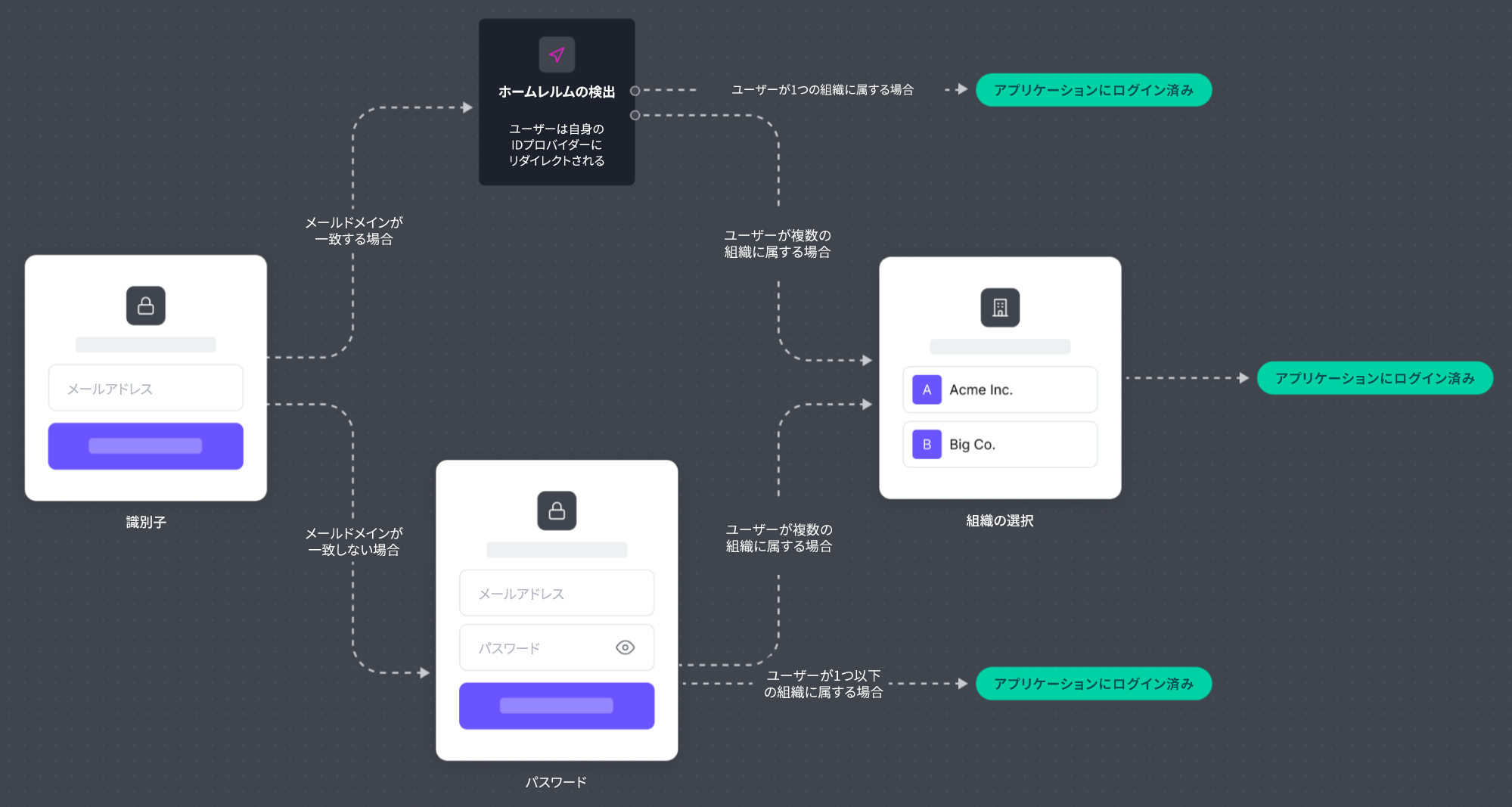

識別子優先認証

エンタープライズアプリケーションでエンタープライズフェデレーションを使用している場合は、認証プロファイルでホーム領域検出を使用したIdentifier First認証をアクティブ化できます。有効にすると、ホーム領域検出は既知のドメインからメールアドレスを検出し、適切なWorkforceログインに自動的に送信します。

場合によっては、異なるOrganizationに複数のデータベース構成が割り当てられているなどの理由で、ユーザーのメールアドレスがどのIdPに関連付けられているのかをAuth0が特定できないことがあります。そのような場合には、ログイン開始プロンプトとして[Prompt for Organization(組織を求める)]を選択するか、Auth0に

organizationパラメーターを送ります。identifier_firstパラメータを使用します。

自動メンバーシップ

ユーザーをOrganizationに直接招待または割り当てる代わりに、フェデレーションIdPで認証できるすべてのユーザーにOrganizationへのアクセスを許可することができます。これらのシナリオでは、Auth0は自動メンバーシップ設定を推奨します。 自動メンバーシップは通常、Organizationのログインプロンプトを使用してユーザーをログインするように指示することでトリガーされます。これにより、ユーザーに代わって接続と組織のパラメーターを渡すことができます。ログイン前にユーザーの希望する組織を判別できない場合、資格情報のプロンプトフローは、自動メンバーシップが構成されている唯一の組織にメンバーシップを付与します。 ただし、ユーザーをログインに送信する前に、ユーザーの希望する組織を判別できないシナリオもあります。この場合、前述の資格情報の入力を求めるフローを使用できますが、自動メンバーシップが有効化されている組織に対してこの接続が有効な接続として設定されている組織が1つだけある 場合にのみ、ユーザーに組織のメンバーシップが付与されることに注意してください。 自動メンバーシップを構成するには、Management APIを使用できます。具体的には、[Modify an organization’s connection(組織の接続エンドポイントを変更する)]のassign_membership_on_loginパラメータを使用します。