- Auth0はサービスプロバイダー(SP)ですか、SAML IDプロバイダー()ですか、それともその両方ですか? SPは認証のためにユーザーをどこかにリダイレクトします。IdPは、ユーザーにログインを求め、入力された情報を検証して、ユーザーを認証します。アプリケーションがSAMLで認証するためにユーザーをAuth0にリダイレクトするのであれば、Auth0はIdPです。Auth0がリモートIdPへの接続を使ってユーザーをSAMLでリダイレクトするのであれば、Auth0はリモートIdPに対するSPです。Auth0はSP、IdPまたはその両方の役割を果たすことができます。

- 認証フローが使用するのは、SP起点のモデルですか、IdP起点のモデルですか、それともその両方ですか? SP起点の認証フローは、ユーザーがSPのアプリケーションに移動して、ログインのためにIdPにリダイレクトされることから始まります。IdP起点のフローでは、ユーザーがIdPに移動してログインすると、SPのアプリケーションにリダイレクトされます。 エンタープライズの設定内では、IdP起点のフローが最も汎用されます。

-

ユーザープロファイルにあるどの属性がIdP(ログイン時)や各アプリケーション内でユーザーの識別に使用されますか?

命名属性がIdPとアプリケーション間で異なる場合には、正しいユーザープロファイル属性がアプリケーションに送信されるように、Auth0内で適切なマッピングを構成する必要があります。

- これまでの事例から判断すると、メールアドレスを一意の識別子として使うのが最も簡単な反面、プライバシーに関して問題が懸念されます。

- 一般的に、エンタープライズ組織ではIdPについて何らかの内部IDが使用されますが、これらは外部のSaaSアプリケーションにとって有意な別の属性にマッピングする必要があります。

- 認証要求は署名されていますか?

- 認証アサーションは暗号化されていますか?

- どのくらいのユーザーに問題が発生していますか?1人ですか?すべてのユーザーですか?

- これはセットアップの問題ですか、それとも既存の統合が動作しなくなったのですか?

- どのくらいのアプリケーションが問題の影響を受けていますか?

- どのような動作が期待されているのですか?どのような動作が起きているのですか?

- ユーザーはログインシーケンスのどこまで進むことができていますか?

影響を受けているユーザーを確認する

- ユーザーのプロファイルやブラウザー、問題が起きているデバイスを確認します。

- 影響を受けているユーザーについて、すべてのブラウザーで問題が起きている(データの問題を示唆している)のか、特定のブラウザーだけで問題が起きている(ブラウザー特有の問題を示唆している)のかを確認します。

- ブラウザーでJavaScriptとクッキーが有効化されているかを確認します。

- CapsLockキーが解除されていることを確認します。

- ユーザーがモバイルデバイスを使用している場合には、認証や認可に影響を与えるソフトウェアがあるか(何らかの必須ソフトウェアが実行されていないなど)を確認します。

- IdPのシングルサインオン()URLなど、アプリの主要なURLにユーザーがアクセスできる(ネットワーク接続の問題を示唆している)かを確認します。

サービスプロバイダーとしてのAuth0をトラブルシューティングする

一般的なエラー

以下は、Auth0がサービスプロバイダーの場合に起きがちなエラーとその対処方法です。エラー:接続が無効です

このメッセージは、アプリケーションにアクティブな接続が関係付けられていないことを示しています。"error": "invalid_request", "error_description": "the connection was disabled"

- [Auth0 Dashboard]>[Authentication(認証)]>[Enterprise(エンタープライズ)]に移動し、接続タイプを選択します。

- 接続の名前を選択します。

- [Applications(アプリケーション)] ビューを選択します。

- 少なくとも1つのアプリケーションを有効にします(リストが空の場合には、処理を進める前に、アプリケーションを作成する必要があります)。

エラー:IdP起点のログインが有効化されていません

このエラーは一般的に、IdPで構成されているACS URLがデフォルトのAuth0テナントドメインを使用しているのに対し、認証トランザクションがカスタムドメインの/authorizeエンドポイントを呼び出して開始されたときに発生します。

"invalid_request": "IdP-Initiated login is not enabled for connection 'CONNECTION_NAME'."

SP起点のフローでこのエラーが表示される場合、次のいずれかが欠けているか、空である可能性があります。

RelayStateパラメーター- SAML応答に含まれる

InResponseTo属性

- [Auth0 Dashboard]>[Authentication(認証)]>[Enterprise(エンタープライズ)]に移動し、接続タイプを選択します。

- 接続の名前を選択します。

- [IdP-Initiated SSO(IdP起点のSSO)] ビューを選択します。

- *[IdP-Initiated SSO Behavior(IdP起点のSSOの動作)] で [Accept Requests(要求を許可する)] を選択して、IdP起点のログインを有効にします。

- [Default Application(デフォルトのアプリケーション)] とそのアプリケーションが使用する [Response Protocol(応答プロトコル)] を選択し、(任意で)アプリケーションに渡したい追加のパラメーターを指定します。

エラー: InResponseTo属性がAuthNRequestのIDと一致しません

このエラーは、SAML応答のInResponseTo属性がAuth0に認識されない場合に発生します。可能性のある原因には以下が含まれます。

- クッキーがブロックされている

- 最も最近のSAML要求とIDが一致しない

- ドメインの使用が合致しない

InResponseTo属性で別のドメインに返されると、そのレコードを持たないAuth0テナントが上記のエラーを返します。

これを解決するには以下を行います。

ログインフローでは一環して同じドメインを使用します。当初の/authorize要求に含めるドメインを変更するか、IDプロバイダーに使用するACS URLを変更します。

エラー:IdP起点のデフォルトアプリが構成されていません

このエラーは一般的に、IdP起点のフローが有効化されているのに、フローの実行に必要な情報が指定されていない場合に発生します。"invalid_request": "Default App for IdP-Initiated is not configured.Make sure to configure that from connection settings or include client_id in RelayState parameter."

ACS URLには、当初の認証要求と同じドメインを使う必要があります。カスタムドメインを使用する場合には、必ず、カスタムドメインのコールバックURLを使用します。

SP起点のフローでこのエラーが表示される場合、次のいずれかが欠けているか、空である可能性があります。

RelayStateパラメーター- SAML応答に含まれる

InResponseTo属性

- [Auth0 Dashboard]>[Authentication(認証)]>[Enterprise(エンタープライズ)]に移動し、接続タイプを選択します。

- 接続の名前を選択します。

- [IdP-Initiated SSO(IdP起点のSSO)] ビューを選択します。

- [Default Application(デフォルトのアプリケーション)] とそのアプリケーションが使用する [Response Protocol(応答プロトコル)] を選択し、(任意で)アプリケーションに渡したい追加のパラメーターを指定します。

エラー:RelayStateがありません

このエラーは、IDプロバイダーが応答でRelayStateパラメーターを返さない場合に発生します。

IDプロバイダーに問い合わせて、RelayStateパラメーターが必ず返されるようにしてください。

エラー:オーディエンスが無効です

このエラーは、IDプロバイダーのSAML応答にあるaudience値がAuth0で予期する値と一致しない場合に発生します。この値に、Auth0は接続のエンティティIDを期待します。

接続のエンティティIDを確認するには、以下を行います。

- [Auth0 Dashboard]>[Authentication(認証)]>[Enterprise(エンタープライズ)]に移動し、接続タイプを選択します。

- 接続の名前を選択します。

- [Setup(セットアップ)] ビューを選択して、[Common Settings(共通設定)] セクションを見つけます。2番目のパラメーターが エンティティID です。

audience値を送信することを確認します。

不正なプロトコルが指定されました

よくある間違いの1つに、IdP起点のタブで不正な応答プロトコルを指定するというものがあります。この応答プロトコルは、Auth0とアプリケーション(リモートIDプロバイダーではない)の間で使用されます。たとえば、この値を SAML に設定して、アプリケーションが Connect または を期待する場合には、不正な構成のためにエラーが発生します。- [Auth0 Dashboard]>[Authentication(認証)]>[Enterprise(エンタープライズ)]に移動し、接続タイプを選択します。

- 接続の名前を選択します。

- [IdP-Initiated SSO(IdP起点のSSO)]ビューを選択し、[Response Protocol(応答プロトコル)] の値を確認します。

ユーザーがIdPからログアウトしていません

ADFSがSAML IdPとして構成されている場合、ADFSの証明書利用者信頼のName ID属性がマッピングされていないと、ログアウトフローが失敗します。たとえば、フェデレーションパラメーターのv2/logout?federated&...では、ユーザーはADFS SAMLログアウトエンドポイントにリダイレクトされずに、アプリケーションのコールバックURLに直接リダイレクトで戻されます。この場合、結果的に、ユーザーはIdPからログアウトされません。

Name ID属性を[SAML Relaying Party Trust(証明書利用者信頼)]のルールとして追加します。

SAMLログインに関する問題

SAMLログインのトラブルシューティングでは、主に4つの確認するべき段階があります。- 段階1:ユーザーがIDプロバイダー(IdP)に正常にリダイレクトされ、ログインできている

- 段階2:IdPにログインした後、ユーザーが正常なログインイベントレコードと共にAuth0に戻されている

- 段階3:Auth0での正常なログインイベントの後、正しいユーザープロファイルがAuth0に存在している

- 段階4:ユーザーがアプリケーションへ正常にリダイレクトで戻され、アプリケーションにアクセスできている

IdPのログインページが表示されない

- [Auth0 Dashboard]>[Authentication(認証)]>[Enterprise(エンタープライズ)]に移動し、[SAML] を選択します。

- 接続の [Try(試す)] (正三角形の再生)アイコンをクリックして、Auth0とリモートIdPとのやり取りをテストします。接続が動作 しない 場合には、このセクションに記載の手順を行います。動作する場合には、スキップして、次のセクションに進んでください。

-

SAML接続の横にある**[Settings(設定)]**(歯車)アイコンをクリックします。

-

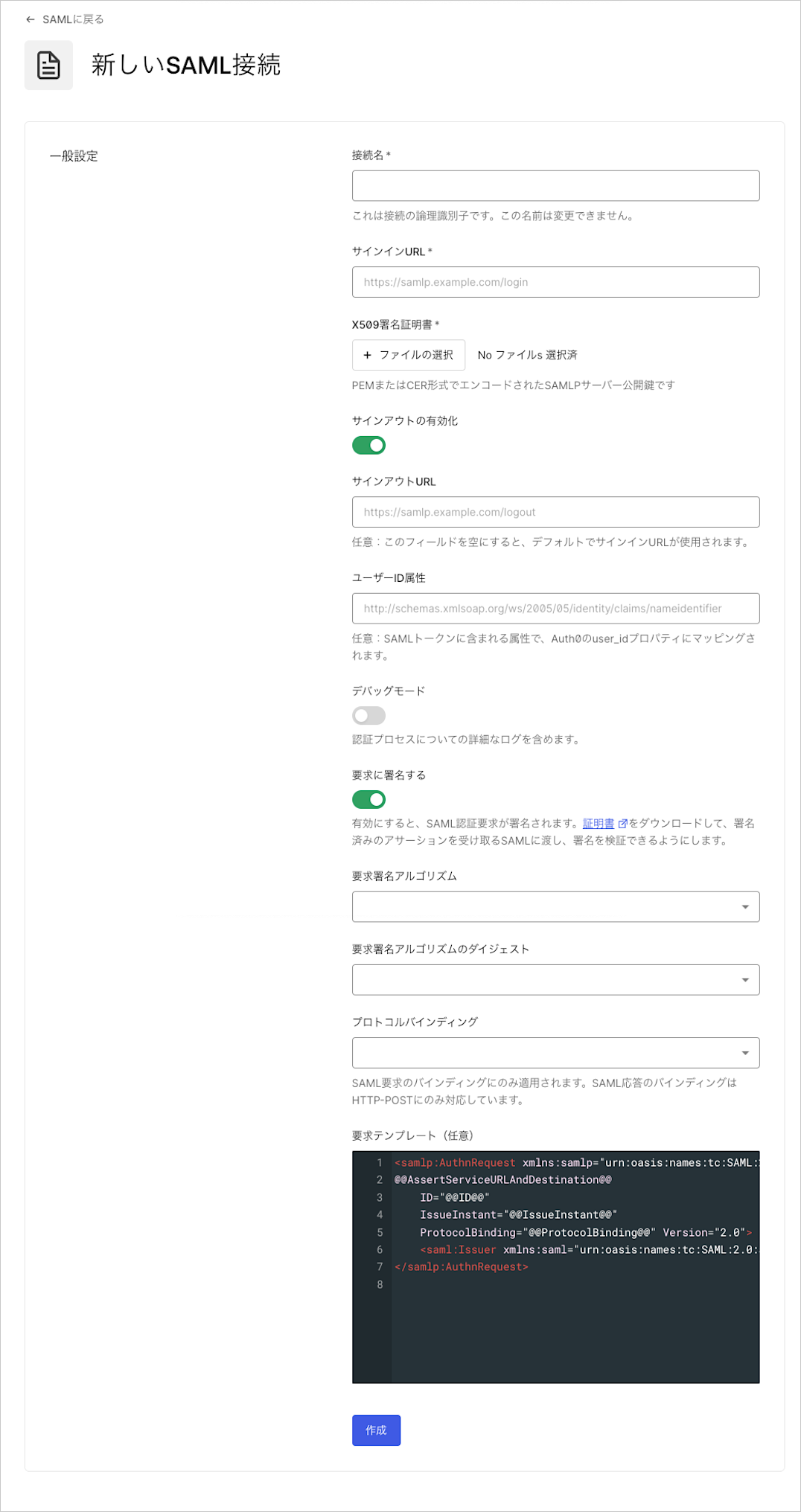

以下をIdPの管理者に問い合わせて確認します。

- サインインURLが正しいシングルサインオン(SSO)URLである。このURLは、Auth0が認証のためににユーザーを送るリダイレクト先です。

- IdPがHTTP-POSTまたはHTTP-リダイレクトのバインディングを期待しているかどうか。デフォルトのバインディングは [Settings(設定)] タブで切り替えることができます。

- 認証要求に署名が必要かどうか。必要な場合には、IdPがどの署名アルゴリズムを期待しているのか(認証要求は一般的には署名されません)。署名付きの要求を送信する場合には、接続設定で [Sign Request(要求を署名する)] トグルを有効化し、[Signing Algorithm(署名アルゴリズム)] の値をIdPに合わせて設定します。

- IdPの管理者にログエントリを確認してもらってください。問題に関する情報があるかもしれません。

ログにログイン成功のイベントが表示されない

この場合、ユーザーはIDプロバイダーに正常にログインしていますが、Auth0ログにはログイン成功のイベントが表示されていません。- Auth0 Dashboardの[Logs(ログ)]ページと[Users(ユーザー)]ページを使って、Auth0にログイン成功のイベントが表示されるかを確認します。Auth0のログにログイン成功のイベントが表示されない場合には、IdPから返されたSAML認証アサーションに問題があるか、Auth0がアサーションを使用できていません。

-

ログインシーケンスのHTTPトレースをキャプチャして分析し、Auth0がアプリケーションに送信する情報を確認します。

HARファイルを(Auth0を含む)誰かと共有するときは、必ず事前に以下を含むすべての機密データを削除または難読化してください。

- ユーザーの機密情報

- 個人を特定できる情報(PII)

- アプリケーションの機密情報

-

HTTPトレースは、GoogleのHAR AnalyzerなどのHARファイルアナライザーを使用して表示することができます。

-

HTTPトレースを使って、発生したURLシーケンスを調べます。

- 最初のいくつかはアプリケーションのURLです。

- それから、Auth0のURL(

{yourDomain}など)へのリダイレクトが発生します。

- その後に1つ以上のURLが介在してから、Auth0へのPOST応答でユーザー情報を含むSAMLアサーションが返されます。このURLはAuth0のACS(Assertion Consumer Service)用でなければなりません。ACSはアサーションを使って必要な情報を抽出します。

- HARアナライザー内でPOST呼び出しの行をクリックします。

- POSTデータタブに切り替えて、SAML応答を見つけます。

- SAML応答をコピーして、SAMLデバッガー内に貼り付けます。

-

先頭の「SAML response」を削除し、末尾近くにある「

&RelayState=」で始まるすべてのものも削除します。

-

HTTPトレースを使って、発生したURLシーケンスを調べます。

-

SAMLメッセージを取得してデコードしたら、以下のフィールドを確認します。

フィールド 説明 Destination(送信先) SAML応答の送信先が正しいAuth0テナントと接続( https://{TENANT}.auth0.com/login/callback?connection={CONNECTION})であることを確認します。Status Field(ステータスフィールド)

ユーザープロファイル属性が正しくない

この場合、ユーザーはIDプロバイダーに正常にログインし、Auth0ログにログイン成功のイベントが表示されますが、ユーザーのプロファイル属性が正しく ありません。 以下を行って、ユーザーのAuth0プロファイルが正しく入力されているかを確認します。- [Dashboard]>[User Management(ユーザー管理)]>[Users(ユーザー)]に移動します。

- 目的のユーザーを見つけてクリックし、プロファイルを開きます。そのユーザーに複数の行がある場合には、SAML接続に関係付けられているレコードを開いてください。

- ユーザープロファイルの詳細を表示するには、2通りの方法があります。[Details(詳細)] タブまたは**[Raw JSON(生のJSON)]** タブを使用することができます。このタブには、Auth0がIDプロバイダーから受け取った属性が表示されます。

-

属性がない場合には、アサーションに属性が含まれていたかを確認します。これは、SAMLアサーションをデコードするか、接続にデバッグを有効化すると確認できます。

- 接続にデバッグを有効化するには、[Authentication(認証)]>[Enterprise(エンタープライズ)]に移動します。

- SAML のIdP接続リストを開いて、[Settings(設定)] をクリックし、[Debug Mode(デバッグモード)] を有効にします。

-

SAML のIdP接続リストを開いて、[Settings(設定)] をクリックし、[Debug Mode(デバッグモード)] を有効にします。

-

[Debug Mode(デバッグモード)] を有効にすると、Dashboard内の [Warning During Login(ログイン時の警告)] ログエントリに

original_profileプロパティが表示され、IDプロバイダーがSAMLアサーションに含めたすべての属性がリストされます。このリストを使用すると、IdPが送信している情報を確認して、マッピングの作成に役立てることができます。欠けている属性がアサーションに全く存在していない場合には、IdPに問い合わせて、それを含めるようにしてもらってください。

-

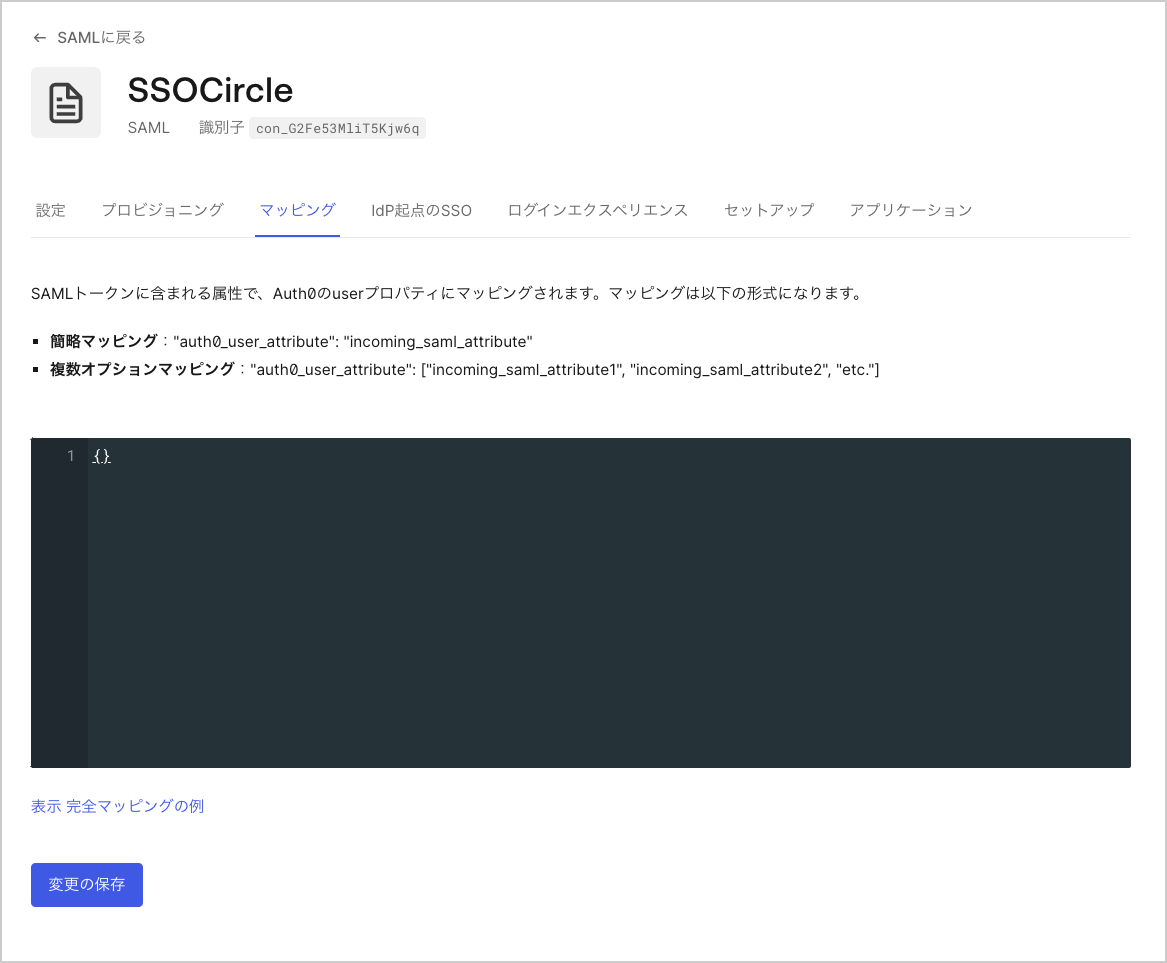

属性がAuth0のユーザーのプロファイルには存在するのに、正しい属性にマッピングされていない場合には、接続のマッピング機能を使って修正することができます。

- これを行うには、[Authentication(認証)]>[Enterprise(エンタープライズ)]に移動します。

- SAML のIdP接続リストを開いて、[Mappings(マッピング)] タブに移動します。

-

SAML のIdP接続リストを開いて、[Mappings(マッピング)] タブに移動します。

-

提供しているエディター内のJSONのスニペットは、編集してマッピングの構成に使用することができます。左側の名前はAuth0のユーザープロファイル属性で、これらにアサーションの値がマッピングされます。右側の値はSAMLアサーションに含まれる識別子で、これらから属性にマッピングされます。Auth0がマッピングされていないSAML属性をユーザープロファイルに取り入れるときには、属性識別子に含まれるドット(

.)がセミコロン(:)に変更されます。マッピングを構成するときには、必ず、提供する識別子をSAMLアサーションに含まれるものと一致させてください。

ユーザーがアプリケーションにアクセスできない

この場合、ユーザーはIDプロバイダーに正常にログインし、Auth0ログにログイン成功のイベントが表示され、正しいユーザープロファイル属性ですが、ユーザーがアプリケーションにアクセス できません。-

アプリケーションのログファイルで、ユーザーがアプリケーションにアクセスできない理由を示すエラーメッセージがないか確認します。この問題では以下の2つが最もよくある原因です。

- ユーザープロファイル情報がない

- 認可情報が不正か、存在しない

-

ログインシーケンスのHTTPトレースをキャプチャして分析し、Auth0がアプリケーションに送信する情報を確認します。HTTPトレースは、GoogleのHAR AnalyzerなどのHARファイルアナライザーを使用して表示することができます。

HARファイルを(Auth0を含む)誰かと共有するときは、必ず事前に以下を含むすべての機密データを削除または難読化してください。

- ユーザーの機密情報

- 個人を特定できる情報(PII)

- アプリケーションの機密情報

-

HTTPトレースを使って、発生したURLシーケンスを調べます。

- 最初のいくつかはアプリケーションのURLです。

- それから、Auth0のURL(

{yourDomain}など)へのリダイレクトが発生します。

- その後に1つ以上のURLが介在してから、Auth0へのPOST応答でユーザー情報を含むSAMLアサーションが返されます。このURLはAuth0のACS(Assertion Consumer Service)用でなければなりません。ACSはアサーションを使って必要な情報を抽出します。

- HARアナライザー内でPOST呼び出しの行をクリックします。

- POSTデータタブに切り替えて、SAML応答を見つけます。

- SAML応答をコピーして、SAMLデバッガー内に貼り付けます。

-

先頭の「SAML response」を削除し、末尾近くにある「

&RelayState=」で始まるすべてのものも削除します。

-

SAMLメッセージを取得してデコードしたら、以下のフィールドを確認します。

フィールド 説明 Destination(送信先) SAML応答の送信先が正しいAuth0テナントと接続( https://{TENANT}.auth0.com/login/callback?connection={CONNECTION})であることを確認します。Status Field(ステータスフィールド) -

認可フローがOIDC準拠のプロトコルを使用している場合には、HARトレースをキャプチャして、GoogleのHAR Analyzerで表示することができます。

-

HTTPトレースを使って、発生したURLシーケンスを調べて、以下を見つけます。

- 最初のいくつかはアプリケーションのURLです。

- それから、Auth0のURL(

{yourDomain}など)へのリダイレクトが発生します。

- ずっと先へ進むと、アプリケーションのコールバックURLがあります。それが正しいことを確認します。

- この呼び出しからIDトークンを取得して、JWTデコーダーに貼り付けます。アプリケーションに必要な情報がトークン内のクレームに含まれていることを確認します。

-

HTTPトレースを使って、発生したURLシーケンスを調べて、以下を見つけます。

-

IdP起点のフロー(ポータルアプリケーションでユーザーがIDプロバイダーから始めるなど)を使用している場合には、以下を行います。

-

IDプロバイダーのACS(Assertion Consumer Service)URLに接続名が含まれている(例:

https://{yourDomain}/login/callback?connection=CONNECTION_NAME)ことを確認します。 -

接続について、IdP起点の構成タブに以下を含む情報が正しく入力されていることを確認します。

- IdP起点のSSOの動作設定に [Accept Requests(要求を許可する)] が指定されている

- ユーザーが送られるアプリケーション

- アプリケーションとAuth0間のプロトコル(接続などは必ずしも SAML ではありませんが、恐らく確実に OpenID Connect です)

- クエリ文字列に含めるプロトコル特有の値(

scope、response_type、redirect_uri、audienceなど)。SP起点のフローを使用する場合、これらの値はアプリケーションが期待するものと一致しなければなりません。

- ルールを一時的に無効にして、ログインプロセスを妨げているものがないことを確認します。

- 多要素認証(MFA)を有効化している場合には、一時的に無効にして、ログインプロセスを妨げていないことを確認します。

- SP起点のフローで [Try(試す)] を使って接続をテストし、SAML接続が動作することを確認します。

-

IDプロバイダーのACS(Assertion Consumer Service)URLに接続名が含まれている(例:

SAMLレスポンダーまたはSAMLオーソリティのエラーが原因で要求を行えない

エラーは次のように表示されることがあります。<samlp:Status>

<samlp:StatusCodeValue="urn:oasis:names:tc:SAML:2.0:status:Responder" />

</samlp:Status>

- Auth0接続の署名アルゴリズムがADFS側と同じ(

rsa-sha256またはrsa-sha1)であることを確認します。 - または、ADFSの管理者に問い合わせて、期待されている署名方法を確認するか、ログにエラーの原因について詳細があるかを確認してもらってください。

IDプロバイダーとしてのAuth0をトラブルシューティングする

SAMLログインのトラブルシューティングでは、主に4つの確認するべき段階があります。- 段階1:ユーザーがIdPに正常にリダイレクトされ、ログインできている

- 段階2:IdPにログインした後、ユーザーが正常なログインイベントレコードと共にAuth0に戻されている

- 段階3:Auth0での正常なログインイベントの後、正しいユーザープロファイルがAuth0に存在している

- 段階4:ユーザーがアプリケーションへ正常にリダイレクトで戻され、アプリケーションにアクセスできている

ログにログイン成功のイベントが表示されない

この場合、ユーザーはIdPに正常にログインしていますが、Auth0ログにはログイン成功のイベントが表示されていません。-

Auth0のデータベース接続を使用している場合には、以下を行います。

- ユーザーが存在し、正しいパスワードが入力されていることを確認します。

- ルールを一時的に無効にして、ログインプロセスを妨げているものがないことを確認します。

- 多要素認証(MFA)を有効化している場合には、一時的に無効にして、ログインプロセスを妨げていないことを確認します。

- Auth0のデータベース接続またはリモートSAML接続を使用している場合には、[Try(試す)] を使って接続をテストし、SAML接続が動作することを確認します。

- Auth0のデータベース接続またはリモートSAML接続を使用している場合には、[Try(試す)] を使って接続をテストし、SAML接続が動作することを確認します。

ユーザープロファイル属性が正しくない

この場合、ユーザーはIdPに正常にログインし、Auth0ログにログイン成功のイベントが表示されますが、ユーザーのプロファイル属性が正しくありません。ユーザーについて以下が該当するかを確認します- ユーザーが正常にログインしているように見える

- の[Logs(ログ)]ページと[Users(ユーザー)]ページにログイン成功のイベントが表示されている

- [Dashboard]>[User Management(ユーザー管理)]>[Users(ユーザー)]に移動します。

- 目的のユーザーを見つけてクリックし、プロファイルを開きます。そのユーザーに複数の行がある場合には、SAML接続に関係付けられているレコードを開いてください。

- ユーザープロファイルの詳細を表示するには、2通りの方法があります。[Details(詳細)] タブまたは [Raw JSON(生のJSON)] タブを使用することができます。このタブには、Auth0がIDプロバイダーから受け取った属性が表示されます。属性がない場合には、IDプロバイダーに問い合わせて、属性が存在し、その属性がAuth0に返されていることを確認します。

ユーザーがアプリケーションにアクセスできない

この場合、ユーザーはIdPに正常にログインし、Auth0ログにログイン成功のイベントが表示され、正しいユーザープロファイル属性ですが、ユーザーがアプリケーションにアクセスできません。-

以下を行って、ユーザーのAuth0プロファイルが正しく入力されているかを確認します。

- [Dashboard]>[User Management(ユーザー管理)]>[Users(ユーザー)]に移動します。

- 目的のユーザーを見つけてクリックし、プロファイルを開きます。そのユーザーに複数の行がある場合には、SAML接続に関係付けられているレコードを開いてください。

- ユーザープロファイルの詳細を表示するには、2通りの方法があります。[Details(詳細)] タブまたは [Raw JSON(生のJSON)] タブを使用することができます。このタブには、Auth0がIDプロバイダーから受け取った属性が表示されます。アプリケーションに必要なすべての詳細がプロファイルに含まれていることを確認します。ユーザー属性がない場合には、IDプロバイダーに問い合わせて、属性が存在し、その属性がAuth0に返されていることを確認します。

- アプリケーションのログファイルで、ユーザーがアプリケーションにアクセスできない理由を示すエラーメッセージがないか確認します。この問題で最もよくある原因の2つとして、ユーザープロファイルが存在しないか、認可情報が不正または存在しないことが挙げられます。

-

ログインシーケンスのHTTPトレースをキャプチャして分析し、Auth0がアプリケーションに送信する情報を確認します。HTTPトレースは、GoogleのHAR AnalyzerなどのHARファイルアナライザーを使用して表示することができます。

HARファイルを(Auth0を含む)誰かと共有するときは、必ず事前に以下を含むすべての機密データを削除または難読化してください。

- ユーザーの機密情報

- 個人を特定できる情報(PII)

- アプリケーションの機密情報

-

HTTPトレースを使って、発生したURLシーケンスを調べます。

- 最初のいくつかはアプリケーションのURLです。

- それから、Auth0のURL(

{yourDomain}など)へのリダイレクトが発生します。

- その後に1つ以上のURLが介在してから、Auth0へのPOST応答でユーザー情報を含むSAMLアサーションが返されます。このURLはAuth0のACS(Assertion Consumer Service)用でなければなりません。ACSはアサーションを使って必要な情報を抽出します。

- HARアナライザー内でPOST呼び出しの行をクリックします。

- POSTデータタブに切り替えて、SAML応答を見つけます。

- SAML応答をコピーして、SAMLデバッガー内に貼り付けます。

-

先頭の「SAML response」を削除し、末尾近くにある「

&RelayState=」で始まるすべてのものも削除します。

-

SAMLメッセージを取得してデコードしたら、以下のフィールドを確認します。

フィールド 説明 Destination(送信先) SAML応答の送信先が正しいAuth0テナントと接続( https://{TENANT}.auth0.com/login/callback?connection={CONNECTION})であることを確認します。Status Field(ステータスフィールド) -

アプリケーションに必要な追加情報がSAMLアサーションに含まれ、アプリケーションが期待している属性内にその情報が存在することを確認します。

-

Auth0からアプリケーションに送信するアサーションを修正しなければならない場合には、ルールを使って属性を追加またはマッピングします。

- Auth0にログインして [Rules(ルール)] に移動します。

- [Create Rule(ルールの作成)] をクリックし、開いたページで [Change your SAML configuration(SAML構成を変更する)] テンプレートを選択します。

-

ルールエディターで、使用したい行のコメント記号を削除します。属性のマッピングが必要な場合には、テンプレートにある行の9~17を使用します。行を追加して、マッピングを実装することもできます。各行の左側に、アサーションに含まれる属性の識別子を指定します。各行の右側ではAuth0のユーザープロファイル属性を参照します。これらの値は、アプリケーションに送信するアサーションに含めるときに使用されます。

-

Auth0からアプリケーションに送信するアサーションを修正しなければならない場合には、ルールを使って属性を追加またはマッピングします。

LogoutRequestエラーに一致するアクティブセッションが見つからない

SAMLログアウト要求に含まれるSessionIndexとNameIDの値は、サービスプロバイダーがオリジナルのSAMLアサーションで受け取る値と一致しなければなりません。

サポートに問い合わせる

上記のトラブルシューティングの手順で問題が解消されない場合には、Auth0のサポートセンターでチケットを作成し、サポートをリクエストしてください。その際には、以下の情報を提供してください。- どのくらいのユーザーに問題が発生しているのか。1人ですか?全員ですか?

- 新しいセットアップで起きている問題なのか、それとも既存の統合が動作しなくなったのか

- どのくらいのアプリケーションが問題の影響を受けているのか

- どのような動作が期待されていて、どのような動作が起きているのか

- ユーザーがログインシーケンスのどこまで進むことができているのか

- Auth0に登録済のアプリケーションの名前とそれが使用するIDプロトコル

- 問題に関わっている接続の名前

- Auth0 Lockウィジェットを使用しているのか(使用している場合、バージョンは何か)

- Lockのカスタマイズしたバージョンを使用しているのか

-

SSO統合のHTTPトレースの.harファイル

HARファイルを(Auth0を含む)誰かと共有するときは、必ず事前に以下を含むすべての機密データを削除または難読化してください。

- ユーザーの機密情報

- 個人を特定できる情報(PII)

- アプリケーションの機密情報

- 失敗した認証に関するAuth0ログエントリ

- 問題に関わっているサードパーティーアプリケーション(Sharepointなど)の認証ログファイル