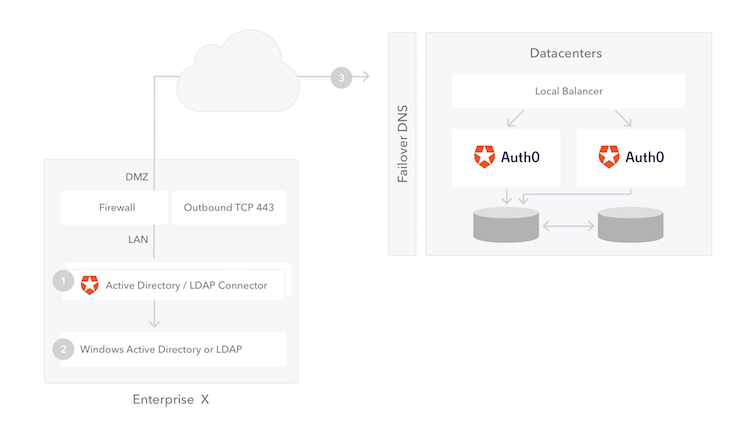

Le connecteur pour AD/LDAP est conçu pour les scénarios dans lesquels votre entreprise contrôle le serveur AD/LDAP. Le connecteur ne doit pas être installé sur les serveurs de vos clients.Pour les scénarios B2B dans lesquels vous souhaitez permettre aux utilisateurs de votre client d’accéder à vos applications à l’aide de leurs identifiants d’entreprise, connectez-vous au service de fédération de votre client (par exemple, son propre service Auth0, ADFS ou tout autre fournisseur d’identité SAML) à l’aide de l’une des connexions d’entreprise disponibles.Si vous installez un connecteur AD/LDAP sur les serveurs de vos clients et qu’il est connecté directement à votre domaine Auth0, vous devrez gérer directement les mots de passe des utilisateurs de vos clients. Auth0 déconseille fortement ce type de déploiement et ne le prend pas en charge.

Caches

Le connecteur AD/LDAP met en cache les profils et les identifiants utilisateurs (Auth0 stocke un hachage du mot de passe de l’utilisateur) afin de garantir une disponibilité et des performances optimales, et met à jour les données chaque fois qu’un utilisateur se connecte. Le cache n’est utilisé que lorsque le connecteur est en panne ou inaccessible. Les données mises en cache sont toujours stockées, sauf si vous désactivez la mise en cache des identifiants dans le Dashboard. Les valeurs du cache sont sensibles à la casse, ce qui signifie que les tentatives de connexion n’aboutiront que si les utilisateurs fournissent le nom d’utilisateur exact qui a été mis en cache.Haute disponibilité et équilibrage de la charge

Pour la haute disponibilité et l’équilibrage de charge, vous pouvez installer plusieurs instances du connecteur. Toutes les connexions sont sortantes du connecteur vers le serveur Auth0, de sorte qu’il n’est généralement pas nécessaire de modifier votre pare-feu. Chaque instance de la grappe à haute disponibilité sera toujours opérationnelle et connectée à Auth0. Auth0 enverra des transactions de connexion et d’autres demandes à n’importe lequel des connecteurs disponibles. Si l’une des instances tombe en panne à cause d’un problème de réseau ou de matériel, Auth0 redirigera les transactions de connexion vers l’autre connecteur. Le fait de disposer d’un déploiement hautement disponible vous permet également de mettre à jour le connecteur sans interruption de service.Répertoires OpenLDAP

Par défaut, le connecteur est optimisé pour Active Directory. Pour le configurer pour d’autres répertoires LDAP (comme OpenLDAP), vous devrez personnaliser ces paramètres dans le fichierconfig.json :

cn, il peut être préférable d’utiliser uid.

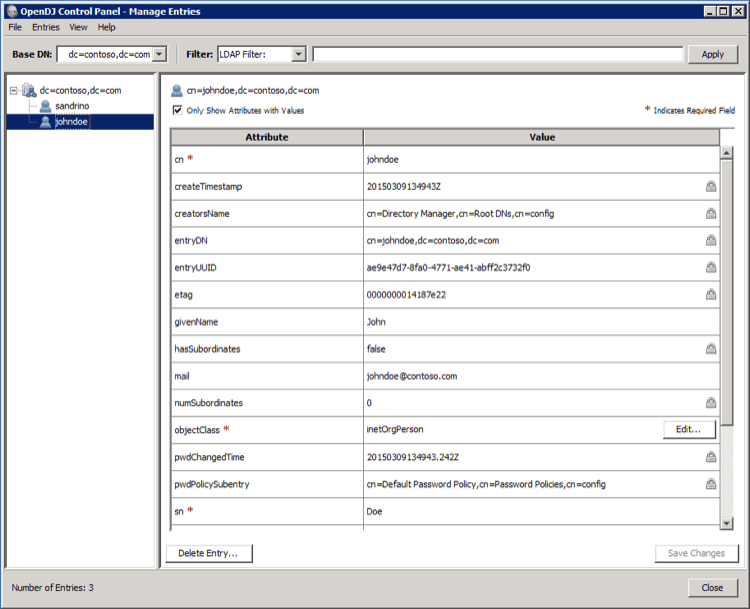

Exemple OpenDJ

Avec le Panneau de contrôle OpenDJ, vous pouvez récupérer la liste des attributs de chaque utilisateur. Cette liste peut vous aider à décider quel attribut sera utilisé comme nom d’utilisateur lors de l’authentification avec Auth0.

cn de Pierre est pierreuntel et le champ mail est défini sur pierreuntel@contoso.com. Si votre organisation souhaite que les utilisateurs s’authentifient à l’aide de leur nom d’utilisateur (cn), vous pouvez définir le paramètre LDAP_USER_BY_NAME sur (cn={0}), mais si les utilisateurs doivent s’authentifier à l’aide de leur adresse courriel, vous devez le définir sur (mail={0}).

En savoir plus

- Exigences du système du connecteur AD/LDAP

- Installer et configurer le connecteur AD/LDAP

- Configuration de l’authentification du connecteur AD/LDAP à l’aide de certificats clients

- Configurer l’authentification connecteur AD/LDAP avec Kerberos

- Importation et exportation des configurations du connecteur AD/LDAP

- Dépannage du Connecteur AD/LDAP