Configurez Active Directory

- Allez à Auth0 Dashboard > Authentification > Entreprise > Active Directory/LDAP et sélectionnez le type de connexion à afficher.

- Activez l’option Utiliser l’authentification intégrée Windows (Kerberos).

Plage détectée automatiquement pour Kerberos

Lorsque l’authentification Kerberos est activée, l’adresse IP du serveur exécutant le connecteur AD est automatiquement incluse dans la plage d’adresses IP du réseau. Cela implique que si les requêtes d’un utilisateur proviennent de la même adresse IP que celle du connecteur AD, alors une tentative d’authentification Kerberos sera effectuée.- Configurer Plages IP. Utiliser notations CIDR. Il doit s’agir de plages visibles par Auth0. Lorsque Auth0 est exécuté dans le nuage, il ne peut pas détecter l’adresse IP interne de vos utilisateurs. Dans ce cas, vous devrez configurer les adresses IP publiques ou WAN de votre entreprise.

- Nous vous recommandons de redémarrer le service Windows hébergeant le connecteur AD chaque fois que ce paramètre est modifié. De cette façon, les modifications prendront effet immédiatement.

Flux d’authentification

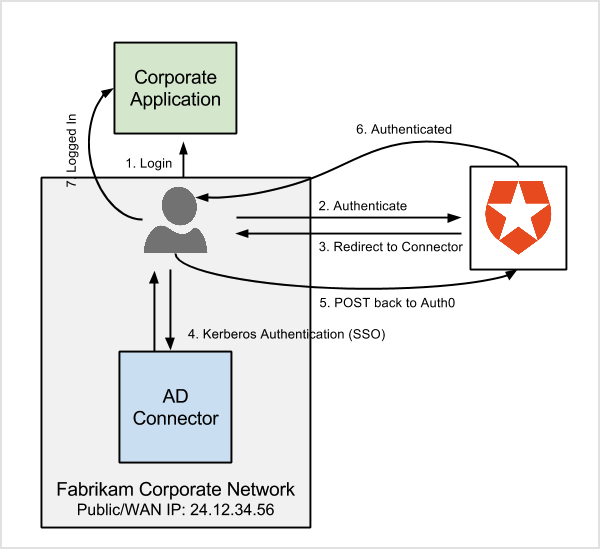

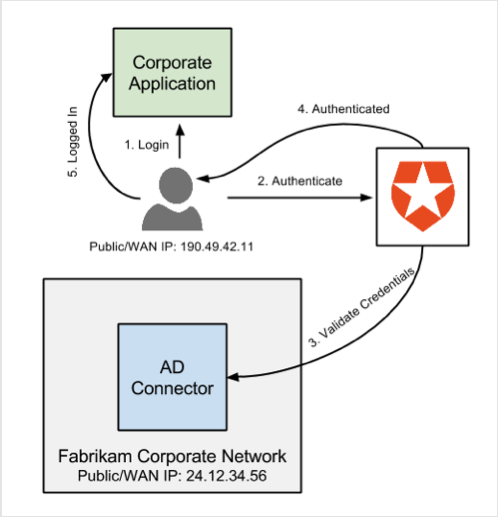

Selon l’emplacement des utilisateurs, le flux d’authentification sera différent lorsque les plages d’adresses IP sont définies. En prenant Fabrikam comme exemple, puisqu’il utilise la version SaaS d’Auth0, ils ont configuré, dans la connexion, leur adresse IP publique (24.12.34.56/32). Les utilisateurs se connectant depuis l’intérieur du bâtiment proviendront tous de l’adresse IP 24.12.34.56 (tel que configuré sur la connexion). Lors de leur authentification, les utilisateurs peuvent suivre le flux natif AD/LDAP et profiter d’une expérience fluide.

Pour que cela fonctionne, le réseau doit autoriser les utilisateurs à se connecter au connecteur AD/LDAP à partir du port configuré dans le fichier config.json. Dans des déploiements haute disponibilité du connecteur, l’adresse à laquelle les utilisateurs se connecteront est celle de l’équilibreur de charge réseau, situé devant toutes les instances du connecteur.

Connexion automatique avec Lock

La détection des plages d’adresses IP dans une connexion AD/LDAP et l’utilisation de ces plages avec Lock pour permettre l’authentification Windows intégrée est une fonction qui fonctionne dans Lock 10, mais qui ne peut être utilisée dans Lock 11 que dans des scénarios de connexion universelle. Cette fonctionnalité est désactivée dans Lock 11 lorsque Lock 11 est utilisé dans des scénarios de connexion intégrée.

Contourner Kerberos lors de l’exécution

Vous pouvez désactiver l’utilisation de Kerberos, même si l’utilisateur se connecte depuis une adresse IP incluse dans la plage configurée dans les paramètres de connexion, en passant l’optionrememberLastLogin: false to lock.show().

Activer la journalisation des requêtes Kerberos

- Pour activer la journalisation détaillée des requêtes Kerberos, ajoutez une variable d’environnement au niveau du système

DEBUG=kerberos-server. - Redémarrez le connecteur.

- Connectez-vous à nouveau et vérifiez les journaux pour plus d’informations.

Prise en charge de Kerberos par Firefox

Par défaut, Firefox refuse toutes les demandes de « négociation » nécessaires à l’authentification des utilisateurs via Kerberos. Si vous souhaitez utiliser Firefox avec Kerberos, il est impératif d’autoriser le serveur sur lequel le connecteur est installé.- Ouvrez un onglet Firefox et tapez

about:configdans la barre d’adresse. - Ignorez tout message d’avertissement et, dans la zone de recherche, saisissez

negotiate. - Localisez l’élément

network.negotiate-auth.trusted-uriset double-cliquez pour modifier sa valeur. - Tapez le nom de domaine du serveur sur lequel le connecteur est installé. Si vous avez plusieurs instances du connecteur derrière un équilibreur de charge, ajoutez le nom DNS de l’équilibreur.

La valeur accepte une liste de préfixe URL séparés par des virgules ou de domaines sous la forme de

mydomain.com, https://myotherdomain.com. - Cliquez sur Ok. Vous n’avez pas besoin de redémarrer le serveur pour que les modifications prennent effet.

Soutien HTTPS pour Kerberos

L’authentification Kerberos fonctionne sur HTTP (non HTTPS). Microsoft Office 365 et d’autres produits modernes peuvent ne pas fonctionner avec HTTP. Pour résoudre cette contrainte :- Configurez un proxy inverse et exposez le connecteur AD/LDAP sur un domaine HTTPS. Vous pouvez utiliser le paramètre

SERVER_URL(URL frontale) pour publier l’emplacement public où le connecteur AD/LDAP écoutera les demandes entrantes. - Cartographier la

SERVER_URLdans le proxy inverse vers toutes les instances internes des connecteurs déployés.