Active Directoryを設定

- [Auth0 Dashboard]>[Authentication(認証)]>[Enterprise(エンタープライズ)]>[Active Directory(AD)/LDAP]に移動して、構成したい接続を選択します。

- [Use Windows Integrated Auth (Kerberos)(Windows統合認証(Kerberos)を使用する)] スイッチを有効にします。

Kerberosの自動検出範囲

Kerberos認証が有効な場合、ADコネクターが稼働しているサーバーのIPアドレスは、ネットワークIPアドレス範囲に明示的に追加されます。つまり、ユーザーの要求がADコネクターのものと同じIPアドレスから送られてきた場合は、Kerberos認証が試行されます。- IP範囲 を構成します。CIDR表記を使用します。範囲はAuth0で表示される範囲で指定します。Auth0がクラウドで稼働している場合は、ユーザーの内部IPアドレスを表示することはできません。その場合は、会社のパブリック向け/WAN IPアドレスを構成することになります。

- この設定が変更されるたびに、ADコネクターをホストするWindows Serviceを再起動することを推奨します。再起動することで、変更がただちに有効になります。

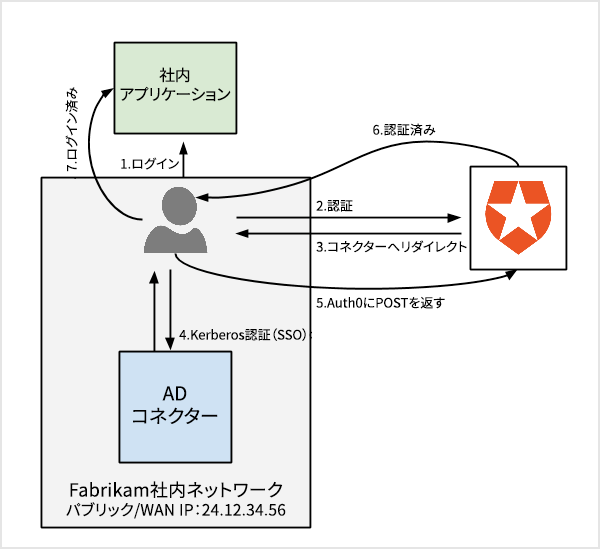

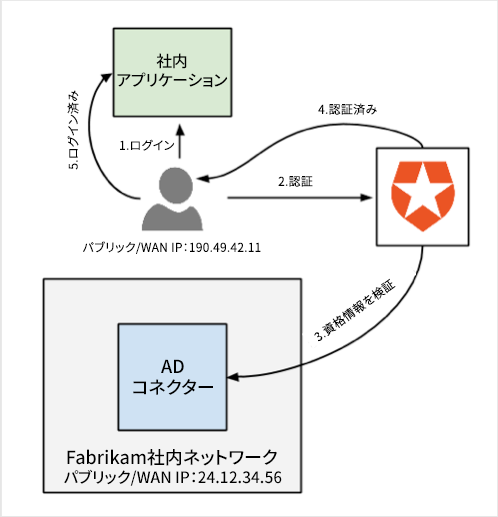

認証フロー

ユーザーの場所に応じて、認証フローはIP範囲が設定されるときと異なります。Fabrikamを例として見てみましょう。これは、SaaSバージョンのAuth0を使用するため、接続にパブリックIPアドレス(24.12.34.56/32)を構成しました。建物内から接続しているすべてのユーザーの発信元は、(接続で構成されているように)24.12.34.56です。認証する場合、ユーザーはAD/LDAPのネイティブフローに従い、シームレスなエクスペリエンスを実現することができます。

これが機能するには、ネットワークでユーザーがconfig.jsonコネクターの高可用性デプロイメントでは、ユーザーの接続先アドレスはすべてのコネクターインスタンスの前にあるネットワークロードバランサーです。

Lockによる自動ログイン

AD/LDAP接続でIP範囲を検出し、ロックでそれらの範囲を使用して統合Windows認証を可能にすることは、Lock 10では機能しますが、Lock 11ではユニバーサルログインのシナリオでのみ使用できます。埋め込みログインのシナリオでLock11を使用している場合、Lock 11ではこの機能が無効になります。

ランタイム時にKerberosをバイパスする

ユーザーが接続の設定で構成された範囲内のIPアドレスからログインしていても、rememberLastLogin: falseをlock.show()に渡すことで、Kerberosを使用しないようにすることができます。

Kerberos要求ログを有効にする

- Kerberos要求の冗長ロギングを有効にするには、システムレベルの環境変数

DEBUG=kerberos-serverを追加します。 - コネクターを再起動します。

- 再度ログインし、詳細をログで確認します。

Kerberosに対するFirefoxのサポート

デフォルトで、FirefoxはユーザーをKerberosで認証するのに必要なすべての「ネゴシエーション」要求を拒否します。KerberosでFirefoxを使用したい場合は、コネクターがインストールされているサーバーで許可リストを使用する必要があります。- [Firefox]タブを開き、アドレスバーに

about:configと入力します。 - 警告メッセージを消し、検索ボックスに

negotiateと入力します。 network.negotiate-auth.trusted-uris項目を検索し、ダブルクリックして値を変更します。- コネクターがインストールされているサーバーのドメイン名を入力します。ロードバランサーの背後に複数のコネクターのインスタンスがある場合は、バランサーのDNS名を追加します。値はURLの接頭辞またはドメインのカンマ区切りのリストを、

mydomain.com, https://myotherdomain.comの形式で受け入れます。 - [OK] をクリックします。変更を有効にするのに、サーバーを再起動する必要はありません。

Kerberosに対するHTTPSのサポート

Kerberos認証はHTTP(HTTPSでなく)で行うことができます。Microsoft Office 365やその他の最新製品は、HTTPに対応していないことがあります。 この制限を解決するには、次のようにします。- リバースプロキシを設定し、HTTPSドメインにAD/LDAPコネクターを公開します。

SERVER_URL(フロントエンドのURL)パラメーターを使用し、AD/LDAPコネクターが受信要求をリッスンする公共の場所を公開することができます。 - リバースプロキシの

SERVER_URLをデプロイされたコネクターのすべての内部インスタンスにマッピングします。