前提条件

- システムがシステム要件を満たしていることを確認します。

- Git、Node.js、およびnpmがすでにインストールされていることを確認します。

- ほとんどのプラットフォームでは、rootおよび/または管理者権限が必要です。

Windows用のコネクターをインストールする

インストーラーをダウンロードする

Auth0 Active Directory/LDAP Connector for Windows (MSI)ファイルをダウンロードします。- Windows用のAuth0 Active Directory/LDAPコネクター - Current version: 6.1.8 Checksum (SHA1): faf28ef46d1776802128e4f702bc755f3102abd7

インストーラーを実行する

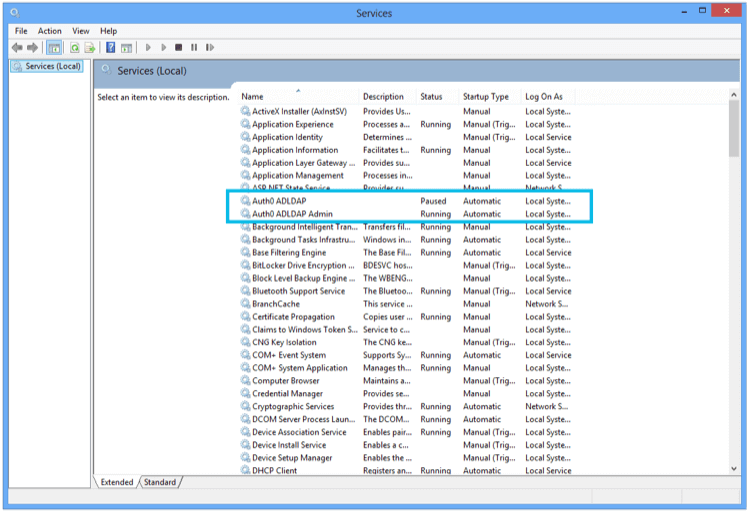

インストーラーを実行し、手順に従います。 AD/LDAPコネクター がWindowsサービスとしてインストールされます。

Auth0へのリンク

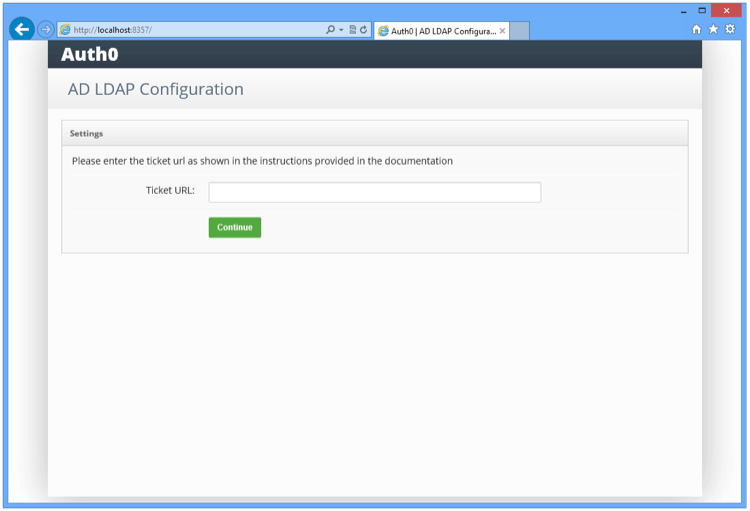

インストールが完了すると、ブラウザーにlocalhostを指す画面が表示されます。

LDAPへのリンク

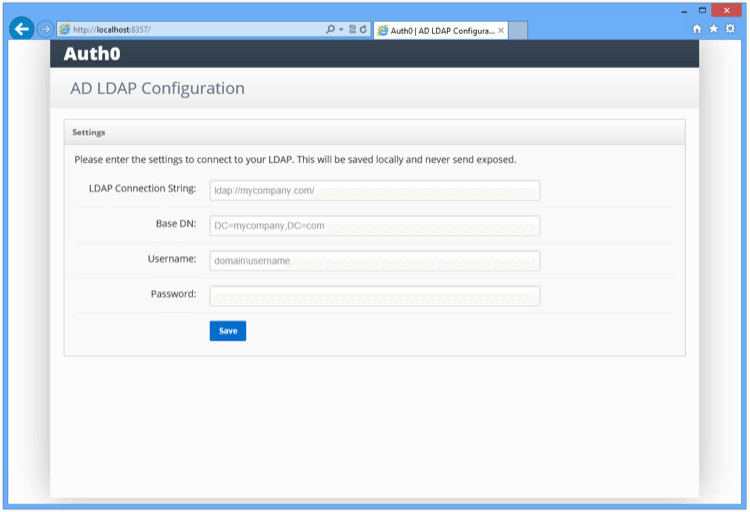

LDAPの設定を入力します。

| 設定 | 説明 |

|---|---|

| LDAP Connection String(LDAP接続文字列) | たとえば、 ldap://ldap.internal.contoso.comです。これは、プロトコル + LDAPサーバーのドメイン名またはIPアドレスです。LDAPサーバーは、Active Directoryがインストールされたローカルのドメインコントローラーです。プロトコルは、ldapまたはldapsです。ldapsを使用する必要がある場合は、現在のサーバーで証明書が有効なことを確認してください。 |

| Base DN(ベースDN) | たとえば、dc=contoso,dc=comです。これは、コネクターが実行するクエリすべてに対するベースコンテナーです。 |

| Username(ユーザー名) | たとえば、cn=svcauth0,dc=services,dc=contoso,dc=comです。クエリを実行するためのユーザーの完全な識別名です。 |

| Password(パスワード) | ユーザーのパスワードです。 |

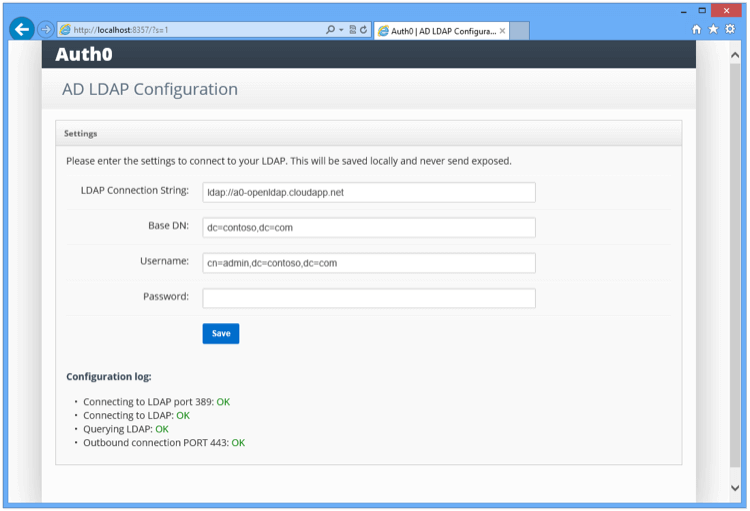

| テスト | 説明 | トラブルシューティング |

|---|---|---|

| テスト1 | LDAPサーバーおよび指定されているポートへのTCP接続確立を試行。 | 基本的なネットワーク接続と、接続を妨害している可能性があるファイアウォールの設定を確認します。 |

| テスト2 | 提供されたユーザー名とパスワードを使用してLDAPサーバーおよび指定されているポートのLDAPバインドを試行。 | LDAP接続文字列、検索パス、ユーザー名、パスワードを確認します。 |

| テスト3 | 指定されたユーザー名の権限を確認するために、ディレクトリに対してLDAP検索を試行。 | 対象ディレクトリのユーザー名の権限を確認します。 |

| テスト4 | Auth0サーバーへの接続確立を試行。 | ネットワーク接続と、接続を妨害している可能性があるファイアウォールの設定を確認します。 |

他のプラットフォーム用のコネクターをインストールする

- Auth0 Active Directory/LDAP Connector パッケージを

/tmpにダウンロードします。

adldap-6.1.8

curl -Lo /tmp/adldap.tar.gz https://github.com/auth0/ad-ldap-connector/archive/v6.1.8.tar.gz

-

パッケージを展開し、依存関係ファイルをインストールします。

-

サーバーを起動します。

node server.jsチケット番号の入力を求めるメッセージが表示されたら、Auth0 Management Dashboardの [Setup AD/LDAP connector(AD/LDAPコネクターの設定)] 画面の [Settings(設定)] タブからのチケットの完全なURLを入力します。 -

LDAP接続および認証の詳細を使用して、

config.json構成ファイルを編集するよう求められます。 -

node server.jsをもう一度実行して、コネクターを起動します。この時点で、config.jsonのLDAP_BIND_PASSWORDの行がLDAP_BIND_CREDENTIALSに変わります。 -

コネクターが実行されると、コネクターをデーモン化する必要があります(まだツールを選んでいない場合は、upstartやsystemdを検討することもできます)。たとえば、Ubuntu Xenialでsystemdを使用する場合、

/lib/systemd/system/auth0-adldap.serviceファイルには以下の内容が含まれる可能性があります。 -

node admin/server.jsを実行して、管理者UIにアクセスします。管理者UIがhttp://localhost:8357で実行され、利用可能になります。

Invalid Ticket(無効なチケット)のメッセージが表示された場合、最も考えられる原因はネットワークの問題です(たとえばコネクターがプロキシの背後で実行されている場合など)。