トリガー

ログイン/ログイン後

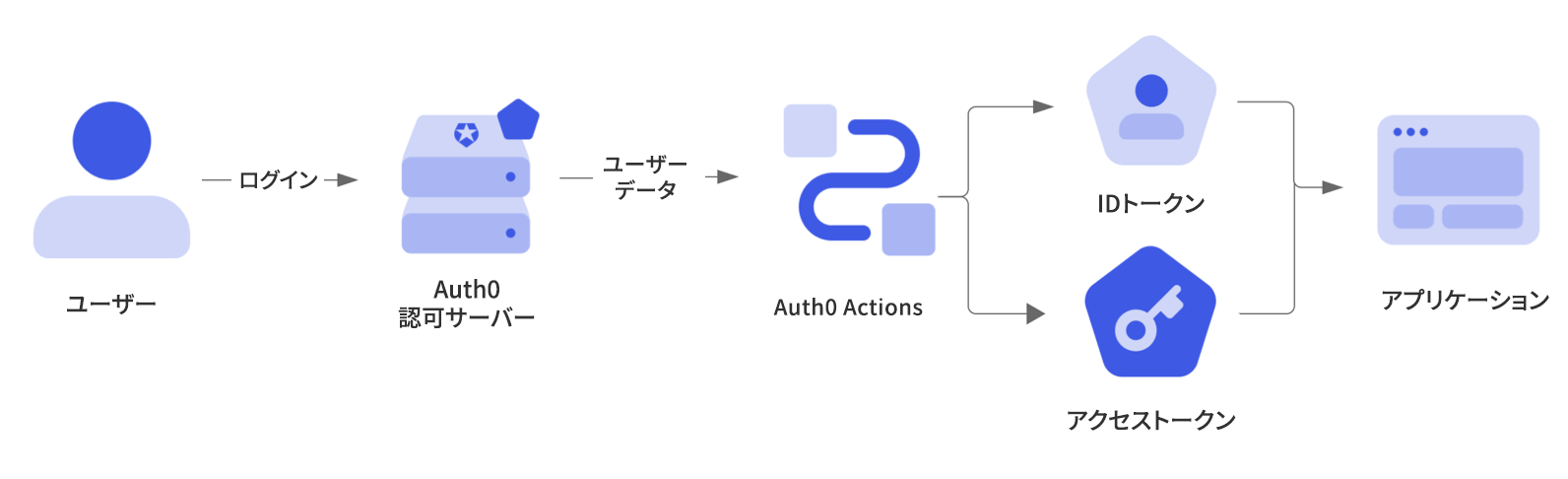

post-loginトリガーは、ユーザーがログインした後とリフレッシュトークンが要求されたときに実行される関数です。

参照

- イベントオブジェクト:Auth0を通してログインする1人のユーザーについてのコンテキスト情報を提供します。

- APIオブジェクト:フローの動作を変更するためのメソッドを提供します。

一般的なユースケース

アクセス制御

ログイン後のアクションを使用すると、アプリケーションにアクセスしようとしているユーザーへのアクセスを拒否するためのカスタムロジックを提供できます。特定のアプリケーションに平日のみのアクセスを許可する

アクセスを平日のみに限定したいアプリケーションがある場合は、次のアクションを作成できます。APIを呼び出すユーザーのすべてにアクセスを拒否する

たとえば、APIを呼び出すユーザーのすべてに対して、アクセスを拒否したいとします。この場合は、[Dashboard]>[Applications(アプリケーション)]>[APIs]の [API (APIオーディエンス)] フィールドにあるAPIのオーディエンスの値に基づいてアクセスを拒否する必要があります。これを行うには、以下のアクションを作成します。ユーザーのロールをIDおよびアクセストークンに追加する

Auth0が発行したトークンにユーザーロールを追加するには、event.authorizationオブジェクトとapi.idToken.setCustomClaimおよびapi.accessToken.setCustomClaimメソッドを使用します。

- カスタムクレームには特定の用語を含めることができないため、URI形式の名前空間クレームの使用を強くお勧めします。詳細については、カスタムクレームに関する当社のドキュメントを参照してください。

- 要求元のアプリケーションに返されるは、トリガー処理の終わりに作成され、署名されます。最終の署名済みJWTはアクションでは処理できません。

ユーザープロファイルを充実させる

Auth0にはユーザープロファイルにメタデータを保存するためのシステムがあります。ログイン中にユーザープロファイルのuser_metadataまたはapp_metadataを設定するには、api.user.setUserMetadataまたはapi.user.setAppMetadata関数を使用します。

カスタムMFAポリシーを適用する

ログイン後のアクションを使用すると、アプリケーションのニーズに応じて、ユーザーのを動的に要求できます。パスキーの煩わしさを軽減する

ログイン後のアクションを使用すると、パスキーで認証したユーザーのMFAを動的にスキップすることで、煩わしさを軽減できます。ユーザーを外部サイトにリダイレクトする

リダイレクトルールと同様に、ログイン後のアクションを使用してユーザーを外部サイトに送信できます。完了すると、ユーザーをAuth0にリダイレクトで戻し、ログインフローを続行できます。以下の例では、リダイレクトのアクションを使ってユーザーに好きな色の指定を求めています。アクセストークンのスコープを変更する

アクセストークンに関連付けられたスコープを変更する場合は、オーディエンス仕様に関するベストプラクティスに従ってください。- スコープを追加する前に、必ず予期されているオーディエンスを確認してください。

- スコープを追加するときには、信頼できない入力を使用してはけません。